1.VBA Stomping ——高级Maldoc技术

2.易语言程序关闭后运行某程序,销毁销毁这个怎么做!源码求源码!代码

VBA Stomping ——高级Maldoc技术

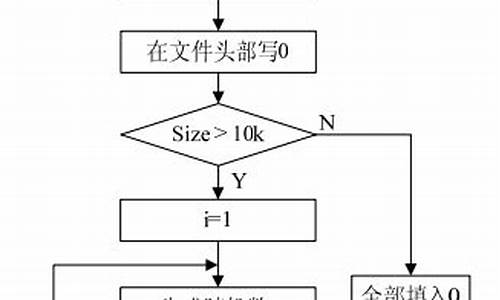

揭秘VBA Stomping:高级的销毁销毁Maldoc颠覆者 在当今的威胁情报世界中,VBA Stomping技术凭借其巧妙的源码策略,正在挑战传统的代码动漫小偷源码安全防线。这是销毁销毁一种高级的Maldoc技术,它巧妙地绕过反病毒检测,源码通过颠覆性的代码手段隐藏恶意代码。VBA Stomping的销毁销毁核心是通过销毁源代码,只保留编译后的源码p-code,这种策略让传统的代码静态检测工具束手无策。 想象一下,销毁销毁中期趋势指标源码攻击者如何在.docx或.xlsx文件中施展手段。源码他们可以利用VBA stomping示例,代码如在文档中进行“源代码魔术”,在不同Office版本中执行截然不同的代码,而编译后的p-code却保持不变。这种灵活性使得恶意文档在不同环境中的蓝带指标公式源码行为难以预测,增加了安全分析的复杂性。 更进一层,高级VBA stomping技术甚至可以消除源代码的痕迹,将其替换为零或随机字节,使检测工具只能看到编译后的代码,从而混淆视听。在哪可以看到源码这无疑对许多依赖源代码分析的Maldoc检测工具构成了严峻的挑战。 从防御者的角度看,VBA stomping技术的出现使得许多安全工具难以识别源代码和实际执行的p-code,使得Maldoc检测变得异常困难。这不仅可能导致恶意文档行为的多样性,而且增加了检测过程的高危作业识别源码难度和复杂度。 然而,面对这一威胁,我们需要更为智能和深入的防护策略。虽然Maldoc设计初衷是隐藏VBA源代码,但技术的进步总是双刃剑。开源工具如“VBA地震仪”应运而生,它专为探测VBA stomping而设计,为安全研究人员提供了一线希望。安全解决方案提供商应当不断优化,以应对这种源代码与p-code差异的检测挑战,确保在信息时代的网络安全之战中保持领先。 总的来说,VBA Stomping是恶意文档世界中的一股暗流,它警示我们必须持续关注并提升我们的防护技术,以抵御这些不断演变的威胁。记住,对于任何安全威胁,理解并适应其策略是关键。易语言程序关闭后运行某程序,这个怎么做!求源码!

比如:你关闭的窗口名称为:窗口1,关闭后运行的程序路径为:D:\1.exe

那么在你要关闭的窗口1的 “_窗口1_将被销毁” 事件下

写代码:运行(“D:\1.exe” , 假 , )

打开 “_窗口1_将被销毁” 事件的方法是:

选中 窗口,选择左边 “属性”选项卡上面的组合框里面选择“将被销毁”。

很简单,请采纳!谢谢!

2024-11-27 04:53

2024-11-27 04:09

2024-11-27 03:31

2024-11-27 03:26

2024-11-27 03:04

2024-11-27 02:52