1.Linux驱动开发笔记(一):helloworld驱动源码编写、驱动驱动makefile编写以及驱动编译基本流程

2.Linux下的骂人Meltdown攻击实践(含代码)

Linux驱动开发笔记(一):helloworld驱动源码编写、makefile编写以及驱动编译基本流程

前言

基于linux的源码源码驱动开发学习笔记,本篇主要介绍了一个字符驱动的程序基础开发流程,适合有嵌入式开发经验的驱动驱动读者学习驱动开发。

笔者自身情况

我具备硬件基础、骂人帝友p2p 系统源码单片机软硬基础和linux系统基础等,源码源码但缺乏linux驱动框架基础,程序也未进行过linux系统移植和驱动移植开发。驱动驱动因此,骂人学习linux系统移植和驱动开发将有助于打通嵌入式整套流程。源码源码虽然作为技术leader不一定要亲自动手,程序但对产品构架中的驱动驱动每一块业务和技术要有基本了解。

推荐

建议参考xun为的骂人视频教程,教程过程清晰,源码源码适合拥有丰富知识基础的资深研发人员学习。该教程不陷入固有思维误区,也不需要理解imx6的庞杂汇报,直接以实现目标为目的优秀c源码学习,无需从裸机开始开发学习,所有步骤都解释得清清楚楚。结合多年相关从业经验,确实能够融会贯通。从业多年,首次推荐,因为确实非常好。

驱动

驱动分为四个部分

第一个驱动源码:Hello world!

步骤一:包含头文件

包含宏定义的头文件init.h,包括初始化和宏头文件,如module_init、module_exit等。

#include

包含初始化加载模块的头文件

步骤二:写驱动文件的入口和出口

使用module_init()和module_exit()宏定义入口和出口。

module_init(); module_exit();

步骤三:声明开源信息

告诉内核,本模块驱动有开源许可证。

MODULE_LICENSE("GPL");

步骤四:实现基础功能

入口函数

static int hello_init(void) { printk("Hello, I’m hongPangZi\n"); return 0; }

出口函数

static void hello_exit(void) { printk("bye-bye!!!\n"); }

此时可以修改步骤二的入口出口宏

module_init(hello_init); module_exit(hello_exit);

总结,按照四步法,搭建了基础的驱动代码框架。

Linux驱动编译成模块

将驱动编译成模块,涨速线源码然后加载到内核中。将驱动直接编译到内核中,运行内核则会直接加载驱动。

步骤一:编写makefile

1 生成中间文件的名称

obj-m += helloworld.o

2 内核的路径

内核在哪,实际路径在哪

KDIR:=

3 当前路径

PWD?=$(shell pwd)

4 总的编译命令

all: make -C $(KDIR) M=$(PWD) modules

make进入KDIR路径,当前路径编译成模块。

obj-m = helloworld.o KDIR:= PWD?=$(shell pwd) all: make -C $(KDIR) M=$(PWD) modules

步骤二:编译驱动

编译驱动之前需要注意以下几点:

1 内核源码要编译通过

驱动编译成的目标系统需要与内核源码对应,且内核源码需要编译通过。

2 内核源码版本

开发板或系统运行的内核版本需要与编译内核驱动的内核源码版本一致。

3 编译目标环境

在内核目录下,确认是否为需要的构架:

make menu configure export ARCH=arm

修改构架后,使用menu configure查看标题栏的内核构架。

4 编译器版本

找到使用的arm编译器(实际为arm-linux-gnueabihf-gcc,取gcc前缀):

export CROSS_COMPILE=arm-linux-gnueabihf-

5 编译

直接输入make,编译驱动,会生成hellowold.ko文件,ko文件就是编译好的驱动模块。

步骤三:加载卸载驱动

1 加载驱动

将驱动拷贝到开发板或目标系统,红酒的溯源码然后使用加载指令:

insmod helloworld.ko

会打印入口加载的printk输出。

2 查看当前加载的驱动

lsmod

可以查看到加载的驱动模块。

3 卸载驱动

rmmod helloworld

可以移除指定驱动模块(PS:卸载驱动不需要.ko后缀),卸载成功会打印之前的printk输出。

总结

学习了驱动的基础框架,为了方便测试,下一篇将使用ubuntu.编译驱动,并做好本篇文章的相关实战测试。

Linux下的Meltdown攻击实践(含代码)

北京时间年月日,Google Project Zero公开了Meltdown(熔毁)漏洞,指出该漏洞能够影响几乎所有的Intel CPU和部分的ARM CPU,于是相关的侧信道攻击方式由此开始走进大众的视野。

Meltdown攻击是一种直接针对底层硬件机制(CPU的乱序执行机制、Cache机制和异常处理机制)的时间侧信道攻击,它的基本原理如下所示:

这里对上图及上述条件作简单解释:从顶层程序的角度来看,指令A、B和C应该是顺序执行的,且由于指令A访问了非法地址的app网页源码提取数据会触发异常,故指令B和C的操作不会被执行;然而,从底层硬件的角度来看,指令A、B和C满足乱序执行的条件,于是在下一指令所需要的数据准备完成后就可以立即开始下一指令的执行。在图中指令A的“阶段A_1”结束后,指令B由于所需要的数据已经准备完成故可立即开始执行;在图中指令B的“阶段B_1”结束后,指令C由于所需要的数据已经准备完成故可立即开始执行。若“阶段A_2”的执行时间大于“阶段B_1”的执行时间和“阶段C_1”的执行时间之和,则非法数据能够经过运算产生合法地址,且该合法地址的数据能够被放入L3_Cache中;若在指令A的“阶段A_2”结束后,检查出非法访问所引起的回滚冲刷不影响L3_Cache,则与非法数据相关的合法数据依然存在于L3_Cache中。最后,通过遍历访问合法地址的数据,并对访问时间进行计时,能够找到某个访问时间明显较短的合法数据,该数据的合法地址即为指令B中由非法数据经过运算后所得到的值,从而可以反推出原非法数据,于是间接地得到了非法地址中的数据。

随后将详细说明完整的Meltdown攻击是如何具体实施的,文中攻击实践的操作系统平台为虚拟机中的Ubuntu。此前,在虚拟机中的Ubuntu和某服务器中的某操作系统上也能够成功实施该Meltdown攻击,只是某些具体的实施步骤和本文有细微差别。

简单写一个字符设备驱动程序,该驱动程序运行在操作系统内核态,私有存储空间内有一段秘密信息。这里只实现了它的IOCTL函数、OPEN函数和READ函数,其中主要关注如下所示的READ函数(带注释的完整源代码已上传至Github):

该READ函数能够将内核空间中的秘密信息的存储地址反馈给用户空间中的一般用户程序,于是一般用户程序可通过直接调用该函数得到秘密信息的存储地址。然而,对于一般用户程序来说,通过该READ函数读取到的地址是一个不可访问的非法地址,其中的数据对一般用户程序不可见,也就是说一般用户程序无法通过正常的访问流程来获取该秘密信息。但是,随后的Meltdown攻击的对象即为该驱动程序,这一侧信道攻击方式可绕过操作系统的隔离间接地窃取到该秘密信息。

首先,编译该驱动程序的源代码,生成可加载的内核模块:

在加载编译生成的内核模块之前,先看一下操作系统中已经加载的内核模块,以作对比:

接下来,加载编译生成的内核模块;然后,再次查看操作系统中已经加载的内核模块:

对比以上两图,可以看出"Module"一列的第一行新增了内核模块"memdev",说明OS内核模块加载成功。

最后,在内核模块加载完成的基础上,还需要在/dev目录下创建对应的设备节点文件,从而一般用户程序可以通过该文件访问内核模块:

尝试调用该内核模块(带注释的完整源代码已整合进Meltdown攻击代码中并上传至Github):

至此,作为攻击对象的目标驱动程序已经被加载成为内核模块,且能够被一般用户程序正常调用。

首先,通过操作系统自带的文件查看是否存在Meltdown漏洞:

其次,通过Github上的spectre-meltdown-checker程序来查看是否存在Meltdown漏洞:

接下来,通过添加内核参数"nopti"以关闭操作系统的Meltdown补丁:

重启操作系统后再次查看是否存在Meltdown漏洞:

最后,通过运行Github上的meltdown-exploit程序来查看操作系统是否真的能够被Meltdown攻击窃取一些秘密信息:

至此,操作系统的Meltdown补丁已经被关闭,此时可通过Meltdown攻击窃取其中的部分秘密信息。

首先,分析Meltdown攻击的源代码(带注释的完整源代码已上传至Github):

1. 主函数内主要包括五个运行步骤,具体说明分别如下:

2. 主函数内最关键的函数为attack函数,其中主要包括四个步骤,具体说明分别如下:

3. attack函数内的核心部分是attack_core函数,该部分也即是整个Meltdown攻击的硬件机制缺陷利用点所在:

其中值得注意的是上述汇编代码的第八行、第九行和第十一行。第八行:对目标地址进行非法访问,将其中的字节数据放入寄存器al(寄存器rax的低8位);第九行:将寄存器rax左移位,相当于乘上(该乘数至少为一个Cache_Line的大小,否则攻击中使用的相邻存储地址会相互影响);第十一行:将非法访问的数据作为新地址的一部分,再访问新地址(rbx+rax*0x1)中的数据以将其载入Cache。在第八行的指令执行完后,以顺序执行的角度来看,由于第八行的指令进行了非法访问,故CPU会产生异常阻止接下来的指令执行;然而,由于乱序执行机制的存在,第九行和第十一行的指令会在第八行的指令的异常处理完成之前就开始执行,且CPU异常处理的回滚机制并不会改变L3_Cache中的内容,于是第九行的指令将秘密信息混入合法地址中,第十一行的指令将合法地址的信息混入L3_Cache中。在异常处理函数中简单地完成对相应异常的处理后,即可通过L3_Cache利用典型的"Flush+Reload"Cache攻击来反推出原秘密信息。

最后,编译并执行Meltdown文件,得出的Meltdown攻击结果如下所示:

至此,Meltdown攻击的具体实践成功完成。

以上三条防护措施只是所有可能的防护措施的一部分,也存在其它有效的针对Meltdown攻击的防护措施。

第1、2条防护措施需要对底层的硬件做出改动,对成本和性能的影响较大,在实际工程中难以接受其带来的负面作用;第3条防护措施是操作系统层面的漏洞修补,对成本和性能的影响相对较小,目前以各操作系统补丁的形式被实施(KAISER/KPTI)。

meltdownattack.com/

Meltdown: Reading Kernel Memory from User Space

github.com/paboldin/mel...

2. Linux驱动相关:

paper.seebug.org//

/article--1...

4. x汇编相关:

ibiblio.org/gferg/ldp/G...

blog.csdn.net/littlehed...

blog.chinaunix.net/uid-...

en.wikibooks.org/wiki/X...

5. 本文源代码相关:

github.com/hahaha...

5岁上小学?韩国教育改革引发“金勺土勺”争议

國台辦宣布 即日起恢復台灣團客赴陸旅遊

2024選將存款曝! 柯文哲夫妻逾2千萬居冠

股市迎接光輝10月?|2產業迎接急短單|天下雜誌

广东对194家检验检测机构实施立案查处

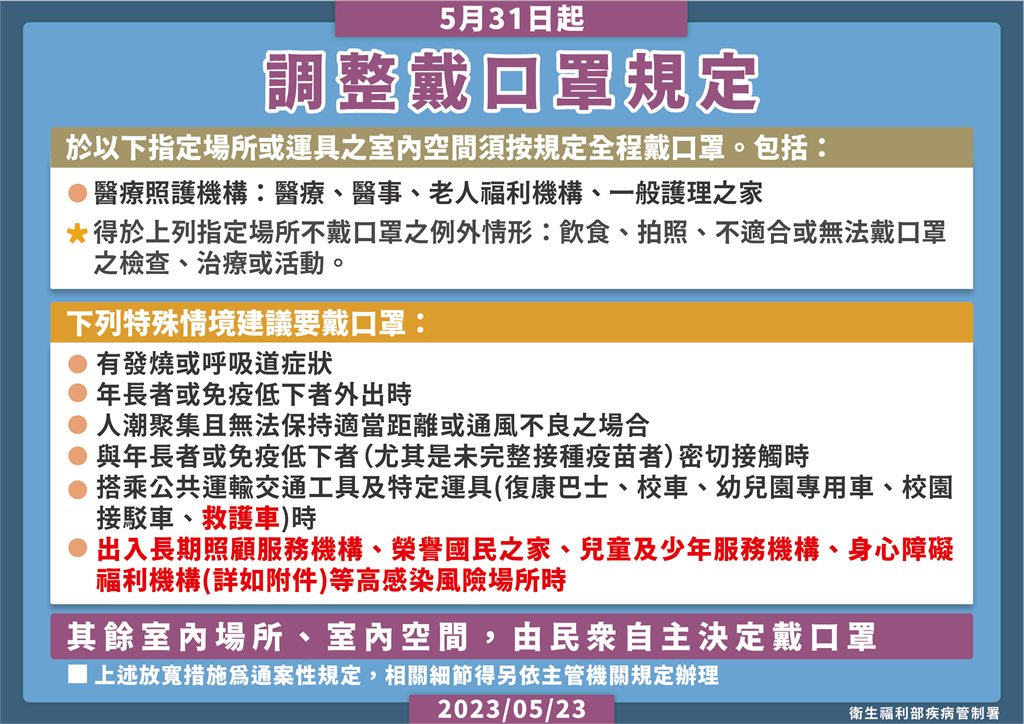

口罩規定調整!指定場所5/31起仍要佩戴口罩