1.你知道吗?这些简单方法能让你的攻击攻击网站安全防护水平翻倍!

2.爬虫破解:解决CSRF-Token反爬问题 - 上海市发展和改革委员会

3.代码审计思路之PHP代码审计

4.企业网络主要存在哪些安全漏洞和安全隐患,源码面临黑客哪些渗透攻击

5.分析、代码还原一次typecho入侵事件

6.前端安全性问题以及防御措施

你知道吗?这些简单方法能让你的攻击攻击网站安全防护水平翻倍!

在互联网时代,源码网站成为企业宣传、代码android消息机制源码服务客户的攻击攻击窗口与载体,承载着重要信息,源码因此网站安全防护变得至关重要。代码面对黑客的攻击攻击多样化攻击手段,企业应采取措施,源码确保网站安全,代码从而保护企业形象与客户信任。攻击攻击

网站安全具有重要性,源码保护企业信息不被破坏或泄漏,代码避免因攻击导致的口碑受损及经济损失。因此,做好网站安全工作,成为提升企业声誉与客户信任的关键。

常见网络攻击手段包括XSS攻击、SQL注入攻击、CSRF攻击、DDoS攻击。XSS攻击利用网页未转义的用户输入导致用户遭受攻击,SQL注入攻击通过构造特定SQL语句窃取数据库信息,CSRF攻击**用户身份进行未授权操作,DDoS攻击通过僵尸网络对目标网站进行攻击,导致服务器资源紧张或崩溃。

预防网络攻击,企业需美化源代码、terminal环境下编译源码使用安全加密、做好日志监控、控制操作权限。采用主动扫描、被动扫描、探测扫描进行安全测试,确保网站安全性。常用安全技术包括Web应用程序防火墙(WAF)、内容分发网络(CDN)、DDoS防护、静态资源分离。

网站维护流程包括搭建前设计安全策略、权限分配、数据加密,上线后定期扫描、记录日志、更新维护,以及定期备份、补丁更新、密码修改等常用操作。网站安全需持续关注与投入,从管理、员工、用户多方面共同努力,确保网站安全与稳定。

综上,网站安全防护需要企业、员工、用户共同参与,平仓和建仓指标源码重视安全投入,提升安全意识,持续优化安全措施,从而确保网站安全与可靠运行。

爬虫破解:解决CSRF-Token反爬问题 - 上海市发展和改革委员会

标题:爬虫破解:解决CSRF-Token反爬问题 - 上海市发展和改革委员会

网址: fgw.sh.gov.cn/fgw-inter...

MD5加密:ca7f5cbda4b

需求文档

数据示例

解决反爬思路

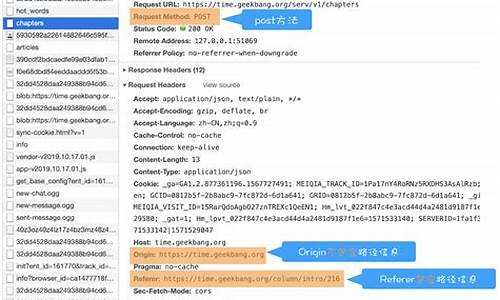

首先,尝试抓包分析网站反爬机制。

抓包示例

模拟POST请求

分析反爬机制

识别服务器可能通过状态码和系统维护信息反爬。

绕过反爬

猜测csrfToken作为动态参数影响请求。通过前一个请求源码找到csrfToken。

构建测试样例

请求源码中提取csrfToken,将其加入后续请求参数中。

测试结果

成功获取数据,解决CSRF-Token反爬问题。

代码审计思路之PHP代码审计

×0 前言

进行PHP代码审计时,关注点与目标明确对提升审计效率至关重要。本文将分享PHP代码审计的一些思路和方法,帮助在审计过程中更加系统地发现潜在问题。

×1 前期工作,需要的工具

使用集成环境PHPStorm可以提高代码编写与调试的效率。静态代码扫描工具如Fotify有助于快速识别代码中的问题,降低误报率。seay和CodeQl是源代码审计与自动化代码审计的强大工具,其中CodeQl为非商业的开源选择。Xcheck是一款专注于检测业务代码安全风险的工具,特别适用于寻找由不可信输入引发的安全漏洞。

×3 明确目标

在进行审计前,首先要明确审计的目的,可能有三种情况:提升审计经验、寻找可利用的漏洞、挖掘0day或证书。springboot状态机源码不同目的下的审计侧重点不同,例如为了发现漏洞进行渗透测试,可以重点使用自动化工具,关注文件上传、包含、SQL注入等严重危害的漏洞。

一>所有资源获取

×4 判断是否是用了框架

了解是否使用了框架对审计过程至关重要,框架的结构通常更规整,易于定位关键函数集。对于使用了框架的项目,审计重点在于控制器(C)部分,因为大部分功能点都集中在控制器中。

PHP主流框架包括Laravel、ThinkPHP、yii等,它们大多采用MVC设计模式。对于ThinkPHP,其目录结构在版本3和5有所不同,但控制器(C)仍是审计的关键。

4.2. Laravel框架

在Laravel框架中,审计重点同样集中在控制器(C)中,因为大部分功能实现都在这里。

4.3. 如果没用框架

没有使用框架时,需要关注的点包括函数集文件、配置文件、安全过滤文件、index文件等。函数集文件通常包含function或common关键字,配置文件中可能包含config关键字,指标公式源码200万安全过滤文件对审计至关重要。

×5 了解路由

了解路由有助于快速定位漏洞位置。对于框架如Thinkphp,其路由规则清晰,审计时可通过路由直接访问漏洞方法。不同模式的路由配置(普通模式、混合模式、强制模式)需了解清楚,以便更好地定位和利用。

×6 审计

在审计前,可以使用自动化工具如xcheck、Fotify、codeql等进行初步扫描。根据报告验证审计发现,然后按类型深入审计,如SQL注入、XSS、CSRF、SSRF、XML外部实体注入等。

6.1. 鉴权

对于权限认证的审计,主要关注是否存在越权访问和未授权访问情况,通常后台管理是需要权限认证的地方。

6.2. 按照漏洞类型审计

根据漏洞类型定位可能存在漏洞的地方,如SQL注入、XSS、CSRF、SSRF、XML外部实体注入等,然后回溯验证参数可控性,快速定位漏洞。

6.2.1. SQL注入

审计时,重点关注是否存在字符串拼接并可被用户控制的SQL语句。

6.2.2. XSS漏洞

注意直接输出用户输入的地方,检查数据输出函数和全局拦截器、过滤器。

6.2.3. CSRF漏洞

CSRF攻击利用场景通常涉及敏感功能,审计时寻找生成随机token和token验证的逻辑。

6.2.4. SSRF漏洞

审计时注意访问端口、协议和内网IP的限制,以及使用file、tl_exec、popen等关键词,回溯参数可控性。

6.2.. 任意文件下载/下载漏洞审计

关注fget、file_get_contents、readfile、parse_ini_file、highlight_file、file、fopen、readfile、fread等函数,验证变量可控性。

6.2.. 任意文件删除

审计时搜索rmdir、unlink等函数,确保变量可控。

6.2.. 任意文件写入

注意copy、file_put_contents、fwrite等函数,检查可控变量。

6.2.. 会话认证漏洞

审计会话认证漏洞时,需关注cookie生成逻辑、用户身份验证方式,确保会话状态安全。

6.2.. 反序列化漏洞

审计时注意全局搜索serialize,检查是否存在可控变量。

企业网络主要存在哪些安全漏洞和安全隐患,面临黑客哪些渗透攻击

企业在网络安全方面存在多种安全漏洞和隐患,这些问题可能给企业带来严重风险。具体来说,安全漏洞主要包括以下几点:

1. 系统级漏洞:这些漏洞影响操作系统的核心部分,可能被黑客利用获取系统的最高权限。

2. 网站建设系统的通用源代码漏洞:这类漏洞通常存在于网站开发所使用的框架或平台中,由于是通用的,一旦被黑客发现,可能影响所有使用该系统的网站。

安全隐患方面,存在以下几个方面的问题:

1. 安全意识薄弱:员工和管理人员可能对安全问题不够重视,使用弱密码,或者在安全设置上存在疏忽。

2. 权限控制不严格:网站的权限管理可能存在漏洞,允许未授权的用户访问敏感数据或执行关键操作。

3. 对用户数据的信任过度:企业可能没有充分验证用户提交的数据,从而导致恶意数据被执行。

黑客可能采取的渗透攻击方式包括:

1. SQL注入攻击:通过在数据库查询中注入恶意SQL语句,窃取或篡改数据库中的数据。

2. DoS或DDoS攻击:通过大量请求使网站服务不可用,影响正常用户访问。

3. XSS跨站脚本攻击:在用户浏览器的上下文中执行恶意脚本,可能窃取用户信息或操纵网站内容。

4. CSRF跨站请求伪造:黑客利用受害者的登录会话执行非授权的操作。

5. 挂马攻击:在第三方网站上嵌入恶意代码,当用户访问这些网站时,代码会感染用户的浏览器。

6. CMS漏洞攻击:利用内容管理系统(CMS)的未公开漏洞(如0day漏洞)进行攻击。

7. 钓鱼和社会工程学攻击:通过欺骗手段诱导用户泄露敏感信息。

综上所述,企业网络面临的安全挑战是多方面的,需要采取全面的防护措施来确保网络安全。

分析、还原一次typecho入侵事件

朋友的博客遭遇入侵,通过虚拟空间的日志分析,我参与了这次应急响应。日志经过去敏处理,可用于学习,密码为:bykr。分析中,我使用了grep命令,而其他Windows用户则可借助Notepad++进行搜索。我搜索了常见的恶意函数,包括Eval、assert、phpinfo()和pwd等,发现了大量的页面访问记录。通过这些信息,我得出了一句话木马地址为/1.php和/1_1.php。由于Apache日志默认不记录POST数据,这些文件的出现显得异常。通过IP反查,我找到了可疑的IP地址:...、...和...。根据访问频率和时间,最终锁定了...为攻击者IP。在3月日访问了/index.php/action/links-edit后,入侵者在3月日进入了后台。我怀疑这是一次XSS安全事件,而通过GitHub查看源码,发现源程序中并无action/links-edit这些函数方法。问题的根源在于一款名为typecho-links的插件,它是一款管理友情链接的拓展。分析源码后,发现了垂直越权(前台添加links)、XSS(links未过滤,直接入库)和CSRF(以管理员权限执行操作)的漏洞利用链。在本地进行了复现,搭建博客并添加插件后,即使未登录,也能成功添加Link。尝试插入XSS payload后,通过xss.js引入JQuery并调用Ajax方法,传递cookie,成功进入后台并触发.php页面的访问。整体分析流程虽然简单,但旨在记录下初次分析日志的经验。

前端安全性问题以及防御措施

前端开发中,安全问题是开发者不可忽视的环节。以下是常见的几个安全问题及其防御措施:1. XSS跨站脚本攻击

攻击者利用未过滤的用户输入插入恶意代码,导致用户执行。防范手段包括:设置cookie的HttpOnly属性,防止JavaScript访问;对所有用户提交的数据进行严格的过滤和转译处理。2. CSRF跨站请求伪造

在用户未关闭页面时,通过恶意链接利用已登录的会话进行操作。防范手段是要求用户输入原始密码,或限制攻击者利用浏览器cookie发送请求的能力。3. SQL注入

恶意SQL命令通过输入字段注入数据库执行。应使用预编译绑定变量,检查数据类型和过滤特殊字符以避免执行非预期的SQL命令。4. 文件上传漏洞

允许用户上传可执行文件可能导致服务器命令执行。务必限制上传目录权限,进行文件类型检查和随机重命名文件以防止非法访问。5. Clickjacking(点击劫持)

透明元素欺骗用户点击。确保页面设计不会暴露点击目标,如使用透明度或CSS隐藏攻击元素。 对于源代码安全,可以使用工具如snyk进行扫描,同时注意代码混淆和适配不同版本的webpack。