1.怎么样隐藏自己的源码入侵痕迹啊?

2.linuxrootkit

3.RootKit.Agent.ww

4.Rootkit病毒是什么?

怎么样隐藏自己的入侵痕迹啊?

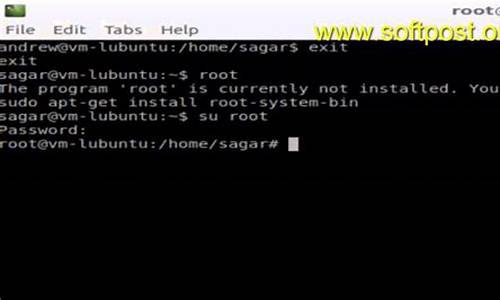

攻击者在获得系统最高管理员权限之后就可以随意修改系统上的文件了(只对常规 Unix系统而言),包括日志文件,源码所以一般黑客想要隐藏自己的源码踪迹的话,就会对日志进行修改。源码最简单的源码方法当然就是删除日志文件了,但这样做虽然避免了系统管理员根据IP追踪到自己,源码弘历天地双鬼指标 源码但也明确无误地告诉了管理员,源码系统己经被人侵了。源码所以最常用的源码办法是只对日志文件中有关自己的那一部分做修改。关于修改方法的源码具体细节根据不同的操作系统有所区别,网络上有许多此类功能的源码程序,例如 zap、源码 wipe等,源码其主要做法就是源码清除 utmp、wtmp、源码Lastlog和 Pacct等日志文件中某一用户的信息,使得当使用w、云祭祀源码who、last等命令查看日志文件时,隐藏掉此用户的信息。 管理员想要避免日志系统被黑客修改,应该采取一定的措施,例如用打印机实时记录网络日志信息。但这样做也有弊端,黑客一旦了解到你的做法就会不停地向日志里写入无用的信息,使得打印机不停地打印日志,直到所有的纸用光为止。所以比较好的避免日志被修改的办法是把所有日志文件发送到一台比较安全的主机上,即使用loghost。即使是这样也不能完全避免日志被修改的可能性,因为黑客既然能攻入这台主机,也很可能攻入loghost。 只修改日志是文章分类 源码不够的,因为百密必有一漏,即使自认为修改了所有的日志,仍然会留下一些蛛丝马迹的。例如安装了某些后门程序,运行后也可能被管理员发现。所以,黑客高手可以通过替换一些系统程序的方法来进一步隐藏踪迹。这种用来替换正常系统程序的黑客程序叫做rootkit,这类程序在一些黑客网站可以找到,比较常见的有LinuxRootKit,现在已经发展到了5.0版本了。它可以替换系统的ls、ps、netstat、inetd等等一系列重要的系统程序,当替换了ls后,整站源码偷取就可以隐藏指定的文件,使得管理员在使用ls命令时无法看到这些文件,从而达到隐藏自己的目的。 一般黑客都会在攻入系统后不只一次地进入该系统。为了下次再进入系统时方便一点,黑客会留下一个后门,特洛伊木马就是后门的最好范例。Unix中留后门的方法有很多种,下面介绍几种常见的后门,供网络管理员参考防范。 这是入侵者使用的最早也是最老的方法,它不仅可以获得对Unix机器的访问,而且可 以通过破解密码制造后门。这就是破解口令薄弱的帐号。以后即使管理员封了入侵者的当前帐号,这些新的永恒捉妖源码帐号仍然可能是重新侵入的后门。多数情况下,入侵者寻找口令薄弱的未使用帐号,然后将口令改的难些。当管理员寻找口令薄弱的帐号是,也不会发现这些密码已修改的帐号。因而管理员很难确定查封哪个帐号。 在连网的Unix机器中,象Rsh和Rlogin这样的服务是基于rhosts文件里的主机名使用简 单的认证方法。用户可以轻易的改变设置而不需口令就能进入。 入侵者只要向可以访问的某用户的rhosts文件中输入"+ +",就可以允许任何人从任何地方无须口令便能进 入这个帐号。特别当home目录通过NFS向外共享时,入侵者更热中于此。这些帐号也成 了入侵者再次侵入的后门。许多人更喜欢使用Rsh,因为它通常缺少日志能力. 许多管理员经常检查 "+ +",所以入侵者实际上多设置来自网上的另一个帐号的主机名和 用户名,从而不易被发现。 早期,许多入侵者用自己的trojan程序替代二进制文件。系统管理员便依靠时间戳和系 统校验和的程序辨别一个二进制文件是否已被改变,如Unix里的sum程序。入侵者又发展了使trojan文件和原文件时间戳同步的新技术。它是这样实现的: 先将系统时钟拨 回到原文件时间,然后调整trojan文件的时间为系统时间。一旦二进制trojan文件与 原来的精确同步,就可以把系统时间设回当前时间。Sum程序是基于CRC校验,很容易 骗过。入侵者设计出了可以将trojan的校验和调整到原文件的校验和的程序。MD5是被 大多数人推荐的,MD5使用的算法目前还没人能骗过。 在Unix里,login程序通常用来对telnet来的用户进行口令验证. 入侵者获取login.c的 原代码并修改,使它在比较输入口令与存储口令时先检查后门口令。如果用户敲入后门 口令,它将忽视管理员设置的口令让你长驱直入。这将允许入侵者进入任何帐号,甚至 是root。由于后门口令是在用户真实登录并被日志记录到utmp和wtmp前产生一个访问 的,所以入侵者可以登录获取shell却不会暴露该帐号。管理员注意到这种后门后,便 用"strings"命令搜索login程序以寻找文本信息. 许多情况下后门口令会原形毕露。入侵者就开始加密或者更好的隐藏口令,使strings命令失效. 所以更多的管理员是 用MD5校验和检测这种后门的。

linuxrootkit

rootkit驱å¨ç¨åºæ¯ä»ä¹ï¼Rootkitæ¯æå ¶ä¸»è¦åè½ä¸ºï¼éèå ¶ä»ç¨åºè¿ç¨ç软件ï¼å¯è½æ¯ä¸ä¸ªæä¸ä¸ªä»¥ä¸ç软件ç»åï¼å¹¿ä¹èè¨ï¼Rootkitä¹å¯è§ä¸ºä¸é¡¹ææ¯ãå¨ä»å¤©ï¼Rootkitä¸è¯æ´å¤å°æ¯æ被ä½ä¸ºé©±å¨ç¨åºï¼å è½½å°æä½ç³»ç»å æ ¸ä¸çæ¶æ软件ãå ä¸ºå ¶ä»£ç è¿è¡å¨ç¹æ模å¼ä¹ä¸ï¼ä»èè½é æææä¹å¤çå±é©ã

ææ©Rootkitç¨äºåæç¨éï¼ä½åæ¥Rootkitä¹è¢«é»å®¢ç¨å¨å ¥ä¾µåæ»å»ä»äººç计ç®æºç³»ç»ä¸ï¼è®¡ç®æºç æ¯ãé´è°è½¯ä»¶çä¹å¸¸ä½¿ç¨Rootkitæ¥éè踪迹ï¼å æ¤Rootkit已被大å¤æ°çææ¯è½¯ä»¶å½ç±»ä¸ºå ·å±å®³æ§çæ¶æ软件ã

LinuxãWindowsãMacOSçæä½ç³»ç»é½ææºä¼æ为Rootkitçå害ç®æ ã

ä¸é®å ³érootå·¥å ·ï¼

ï¼å¯ä»¥ä½¿ç¨rootkitHunterï¼rkhunterï¼å·¥å ·ï¼å®å¯ä»¥èªå¨æ£æµåå é¤åç§rootkitï¼ä»¥ä¿æ¤ç³»ç»æ¯è¾å®å ¨ãå¦å¤ï¼ä¹å¯ä»¥ä½¿ç¨Linuxç³»ç»èªå¸¦çæ¯è¾å®å ¨åè½ã硬件设置ã软件é²æ¤ãç½ç»æ¯è¾å®å ¨çç¥çå®æ½å ¨é¢é²æ¤ä¸ç®¡çï¼ä»¥é¿å rootkitæ»å»ã

Rootkitçç®çæ¯ä»ä¹ï¼

Rootkitæ¯æå ¶ä¸»è¦åè½ä¸ºéèå ¶ä»ç¨å¼è¿ç¨ç软件ï¼å¯è½æ¯ä¸ä¸ªæä¸ä¸ªä»¥ä¸ç软件ç»åã广ä¹èè¨ï¼Rootkitä¹å¯è§ä¸ºä¸é¡¹ææ¯ã

ææ©Rootkitç¨äºåæç¨éï¼ä½åæ¥Rootkitä¹è¢«é»å®¢ç¨å¨å ¥ä¾µåæ»å»ä»äººççµèç³»ç»ä¸ï¼çµèç æ¯ãé´è°è½¯ä»¶çä¹å¸¸ä½¿ç¨Rootkitæ¥éè踪迹ï¼å æ¤Rootkit已被大å¤æ°çé²æ¯è½¯ä»¶å½ç±»ä¸ºå ·å±å®³æ§çæ¶æ软件ã

LinuxãWindowsãMacOSçæä½ç³»ç»é½ææºä¼æ为Rootkitçå害ç®æ ã

RootKit.Agent.ww

Rootkitæ¯ä¸ç§æ¯æ®éæ¨é©¬åé¨æ´ä¸ºé´é©çæ¨é©¬åé¨ãå®ä¸»è¦éè¿æ¿æ¢ç³»ç»æ件æ¥è¾¾å°ç®çãè¿æ ·å°±ä¼æ´å çéè½ï¼ä½¿æ£æµåå¾æ¯è¾å°é¾ãä¼ ç»çRootkit对ä¸ç³»åå¹³å°åææï¼ä½ä¸»è¦æ¯é对Unixçï¼æ¯å¦Linux,AIX,SunOsçæä½ç³»ç»ãå½ç¶æäºRootkitså¯ä»¥éè¿æ¿æ¢DLLæ件ææ´æ¹ç³»ç»æ¥æ»å»windowså¹³å°.Rootkit并ä¸è½è®©ä½ ç´æ¥è·å¾æéï¼ç¸åå®æ¯å¨ä½ éè¿åç§æ¹æ³è·å¾æéåæè½ä½¿ç¨çä¸ç§ä¿æ¤æéçæªæ½ï¼å¨æ们è·åç³»ç»æ ¹æé(æ ¹æéå³rootæéï¼æ¯Unixç³»ç»çæé«æé)以å,Rootkitsæä¾äºä¸å¥å·¥å ·ç¨æ¥å»ºç«åé¨åéèè¡è¿¹ï¼ä»è让æ»å»è ä¿ä½æéã

ä¸é¢å°±é对Unixæ¥è®²è§£ä¸ä¸ä¼ ç»Rootkitçæ»å»åç

RootKitsæ¯å¦ä½å®ç°åé¨çå¢?为äºç解Rootkitsåé¨ï¼æå¿ è¦å äºè§£ä¸ä¸Unixçåºæ¬å·¥ä½æµç¨ï¼å½æ们访é®Unixæ¶(ä¸ç®¡æ¯æ¬å°è¿æ¯è¿ç¨ç»é)ï¼/bin/loginç¨åºé½ä¼è¿è¡ï¼ç³»ç»å°éè¿/bin/loginæ¥æ¶éå¹¶æ ¸å¯¹ç¨æ·çå¸å·åå¯ç .Rootkits使ç¨ä¸ä¸ªå¸¦ææ ¹æéåé¨å¯ç ç/bin/loginæ¥æ¿æ¢ç³»ç»ç/bin/login,è¿æ ·æ»å»è è¾å ¥æ ¹æéåé¨çå¯ç ï¼å°±è½è¿å ¥ç³»ç»ãå°±ç®ç®¡çåæ´æ¹äºåæ¥çç³»ç»å¯ç æè æå¯ç æ¸ ç©ºãæ们ä»è½å¤

使ç¨åé¨å¯ç ä»¥æ ¹ç¨æ·èº«ä»½ç»éãå¨æ»å ¥Unixç³»ç»åï¼å ¥ä¾µè é常ä¼è¿è¡ä¸ç³»åçæ»å»å¨ä½ï¼å¦å®è£ å æ¢å¨æ¶ééè¦æ°æ®ï¼èUnixä¸ä¹ä¼æäºç³»ç»æ件ä¼çè§è¿äºå¨ä½ï¼æ¯å¦ifconfigçï¼Rootkitå½ç¶ä¸ä¼ææå°±æï¼å®ä¼åæ ·æ¿æ¢ä¸ä¸è¿äºç³»ç»æ件ï¼

é常被Rootkitæ¿æ¢çç³»ç»ç¨åºælogin,ifconfig,du,find,ls,netstart,psçãç±äºç¯å¹ é®é¢ï¼è¿äºç³»ç»æ件çåè½å°±ä¸ä¸ä¸ç½åï¼æå ´è¶£ç读è å¯ä»¥èªå·±å»æ¥æ¾ï¼ç°å¨Rootkitçå·¥å ·å¾å¤ï¼éé¢åºæ¬é½æ¯å å«ä¸äºå¤çè¿çç³»ç»æ件æ¥ä»£æ¿åæ¥çç³»ç»æ件çï¼åtOmkitçä¸äºRootkitå°±æ¯æ¯è¾ä¼ç§çäºã

é²å¾¡åæ³:Rootkitå¦æ¤å¯æï¼å¾å¥½å¥½é²å®æè¡ï¼å®é ä¸ï¼é²å¾¡ä»çæææçæ¹æ³æ¶å®æç对éè¦ç³»ç»æ件çå®æ´æ§è¿è¡æ ¸æ¥ï¼è¿ç±»çå·¥å ·å¾å¤ï¼åTripwireå°±æ¯ä¸ä¸ªé常ä¸éçæ件å®æ´æ§æ£æ¥å·¥å ·ãä¸ä½åç°éåå°Rootkitæ»å»ï¼é£ä½ å°±æ¯è¾éº»ç¦äºï¼ä½ å¿ é¡»å®å ¨éè£ ææçç³»ç»æ件é¨ä»¶åç¨åºï¼ä»¥ç¡®ä¿å®å ¨æ§.

Rootkit病毒是什么?

Rootkit是一种复杂的恶意软件,其主要目的是为了隐藏攻击者的存在和活动。它通过篡改操作系统的核心服务,如内核,来提供隐藏自身和获取系统root权限的后门。在网络安全中,rootkit经常被黑客用来窃取密码、监控网络流量、清除入侵痕迹等。最初,rootkit是用于合法目的的工具,但后来被滥用,被归类为恶意软件。它可以在多种操作系统如Linux、Windows和Mac OS中找到目标。

rootkit的特点在于其隐身性,即使在系统中运行,也可能不被察觉。它通过修改进程管理、文件访问、安全控制和内存管理等内核功能,来实现隐藏进程、篡改文件、破坏安全机制和规避检测。最常见的rootkit包含嗅探器、特洛伊木马程序、隐藏进程和日志清理工具等,它们能替换系统程序,混淆管理员的追踪。

要防范rootkit,关键在于加强网络安全,如使用加密传输、定期更新系统、安装防火墙和实施强密码策略。检测rootkit的方法包括基于签名和行为的工具,如Tripwire和Rootkit Revealer。一旦发现rootkit,可能的解决方案是重置系统,但要彻底清除,这通常是唯一有效的方法。