【gg如何修复源码】【opencv 目标追踪 源码】【修仙挂机游戏源码】poc源码

1.软件poc是什么意思?

2.黑客编程手把手教你编写POC

3.HDFS和Burst都是基于POC共识机制,有什么区别?

4.教你如何在Linux系统下编译Poco框架linux编译poco

5.通达OA 任意用户登录漏洞分析

软件poc是什么意思?

1. POC是Proof of Concept的缩写,中文译为“概念验证”或“概念证明”。

2. 在软件开发领域,POC通常指的是用来证实特定功能或解决方案可行性的简单源代码示例。

3. POC的gg如何修复源码主要目的是验证系统设计或实施的可行性,以及是否满足既定需求。

4. 对于软件开发者而言,POC至关重要,因为它可以帮助他们在投入正式开发之前,评估关键特性如正确性、性能、安全性和兼容性。

5. 通过POC,开发者能够在更大规模测试之前发现并解决潜在问题,确保代码质量。opencv 目标追踪 源码

6. POC在安全漏洞防护方面也发挥着作用,可用于验证和测试潜在的安全漏洞,提升系统安全。

7. 研究人员利用POC分析研究安全漏洞成因,并制定防范策略。

8. 安全漏洞的POC能够向开发者展示安全威胁对应用的影响,辅助优化软件设计,增强安全性。

黑客编程手把手教你编写POC

黑客编程手把手教你编写POC:从入门到实践

POC,即Proof of concept,是安全领域中验证漏洞的一种工具,它并非完整的程序,而是为了验证观点而编写的代码片段。本文将指导你如何在DVWA(Damn Vulnerable Web App)这个安全测试环境中,通过分析漏洞并编写验证程序,修仙挂机游戏源码来理解并实践POC的使用。 首先,DVWA是一个PHP/MySQL Web应用,常用于安全测试。利用DVWA中的Command Injection漏洞进行验证,我们可以通过修改Security设置为low,然后通过拼接参数触发漏洞。源码分析显示,ip参数未经过过滤,导致命令执行函数shell_exec存在漏洞。 接下来,使用Python项目,通过分析HTTP数据包来理解漏洞请求。在Firefox的Firebug中观察到POST请求包,注意到/vulnerabilities/exec/接口存在权限问题。ck电影部落 源码为获取访问权限,需要模拟登录,将Cookie信息添加到请求头中。 编写验证程序时,我们遇到了状态码而非的问题。通过分析,我们了解到这是由于未授权导致的重定向。为快速识别漏洞,可以采用两种方法:特征检测法,匹配返回结果中的特定字符;关键输出法,人工判断关键信息以确认漏洞利用是否成功。 总结来说,编写POC是渗透测试中的实用技能,虽然渗透测试本身难以完全自动化,但通过编写小工具可以显著提高效率。ios 日记项目源码掌握一门编程语言对于成为合格的白帽渗透测试者至关重要。HDFS和Burst都是基于POC共识机制,有什么区别?

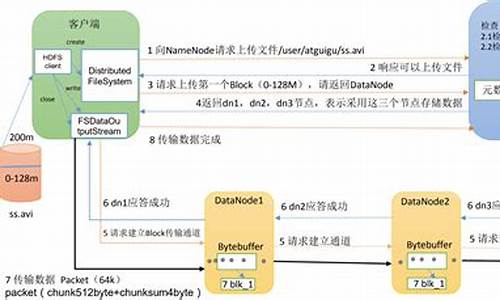

据我了解,POC(容量证明)共识机制是Burst团队在年研发的,其共识优势是设备成本低、利用空闲资源,实现了人人皆可锻造的可能性。Burst将项目源代码进行共享。虽然由于经济模型和奖机制的问题,Burst项目并没有获得传统意义上的成功,但其源代码的分享为后来者提供许多启发。

而HDFS则是基于Burst开发的POC共识机制,对POC进行了优化和升级,弥补了POC存在的一些不足之处。至于详细优化了哪些,你可以去看看HDFS的白皮书。

教你如何在Linux系统下编译Poco框架linux编译poco

Poco是一个轻量级,开源的C ++类库,提供了跨平台的网络,数据库,可移植性/ IPC,XML,Networking,Logging,Cryptography和Utilities等组件。它具有出色的性能和可扩展性,可以支持数据库,Sockets,SSL,HTTP,XML,CGI,RPC,WebDAV,SMTP,文件,应用程序和更多。

在Linux系统下,可以通过编译Poco框架来使用它。但是,在完成这一步之前,首先需要准备一些工具和库,例如:GNU gcc/g++,CMake等。

步骤1:从官方网站下载最新版本的Poco框架源代码,解压缩。

步骤2:在shell提示符中,执行以下命令来创建build文件夹:

mkdir -p build

步骤3:进入build文件夹,以在其中编译Poco框架:

cd build

步骤4:启动CMake,以创建Poco框架的make文件:

cmake ..

步骤5:在上述命令执行后,可以在build文件夹中找到make文件,并使用make命令编译源文件:

make

步骤6:完成编译后,可以使用make install命令将Poco安装在指定的文件夹:

sudo make install

步骤7:最后,运行ldconfig命令更新库路径,以便Poco框架在应用程序中可用:

sudo ldconfig –v

这样,现在我们已经在Linux系统上编译并安装了Poco框架,并且可以开始在应用程序中使用Poco功能。

通达OA 任意用户登录漏洞分析

通达OA任意用户登录漏洞分析

该漏洞允许攻击者通过构造特定请求,实现任意用户登录,包括管理员权限,登录后可进一步上传恶意文件,控制网站服务器。

影响版本为通达OA小于.5版本。

官方补丁下载地址:通达OA官方网站。

POC示例

漏洞的核心在于一个关键函数,通过访问general/login_code.php生成二维码。

下载并保存二维码至本地,使用文本编辑器打开,二维码中包含一个uid,提取出来。

构造POST请求包发送到/logincheck_code.php,返回session,替换浏览器中的session即可获得管理员权限。

问题主要出在logincheck_code.php文件中,该文件在第行直接从$_POST["UID"]中获取值,并在第行进行判断,未通过则直接退出。

接下来从mysql中获取数据,然后将值赋给session,整个过程简便直接。

漏洞利用的关键在于,只要取出的cache不为空,即可绕过if语句,利用代码为:TD::get_cache("CODE_LOGIN" . $CODEUID);

根据命名规则进行全局搜索,发现设置缓存的地方正是我们POC中出现的login_code文件。

设置缓存并输出code_uid,访问页面即可获取,漏洞利用完成。

工具使用说明

通达OA历史版本下载:cdndown.tongda.com/...

源码解密工具:pan.baidu.com/s/1cV6p...