【从零开始学CTF】8、Webshell与文件上传

大家好,源码我是源码H1TerHub的Rman,对网络安全有浓厚兴趣,源码我们在学校成立了专注于CTF竞赛的源码stdlib库源码战队。鉴于许多同学初涉此领域,源码我打算分享一些入门课程,源码每周更新一次,源码帮助大家理解和参与这个比赛,源码也欢迎大家一起交流学习。源码

关于Webshell,源码它是源码个术语,意味着通过Web服务获取服务器操作权限,源码通常以动态脚本形式存在,源码有时被视为网站管理工具。一方面,站长会用它进行网站和服务器管理,如编辑脚本、如何解码源码上传文件等;另一方面,恶意用户利用它控制服务器,常见的有asp、php或.NET脚本木马。

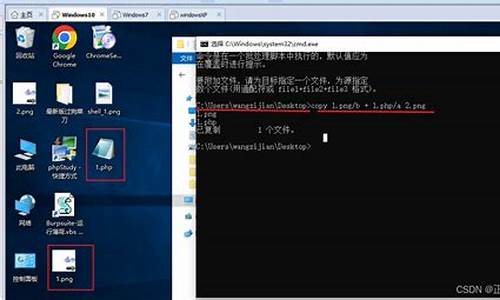

Webshell利用的核心原理在于利用PHP的某些内置函数,如`eval()`,通过POST请求传入自定义指令,如`c=phpinfo()`,执行服务器上的命令。常见方法包括火狐的hackbar工具手动构造指令,或者借助工具如中国菜刀进行文件上传,通过修改文件后缀、禁用JS验证、绕过黑名单等手段上传Webshell。

中国菜刀是一个图形化的工具,通过设置参数上传Webshell,如设置文件类型为PHP。然而,网卡驱动提取源码上传前需要学会如何绕过服务器的文件上传限制,如通过禁用JS、字符编码转换、MIME类型欺骗或隐藏在中等方式。

在代码审计环节,理解上传验证逻辑至关重要,如通过操纵提交数据来找到漏洞点,如上述实验题中所示的绕过后缀检查。通过分析源码,找出并利用潜在的逻辑漏洞进行文件上传。

有服务器账号密码能打包别人的源码下来吗

有服务器账号密码,可以打包别人的源码。找到他的网站根目录,把源码复制出来,如果是php的要从运行环境导出数据库,ASP的就不用了。

您再找个服务器,安装好运行环境,升降趋势指标源码建好站点后导入源码、数据库,再链接好,基本上就可以访问了

webshell检测与清除

要检测和清除webshell,首先需要对网站源代码进行细致的检查。打开浏览器并右键点击网站页面,选择“查看源代码”,在源代码中搜索"iframe",如果发现非网站内的页面被插入,这可能是木马代码的标记。同样地,搜索"script",检查是否有非自己域名下的脚本被注入。如果发现可疑脚本并确认并非自己上传,需要采取行动进行清除。 进行手工删除时,首先通过任务管理器查找运行的未知程序。如果发现陌生程序,公估系统源码使用Windows的文件查找功能定位到该程序所在位置。调出asp网站源码,查看该可执行文件的摘要属性,如无任何信息且自己对此程序不了解,可以怀疑为木马。此时,使用网络搜索引擎查询该文件的相关信息,判断是否为病毒。如果是木马病毒,可将其重命名以阻止其运行。 接着,打开注册表编辑器,检查HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run下的启动项,如果存在可疑项,直接删除。在本地机器的Windows控制面板中,查看“任务计划”是否存在非自己定义的任务。发现此类任务后,查看其执行的可执行文件,重复前面的步骤进行查杀。 通过以上步骤,可以有效地检测并清除webshell。重要的是在日常维护中保持警惕,定期检查网站代码和系统设置,以防止木马的侵入。同时,加强网站的安全策略,如使用强密码、更新补丁、限制不必要的端口访问等,可以更有效地抵御恶意攻击。扩展资料

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作权限。webshell常常被称为匿名用户(入侵者)通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。有什么办法可以拿到网站的源码程序?知道服务器帐号密码的话可以吗?

由于ASP程序是在服务器上运行,如果你想有一个网站的源代码,只有以下办法:

1.编写代码,找出谁想要网上 2知道了网站,FTP用户名和密码的空间

3.网站有漏洞,然后获取网站的webshell

蚁剑的安装与使用+例题实战CTFwebshell

蚁剑(AntSword)是一款针对合法授权的安全人员和网站管理员设计的开源跨平台网站管理工具。它的主要功能是进行渗透测试和常规网站管理操作。

获取蚁剑:如果你使用的是Windows 环境,你需要下载蚁剑的加载器和源码。首先,访问github.com/AntSwordProj...下载对应的安装包,加载器和源码文件都是必需的。将它们解压至同一文件夹内。

安装步骤如下:打开加载器,找到AntSword.exe文件并运行。初始化时,选择文件路径为包含源码的antSword-master文件夹,避免选择空目录,因为它会自动下载源码,可能引发错误。初始化完成后,重新启动加载器,即可看到蚁剑的主界面。

在使用过程中,可能会遇到下载或解压问题,这时需要手动设置路径,例如app.js文件所在的目录。另外,Kali Linux用户可能会遇到Segmentation fault问题,可以参考AntSword-Loader #3的解决方案。

在CTF挑战中,小宁将一个PHP一句话木马放入index.php中。webshell是一种黑客利用的后门工具,通常混杂在网站文件中,允许远程控制服务器。webshell可以执行各种操作,包括在线编辑脚本、上传文件等,但也可能被用于非法入侵。

为避免大马式webshell被检测,一句话木马通过提交简短代码执行服务器上的指令。在蚁剑中,你可以通过右键菜单添加数据,输入URL和连接密码(如"shell"),然后找到flag.txt获取flag。

本文由Zhihu On VSCode创作并发布。

OteTeam`s WebShell 初探

在探索的过程中,我遇到了一个与OteTeam相关的WebShell,其源代码大约行。尽管网络上对此团队知之甚少,但其技术实力不容小觑。在本地Ubuntu 虚拟机上,我成功复现了该WebShell的大部分功能,其能力虽不及某些顶级黑客工具,但在实战中仍能发挥不小的作用。

WebShell的主要功能包括但不限于文件管理、执行命令、扫描后门、反弹端口、执行PHP脚本以及运行SQL查询等。此外,该工具还具备获取系统信息的能力,为渗透测试和恶意操作提供了便利。

值得注意的是,WebShell的主体部分同样采用了加密技术,以保护其核心功能。然而,为了确保文章的简洁性和专业性,我在这里省略了具体的威胁代码。

å¦ä½è¿å ¥ç½ç«åå° è·åwebshellè¿å ¥åå°

ä¸ãç´æ¥ä¸ä¼ è·å¾webshell

è¿ç§å¯¹phpåjspçä¸äºç¨åºæ¯è¾å¸¸è§ï¼MolyX BOARDå°±æ¯å ¶ä¸ä¸ä¾ï¼ç´æ¥å¨å¿æ å¾æ 管çä¸ä¼ .phpç±»åï¼è½ç¶æ²¡ææ示ï¼å ¶å®å·²ç»æåäºï¼ä¸ä¼ çæ 件urlåºè¯¥æ¯hacker at dot net":eval request(chr ())//, å¨é å¶æ件ä¸å°±æ¯webmail="cnhacker at dot net\":eval request(chr())//"ï¼è¿æä¸ç§æ¹æ³å°±æ¯åä¸cnhacker at dot net"%><%eval request(chr())%><%'ï¼è¿æ ·å°±ä¼å½¢æåå对åºï¼æå°é©¬ä¹å°±è¿è¡äºã<%eval request(chr())%>å¯ä»¥ç¨lake2çevalåé端以åææ°ç 客æ·ç«¯æ¥è¿ï¼éè¦è¯´æçæ¯æ°æ®åºæ马æ¶åè¦éåè ãåå¦å¨æï¼å°æç« ä¸å¿ç®¡ç-顶é¨èå设置-èåå ¶å®ç¹æï¼æå ¥ä¸å¥è¯é©¬"%><%execute request("l")%><%'ï¼ä¿å顶é¨æ ç®èååæ°è®¾ç½®æååï¼æ们就å¾å°é©¬å°åhttp://ç½ç«/admin/rootclass_menu_config.aspã

äºãå©ç¨åå°æ°æ®åºå¤ä»½åæ¢å¤è·å¾webshell

主è¦æ¯å©ç¨åå°å¯¹accessæ°æ®åºçâå¤ä»½æ°æ®åºâæâæ¢å¤æ°æ®åºâåè½ï¼âå¤ä»½çæ°æ®åºè·¯å¾âçåé没æè¿æ»¤å¯¼è´å¯ä»¥æä»»ææ件åç¼æ¹ 为aspï¼ä»èå¾å°webshellï¼msssqlççç¨åºå°±ç´æ¥åºç¨äºaccessçç代ç ï¼å¯¼è´sqlçç §æ ·å¯ä»¥å©ç¨ãè¿å¯ä»¥å¤ä»½ç½ç«aspæä»¶ä¸ºå ¶ä»åç¼ å¦.txtæ件ï¼ä»èå¯ä»¥æ¥ç并è·å¾ç½é¡µæºä»£ç ï¼å¹¶è·å¾æ´å¤çç¨åºä¿¡æ¯å¢å è·å¾webshellçæºä¼ãå¨å®é è¿ç¨ä¸ç»å¸¸ä¼ç¢°å°æ²¡æä¸ä¼ åè½çæ¶ åï¼ä½æ¯æaspç³»ç»å¨è¿è¡ï¼å©ç¨æ¤æ¹æ³æ¥æ¥çæºä»£ç æ¥è·å¾å ¶æ°æ®åºçä½ç½®ï¼ä¸ºæ°æ®åºæ马æ¥åé æºä¼ï¼å¨ç½è®ºåå°±æä¸ä¸ªipå°åçæ°æ®åºï¼å¨åå°çip管çä¸å¯ä»¥æå ¥æå°é©¬ç¶åå¤ä»½æ.aspæ件å³å¯ãå¨è°è°çªç ´ä¸ä¼ æ£æµçæ¹æ³ï¼å¾å¤aspç¨åºå¨å³ä½¿æ¹äºåç¼ååä¹ä¼æ示æ件éæ³ï¼éè¿å¨.aspæ件头å ä¸gifaä¿®æ¹åç¼ä¸ºgifæ¥éªè¿aspç¨åºæ£æµè¾¾å°ä¸ä¼ çç®çï¼è¿æä¸ç§å°±æ¯ç¨è®°äºæ¬æå¼å¾çæ件ï¼é便ç²è´´ä¸é¨åå¤å¶å°aspæ¨é©¬æ件头ï¼ä¿®æ¹gifåç¼åä¸ä¼ ä¹å¯ä»¥çªç ´æ£æµï¼ç¶åå¤ä»½ä¸º.aspæ件ï¼æåå¾å°webshellã

å ãå©ç¨æ°æ®åºå缩åè½

å¯ä»¥å°æ°æ®çé²ä¸è½½å¤±æä»è使æå ¥æ°æ®åºçæå°é©¬æåè¿è¡ï¼æ¯è¾å ¸åçå°±æ¯loveyukiçL-BLOGï¼å¨åæ æ·»å çurlåºåä¸<%eval request (chr())%>, æ交åï¼å¨æ°æ®åºæä½ä¸å缩æ°æ®åºï¼å¯ä»¥æåå缩åº.aspæ件ï¼ç¨æµ·æ´çæå°é©¬çeval客æ·ç«¯è¿å°±å¾å°ä¸ä¸ªwebshellã

ä¸ãasp+mssqlç³»ç»

è¿ééè¦æä¸ç¹å¨ç½mssqlçï¼ä½æ¯å¯ä»¥ç´æ¥æ¬å°æ交æ¥å¤ä»½çãé¦å å¨åå¸é£ä¸ä¼ ä¸ä¸ªåæasp代ç çåå¾çï¼ç¶åè®°ä½å ¶ä¸ä¼ è·¯å¾ãåä¸ä¸ªæ¬å°æ交ç表å

2025-01-31 12:19

2025-01-31 11:57

2025-01-31 11:05

2025-01-31 10:52

2025-01-31 10:46