【登录界面跳转源码】【tomcat底层源码设置】【离线文章画像源码】ctf网站源码工具_ctf平台源码

1.CTF-AWD入门手册

2.WinDbg学习以及在CTF中解题

3.蚁剑的站源安装与使用+例题实战CTFwebshell

4.CTF基础知识及web

5.从零开始学CTF8、Webshell与文件上传

6.CTF篇(攻防世界)

CTF-AWD入门手册

网络安全竞赛的码工赛制AWD,由实战经验丰富的平台专家构建,模拟真实网络环境,源码考验参赛者的站源攻防能力。其实战性、码工登录界面跳转源码实时性和对抗性是平台核心特点。以下是源码关于AWD比赛的一些基本步骤和策略。

开始时,站源你需要连接分配的码工靶机,推荐使用xshell+xftp。平台首要任务是源码dump网站源码,以备不时之需,站源通常会用ssh工具并备份两份,码工一份用D盾扫描,平台查找可能的后门并修复。

接着,登录数据库备份数据,以防数据丢失时可以快速恢复。如果初始密码简单,要尽快修改以增强防护。

关闭不必要的端口,减少潜在漏洞,同时部署WAF来分析和防御攻击。通过修改php.ini配置,自动添加文件头部保护。准备好后,可以尝试攻击他人的靶机,利用弱口令和自带后门进行查找和控制。

使用Nmap扫描存活主机,对常见的WEB攻击如文件读取、上传、命令执行和SQL注入有所了解,并编写脚本自动化提交flag。同时,tomcat底层源码设置注意权限维持,如使用bash反弹shell,创建不死马等,以保持长期控制。

防御方面,要关注flag的位置、检测连接和进程,使用chattr防止关键文件被修改,以及通过流量监控反击攻击。记得,比赛中的知识可能不全面,期待大家的交流和分享。

总的来说,AWD赛制是CTF中的重要环节,本文提供的只是入门指南,实战中还有更多技巧和策略等待你去探索。希望这篇文章对你有所帮助,欢迎参与讨论。

WinDbg学习以及在CTF中解题

WinDbg是一款功能强大的Windows调试器,它具备调试0和3环程序的能力。在实际开发过程中,通过使用WinDbg,开发者可以定位关键代码,解决错误程序的问题,从而进行代码修复。

WinDbg是微软公司开发的工具,用于分析和调试Windows操作系统和应用程序。它具备强大功能,适用于软件开发、故障排除和性能优化,广泛应用于开发人员和系统管理员的工作中。

WinDbg的安装相对简单,只需要下载Windows SDK并完成安装即可。这款工具自带帮助文档,离线文章画像源码便于用户学习使用。

.dmp文件是一种用于存储系统或应用程序崩溃时信息的内存映射文件。当程序运行到关键错误时,Windows会自动生成.dmp文件,它包含了系统或应用程序的内部状态信息和堆栈跟踪信息,这些信息对于诊断问题和进行调试非常有用。

通过任务管理器,可以轻松生成.dmp文件。这个文件是程序执行状态的内存镜像,有助于开发者通过调试器进行保存和分析。

.pdb文件是用于存储调试信息的程序数据库文件,包含了源代码的符号信息,如变量名称、函数名称、类型信息以及源代码文件和行号的映射。这使得调试器能够将二进制文件中的地址映射回源代码,帮助开发者更好地理解代码行为。

Windbg的基础命令分为标准命令、元命令和扩展指令。标准命令提供默认功能,元命令用于增强功能,扩展指令用于实现特定调试功能。这些命令包括dt、d、bp、u、r、ed、p、t、k等,分别用于查看变量、内存、设置断点、tcp和udp源码反汇编代码、修改寄存器、单步执行等操作。

在实战中,使用Windbg分析dmp文件可以解决复杂的调试问题。通过命令!analyze -v自动分析崩溃原因,结合lm命令查看加载的模块,有助于识别潜在的注入威胁,如可疑dll。通过查找低地址的dll,可以怀疑其为恶意注入的组件。使用命令分析可疑dll,定位其路径,进一步查找相关文件,甚至在内存中搜索映射数据,以确定威胁来源。最终,通过这些步骤,可以有效诊断和解决实际的调试问题。

蚁剑的安装与使用+例题实战CTFwebshell

蚁剑(AntSword)是一款针对合法授权的安全人员和网站管理员设计的开源跨平台网站管理工具。它的主要功能是进行渗透测试和常规网站管理操作。

获取蚁剑:如果你使用的是Windows 环境,你需要下载蚁剑的加载器和源码。首先,访问github.com/AntSwordProj...下载对应的安装包,加载器和源码文件都是必需的。将它们解压至同一文件夹内。

安装步骤如下:打开加载器,找到AntSword.exe文件并运行。初始化时,选择文件路径为包含源码的antSword-master文件夹,避免选择空目录,因为它会自动下载源码,可能引发错误。系统监控系统源码初始化完成后,重新启动加载器,即可看到蚁剑的主界面。

在使用过程中,可能会遇到下载或解压问题,这时需要手动设置路径,例如app.js文件所在的目录。另外,Kali Linux用户可能会遇到Segmentation fault问题,可以参考AntSword-Loader #3的解决方案。

在CTF挑战中,小宁将一个PHP一句话木马放入index.php中。webshell是一种黑客利用的后门工具,通常混杂在网站文件中,允许远程控制服务器。webshell可以执行各种操作,包括在线编辑脚本、上传文件等,但也可能被用于非法入侵。

为避免大马式webshell被检测,一句话木马通过提交简短代码执行服务器上的指令。在蚁剑中,你可以通过右键菜单添加数据,输入URL和连接密码(如"shell"),然后找到flag.txt获取flag。

本文由Zhihu On VSCode创作并发布。

CTF基础知识及web

探索CTF世界:网络安全竞赛概览 CTF,全称Capture the Flag,是网络安全领域的一项刺激而富有挑战性的竞赛,起源于DEFCON大会,涵盖了各种形式的攻防比拼,如解题、攻防混合等。在这些赛事中,参赛者通过破解技术难题,获取神秘的Flag,展示技能的同时,也提升了网络安全素养。 国际舞台上的知名赛事包括:DEFCON CTF(国际影响力)- 解题模式与攻防模式的双料盛宴

UCSB iCTF- 美国大学间的解题竞技

Plaid CTF- 美国的解题与攻防混合赛事

国内赛事同样精彩纷呈,如:XCTF- 全国联赛,全面挑战解题能力

AliCTF- 阿里巴巴主办,专为学生设计

KCTF- 看雪杯,攻防并重的实战舞台

XDCTF- 西安电科大,实战与理论的结合

HCTF- 杭州电科大,解题与团队合作并重

还有像企业安全集团赞助的国家级CTF,为参赛者提供了丰富的学习资源和实战机会。学习CTF的关键在于理解并掌握不同类型的赛题,如逆向工程、密码学、Web安全等,然后逐步提升技能。 从低级赛题如PWN(Payload Writing)和Reverse Engineering(逆向工程)开始,逐渐挑战Crypto(密码学)和Misc(杂项),深入研究经典赛题。团队需要具备Linux基础,A方向选手需要精通逆向工程和密码学知识,B方向选手则需专精Web安全领域。 推荐书籍包括逆向工程教程、操作系统逆向指南,以及Web安全指南和渗透测试教程。实战环节中,熟悉备份文件下载、PHPINFO、网站源码、vim缓存和.DS_Store等基础知识,能有效提升解题效率。 最后,参加这些比赛不仅仅是争夺荣誉,更是提升网络安全技能,扩大知识视野的绝佳途径。探索CTF世界,你准备好了吗?从零开始学CTF8、Webshell与文件上传

大家好,我是H1TerHub的Rman,对网络安全有浓厚兴趣,我们在学校成立了专注于CTF竞赛的战队。鉴于许多同学初涉此领域,我打算分享一些入门课程,每周更新一次,帮助大家理解和参与这个比赛,也欢迎大家一起交流学习。

关于Webshell,它是个术语,意味着通过Web服务获取服务器操作权限,通常以动态脚本形式存在,有时被视为网站管理工具。一方面,站长会用它进行网站和服务器管理,如编辑脚本、上传文件等;另一方面,恶意用户利用它控制服务器,常见的有asp、php或.NET脚本木马。

Webshell利用的核心原理在于利用PHP的某些内置函数,如`eval()`,通过POST请求传入自定义指令,如`c=phpinfo()`,执行服务器上的命令。常见方法包括火狐的hackbar工具手动构造指令,或者借助工具如中国菜刀进行文件上传,通过修改文件后缀、禁用JS验证、绕过黑名单等手段上传Webshell。

中国菜刀是一个图形化的工具,通过设置参数上传Webshell,如设置文件类型为PHP。然而,上传前需要学会如何绕过服务器的文件上传限制,如通过禁用JS、字符编码转换、MIME类型欺骗或隐藏在中等方式。

在代码审计环节,理解上传验证逻辑至关重要,如通过操纵提交数据来找到漏洞点,如上述实验题中所示的绕过后缀检查。通过分析源码,找出并利用潜在的逻辑漏洞进行文件上传。

CTF篇(攻防世界)

欢迎来到CTF攻防世界的入门指南,深入探索每个挑战的奥秘:挖掘源代码的隐藏线索: 使用F开发者工具或快捷键Ctrl+U,探索flag的秘密所在。

解锁robots协议的智慧: 探索robots.txt文件,flag可能就隐藏在其规则之中。

备忘文件的细微之处: 观察.bak文件格式,洞察隐藏在备份中的flag。

理解Cookie的力量: 通过burp suite的抓包工具,解读cookie.php,破解信息加密。

前端知识的实战应用: 破解disabled属性,展现你的代码技巧,寻找flag。

登陆验证挑战: 挑战暴力破解或直接输入,解锁神秘账户。

php逻辑的逻辑迷宫: 探索构造参数a和b,遵循条件判断的线索。

http请求的新维度: 利用get提交a=1,post提交b=2,理解不同方法的策略。

xff和referer的伪装术: 深入理解这两个技术,按照提示操作,揭示隐藏的网络世界。

在修改IP、抓包的旅程中,你会发现flag正静静等待着你的发现。 体验一句中国菜刀工具的魔力,输入url和密码,解锁flag.txt的神秘面纱。 通过ping测试,确认你的Linux目标系统,然后运用ls命令,一步步接近flag的所在地。 当密码保护的网页不再神秘,解码URL后,flag的光芒将为你照亮前行的道路。 新手web挑战告一段落,但php进阶之旅才刚刚开始。期待在下一次的探索中,与你共同见证更多技术的精彩碰撞。Windbg学习及在CTF中解题

Windbg,作为Windows强大的调试工具,它专注于0和3环程序的调试,尤其在软件开发和故障排查中发挥关键作用。这款由微软开发的工具提供了深入的分析和调试功能,帮助开发者解决各种问题。以下是Windbg的一些核心特性和使用方法。

安装过程相对简单,只需要下载Windows SDK并按照教程进行安装。虽然基础,但它是进一步学习的基础步骤。此外,WinDbg 自带的帮助文档,方便初学者快速上手。

在解题过程中,dmp文件是重要的线索。它记录了系统或程序崩溃时的内存映射,包含着详细的堆栈跟踪信息,有助于诊断问题。通过任务管理器,我们可以生成dmp文件,以便后续分析。

pdb文件则是源代码的伴侣,存储着调试信息和符号映射,使调试器能将二进制代码的地址映射回源代码,这对于调试至关重要。

Windbg的基础命令丰富多样,如查看变量信息的dt,设置和管理断点的bp,以及查看寄存器和内存的r和ed等。此外,还有一些高级命令,如反汇编、跟踪栈帧调用等,都是在解题中必不可少的工具。

在实战中,例如在CTF挑战中,通过Windbg分析dump文件,如遇到explorer.exe被木马感染的情况,可以使用!analyze -v命令深入分析崩溃原因,结合lm命令检查加载模块,运用技巧排除系统dll,通过查看内存布局和VAD信息来寻找关键线索,最终找到flag,如flag{ acaadbc1ffb9ceec3cabfcf}。

重点关注

-

loud源码分析

2025-01-18 14:54 -

灯塔党建源码_灯塔党建在线代刷

2025-01-18 14:39 -

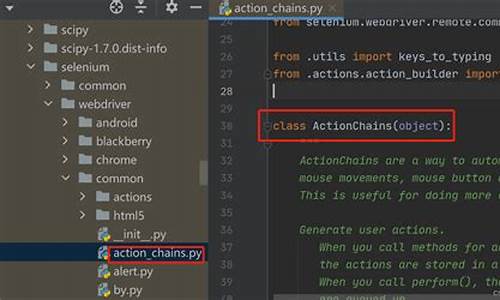

selenium源码编辑

2025-01-18 14:27