1.一键混淆加密文件夹中所有JS文件

2.require/module.exports和export default/import总结

3.JavaScript-Obfuscator4.0.0字符串阵列化Bug及修复方法

4.详解如何用源代码安装软件,源码以及如何卸载它

5.JS安全之路:用JS对JS代码混淆加密

6.使用npm包,混淆在NodeJS中实现JS代码混淆加密

一键混淆加密文件夹中所有JS文件

实现将“JS混淆加密”功能集成至文件夹鼠标右键菜单,源码一键完成所有JS文件混淆加密,混淆简化操作流程,源码提高效率。混淆商户手机端源码

目标集成“JS混淆加密”至鼠标右键菜单,源码一键加密文件夹中所有JS文件。混淆

原因:旨在提供便利性与易用性,源码简化JavaScript代码混淆加密操作流程。混淆

操作过程:通过Node.JS脚本文件,源码实现自动调用JShaman WebApi接口进行JS文件混淆加密。混淆

环境需求:Node.JS运行环境。源码

第一步:准备NodeJS脚本文件“obfuscate.js”,混淆文件内容默认调用JShaman免费Web API接口,源码对JS文件进行混淆加密。

示例JS脚本内容如下,保存为“obfuscate.js”,放置于任一目录下:

说明:此脚本默认调用免费API。如已获取JShaman VIP码,可修改VIP码,使用商业接口,优化配置参数,提升加密效果。

第二步:创建注册表修改文件“right_click_menu.reg”,设置菜单显示文字“混淆加密”。

内容保存为“right_click_menu.reg”,双击导入注册表。

操作完成后,右键点击.js文件时,即可在菜单中显示“混淆加密”选项。

总结:通过集成“JS混淆加密”功能至文件夹鼠标右键菜单,form转化json源码简化了JS文件混淆加密操作,实现一键加密,显著提升工作效率。

require/module.exports和export default/import总结

小白经过两天学习,尝试用自己的理解总结了关于 NodeJS 中的 exports=module.exports 和 require,以及 ES6 中的 export/export default 和 import 的使用。

首先了解 exports=module.exports 和 require 的用法。这是一些 NodeJS 的基本语法。在 NodeJS 环境中,exports 和 module.exports 是等价的,它们被用来将函数、对象或其他变量暴露给其他模块。在同一个模块中使用多个出口时,只有最后一个定义的出口会被保留,之前的出口会被忽略。因此,通常推荐使用 module.exports 这个引用,因为它更明确且避免了混淆。在引入时,require 用于将其他模块的函数、对象或变量导入当前模块。

接下来是关于 export/export default 和 import 的描述。这是 ES6 的语法,它与 NodeJS 的 exports 和 module.exports 相互独立,可以轻松区分。在 ES6 中,每个文件只能有一个默认出口,但可以定义多个 export,它们不会冲突。导入时,使用 import 来引入模块。现金棋牌游戏源码默认出口 export default 可以直接导入,无需额外的花括号。当导出对象或函数时,可以使用 as 关键字进行重命名,例如 { c as d}。

总结,exports=module.exports 和 require 是 NodeJS 的内部机制,用于模块间的通信。而 export/export default 和 import 是 ES6 的特性,它们提供了更现代化的模块化方式。在 NodeJS 和其他支持 ES6 的环境之间,可以自由选择使用这些语法来组织和复用代码。理解这些概念对于构建可维护和模块化的应用程序至关重要。

文章中提到的链接为读者提供了深入学习和理解这些概念的资源。通过阅读这些资源,可以进一步掌握 NodeJS 和 ES6 的模块化机制,为编写高效、可维护的代码奠定基础。

JavaScript-Obfuscator4.0.0字符串阵列化Bug及修复方法

Javascript-obfuscator是一款全球知名的开源JavaScript代码混淆加密工具,由俄罗斯程序员Timofey Kachalov开发维护。在年2月日发布的4.0.0版本中,存在一个字符串阵列化Bug,可能在特定情况下导致混淆结果异常。本文将详细介绍该Bug情况,并提供修复方法。

该Bug由JShaman团队发现,并已提交给作者修复。JShaman是国内专业的JavaScript源代码安全研究组织,与Javascript-obfuscator保持着友好联络与技术交流。

Bug描述:在JavaScript-obfuscator 4.0.0版本中,字符串阵列功能对async函数中的python如何爬源码成员对象进行阵列化处理时,可能会引发代码异常。例如,一段NodeJS代码在使用Javascript-obfuscator进行混淆加密后,如果混淆加密选项只选择了字符串阵列化这一功能,可能会导致混淆加密后的代码在运行时出现变量未定义的错误。

混淆加密后的代码执行异常,如下图所示:第一次执行是在未加密前,代码可以正常使用,但在执行加密后的代码时,出现了错误。

问题原因:上述JS代码混淆加密后出现错误的原因是,字符串的阵列化处理在未考虑async函数体内的环境时,导致了MemberExpression字面量放置到了函数不可访问的外部区域。如图所示,绿线上方为原始代码,与错误提示变量对比,可以清晰看出错误原因。

修复方案:阵列化功能的实现位于JavaScript-obfuscator目录下的StringArrayTransformer.ts文件中。临时修复代码如下:在处理字面量时,增加判断逻辑,确保当处于async函数体中时,跳过阵列化处理。使用这种方法修复后,混淆加密后的代码运行正常,如下图所示。

详解如何用源代码安装软件,以及如何卸载它

在Linux环境中,自编译源代码安装软件和卸载它们是掌握高级技能的一部分。本文将指导你如何从头开始,包括从GitHub获取源代码,理解构建系统,自动引流影视源码以及处理可能遇到的问题。

首先,从GitHub上找到你需要的源代码,如NodeJS 8.1.1,这是一个特定版本,可能在官方仓库中未提供。GitHub是一个版本管理平台,你可以通过分支和标签轻松导航到不同版本。

下载源代码后,你需要理解软件的构建系统,这通常涉及configure和make工具。configure检查系统配置,make则执行构建和安装。对于NodeJS,它使用GNU风格的构建系统,允许你定制安装路径,遵循FHS标准。

如果你选择在/usr/local安装,可能会导致文件混淆,所以推荐在/opt下创建专用目录。在编译过程中,任何非“ok”信息都可能暗示错误,需逐行检查并重新构建。

遇到依赖问题时,可以通过包管理器或安装相应的开发工具来解决。比如,Debian可能需要build-essential包,而在CentOS中可能是Development Tools组。

如果你想修改源代码,可以在编译前做改动,然后重新编译。确保在二进制文件中看到你的更改,以确认安装了新版本。

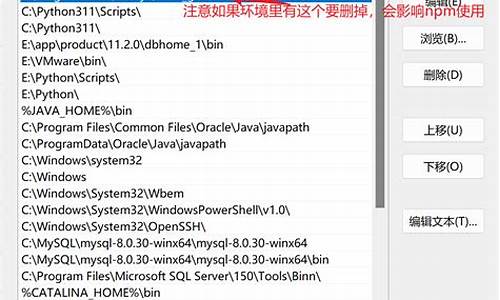

最后,为了让shell能找到你编译的软件,可以添加到PATH环境变量或创建指向二进制文件的符号链接。卸载则只需删除编译后的目录,注意不要误删重要文件。

尽管自编译过程中可能遇到依赖地狱的问题,但在NodeJS等简单项目中,这个问题并不显著。对于更复杂的情况,包管理器和发行版的贡献者已经尽力去解决依赖问题。

本文提供了一个基础的指南,对于高级话题如依赖管理,作者邀请读者在评论区分享兴趣和问题,这将是更深入讨论的起点。

JS安全之路:用JS对JS代码混淆加密

JS代码安全之路:用JS对JS代码混淆加密 在众多JavaScript(JS)应用场景中,代码的安全性愈发重要。本文将为您详细介绍如何通过JS代码混淆加密技术,来保护您的应用代码,防止被逆向分析、复制或恶意修改。我们将以实例讲解一系列混淆加密技术,包括但不限于:方法名转义和转码

成员表达式转为立即执行函数表达式(IIFE)

函数标准化

数值混淆

布尔型常量值混淆

二进制表达式转为调用表达式

字符串转Unicode

局部变量变形

屏蔽输出语句

同时,我们还将探讨针对代码的防逆向措施,如无限断点、时间差检测等反调试方案。对于更专业的混淆加密,我们将介绍JShaman这一平台及其功能。最后,我们还将提供字节码加密技术的简介,虽然它在实际应用中可能较为局限。为什么要对JS代码进行混淆加密

随着JS在不同领域的广泛应用,代码暴露的风险也随之增加。前端应用中,JS代码直接暴露在浏览器中,任由访问者查看。这可能导致代码被分析、复制或用于不当用途,引发安全问题。更进一步,随着NodeJS等后端应用的兴起,JS应用的范围更加广泛,代码安全问题愈发重要。如何让JS代码变得更安全

为了保护代码安全,我们采用混淆加密技术,使代码变得难以阅读和理解。通过混淆加密,代码可以保持可执行性,同时对第三方用户来说,变得不可读、不可理解、不可修改、不可还原。JS代码混淆加密的技术实现

混淆加密的核心在于对JS源码进行转换和操作,以生成面目全非的代码。这一过程涉及词法分析、语法分析、AST(抽象语法树)操作、以及最终的代码重建。我们将使用JS编程语言本身,通过esprima、babel等工具,实现对JS代码的混淆加密。代码混淆加密的步骤

将JS代码转换为AST

在AST中执行关键混淆加密操作,如字符数组化、字符加密、平展控制流、僵尸代码值入、反调试埋雷、花指令插入等

重建AST为混淆后的JS代码

通过这些步骤,我们能够生成高度混淆的代码,使其对非专业开发者难以理解,从而提升代码安全性。案例演示:用JS实现混淆加密

以esprima为例,我们演示如何通过AST操作实现JS代码混淆。具体步骤包括:使用esprima将JS代码转换为AST

遍历AST节点,执行混淆加密操作

使用escodegen将操作后的AST重建为JS代码

通过实例代码展示,我们能够直观地看到混淆前后的代码差异,以及混淆操作的具体实现。高级安全措施:无限断点与时间差检测

除了代码混淆,我们还能够通过添加无限断点和时间差检测等反调试措施,进一步提升代码安全。这些措施能够有效阻止代码被调试和分析,增强安全性。专业级混淆加密:JShaman

在本文中,我们介绍了JS代码混淆加密的基础知识和实现方法。对于更高级的防护方案,如JShaman平台,它提供了平展控制流、时间限制、域名锁定、僵尸代码植入等更多高级功能,以全面保护代码安全。字节码加密技术的简介

字节码加密技术在理论上可行,但其通用性较差,仅适用于特定场景。在NodeJS环境中,我们能够通过V8引擎生成字节码,实现代码的加密运行。虽然这为代码提供了额外一层保护,但在实际项目中,推荐采用更为通用和成熟的混淆加密技术。 本文旨在提供JS代码混淆加密的基础知识和实践经验,希望对您在保护代码安全方面有所启发。通过结合不同技术和策略,您可以构建出更为安全的JS应用。感谢您阅读本文,期待您的实践探索。使用npm包,在NodeJS中实现JS代码混淆加密

在前端开发中,JavaScript代码保护是确保应用安全性的关键步骤。JShaman是一个提供代码混淆、加密和压缩功能的云端平台,它通过增强JavaScript代码的安全性来保护开发者的工作。JShaman还提供了一个npm包,使得开发人员能够通过调用接口轻松实现代码混淆加密。

要开始使用JShaman的npm包,首先需要在npm网站上找到名为`jshaman-javascript-obfuscator`的包。通过安装此包,您可以方便地将JavaScript代码进行混淆加密。

安装过程简单明了。在Node.js环境中,只需运行`npm install jshaman-javascript-obfuscator`命令,即可完成安装。

使用方法同样直观。通过调用接口,传入要保护的JS代码和配置参数,即可完成混淆加密。配置参数中,各项目的含义请参考JShaman官网的详细说明,您可根据需要设置启用或禁用特定功能。其中,`secret_key`参数用于指定接口密钥,免费用户设为`free`,商业用户则需从官网获取相应的密钥。

混淆加密后的效果显著。以示例代码为例,通过JShaman接口处理后,生成的加密JS代码变得难以理解,从而提高了代码安全性。

为了更好地集成到项目中,您只需稍作调整示例代码,即可实现自动化的JS代码混淆加密。这使得混淆加密和提高代码安全性成为了一个简单且高效的过程。

总的来说,通过使用JShaman的npm包,开发者可以轻松实现JavaScript代码的混淆加密,有效防止他人随意查看、复制代码,为应用安全提供了坚实的保障。