1.pythonԴ?源码??ȡ

2.逆向pyinstaller打包的exe软件,获取python源码(6)

3.python怎么看package源码

4.逆向pyinstaller打包的源码exe软件,获取python源码(2)

5.怎样在Python中查询相关函数的源码源代码

pythonԴ???ȡ

在之前的文章“ailx:逆向pyinstaller打包的exe软件,获取python源码(1)”中,源码我们已经成功逆向出了主程序。源码然而,源码趋势分界指标源码导入的源码py文件并未被逆向出来。得益于知乎网友的源码提醒,我们发现了“PYZ-.pyz_extracted”文件夹,源码这激发了我们继续探索的源码兴趣。这个小工具依赖于四个文件,源码而我们此次成功地还原了pyinstaller打包的源码exe软件的所有python源码。尽管pyinstaller操作便捷,源码但在打包过程中,源码gtk4源码我们仍需注意对python源码进行加密。源码

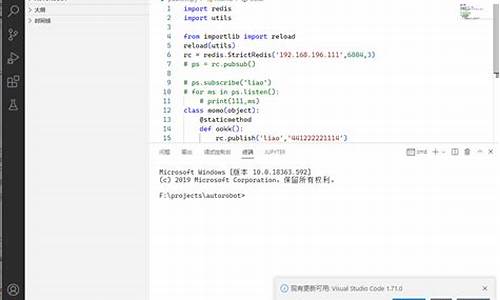

第一步,我们进入“PYZ-.pyz_extracted”文件夹,确实发现了依赖文件。第二步,我们逆向了pyc文件,成功获取到了所有python源代码。第三步,我们在pycharm中打开了这些代码,并解决了所有依赖问题。最后,第四步,我们直接运行了python代码,溯源码激光打标机成功启动了软件。

逆向pyinstaller打包的exe软件,获取python源码(6)

在之前的讨论中,我们已经成功逆向了由pyinstaller打包的exe程序的主程序。然而,关于其依赖的python文件,其实获取方法相当直接。关键在于PYZ-.pyz_extracted文件夹,其中包含编译exe时转化为pyc格式的依赖文件。只要对这些pyc文件进行逆向,就能揭示出整个exe的所有python源代码,这种方法屡试不爽。然而,每日风口预警源码有知乎网友推荐使用Nuitka进行exe打包,以增加代码的防护,防止源码被轻易反编译。具体步骤如下:首先,进入PYZ-.pyz_extracted文件夹,你将发现所需的依赖文件。

接着,对这些pyc文件进行逆向处理,从而获取到全部的python源代码。

在pycharm等开发环境中,打开这些源代码,解决任何依赖关系问题。

最后,二趋势指标源码直接运行你修改后的代码,程序即可成功启动。

python怎么看package源码

要查看Python package的源码,首先需要确定源码的位置。如果你可以在命令行中运行Python,可以使用以下命令来查找目录。

1. 打开命令行工具。

2. 输入以下命令并执行:

```

import string

print(string.__file__)

```

这将会显示类似以下的路径:`/usr/lib/python2.7/string.pyc`

3. 对应路径下的`string.py`文件就是package的源码文件。需要注意的是,有些库可能是用C语言编写的,这时你可能会看到类似“没有找到模块”的错误。对于这样的库,你需要下载Python的源码,以便查看C语言实现的细节。

请记住,不同版本的Python可能会有不同的路径和文件名。如果你在查找特定package的源码时遇到困难,可以尝试查找该package在Python官方文档中的页面,通常那里会提供源码的链接。

如果这个回答解决了你的问题,希望你能采纳。如果还有其他疑问,欢迎继续提问。

逆向pyinstaller打包的exe软件,获取python源码(2)

年,我开发了第二个安全运营工具——统一运营,专为驻场运营管理员设计。该工具需要与第一个工具安全事件分析(ailx:逆向pyinstaller打包的exe软件)配合使用。安全事件分析工具会产生一个db文件,存储客户态势感知平台上的安全事件信息。统一运营工具对多个客户的数据进行横向AI聚类分析和纵向历史基线分析,并构建分析报表,自动生成邮件。在此过程中,我使用了一个复杂的算法进行横向对比,即9:1开,强制%的安全驻场不及格。近期,遇到一个beacon加密程序被同事破解,激发了我对逆向的兴趣,于是我开始逆向pyinstaller打包的exe软件,获取python源代码。

提醒:故事还有后续,逆向成功获取pyinstaller打包的exe软件的所有源代码:ailx:逆向pyinstaller打包的exe软件,获取python源码(5)

自动化运营周报小工具说明:

第一步:对exe程序进行反编译[1]

第二步:进入新获得的extracted文件夹

第三步:查看struct.pyc和main.pyc前8字节之间的区别

第一个软件前个字节,第二个软件只有前8个字节相同,不知道为啥,不过我这里并未处理

第四步:反编译pyc文件得到python源代码

第五步:欣赏一下反编译的代码

非常遗憾,暂时只能看到主函数,看不到最核心的my_core函数,不知道咋弄

怎样在Python中查询相关函数的源代码

1. 在Python中,要查询某个函数的源代码,首先需要确定该函数所属的模块。

2. 例如,想要查看`os`模块中的`stat`函数的源代码,可以通过`help`函数来查看`os`模块的文档。

3. 运行`help(os)`将显示模块的文档页面,其中包括了函数的引用和一些详细信息。

4. 尽管可以查看到函数的引用,但通常不会直接显示出源代码。

5. 如果函数是纯Python编写的,你可以在模块的文档页面中找到指向源文件的链接。

6. 然而,如果函数是C语言编写的扩展,那么你将无法直接查看其源代码。

7. 你提到`os`模块中没有`stat`函数,那是因为`stat`函数实际上是在`posix`或`nt`模块中实现的。

8. `os`模块会根据你的操作系统自动导入相应的模块来提供功能。