本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.KubeClipper——轻量便捷的 Kubernetes 多集群全生命周期管理工具

2.kubelet 远程调试方法

3.Kubernetes(k8s)-v1.22.3版本证书有效期修改

4.Kubernetes、K8s企业运维实战(2021年新版本V1.20)

5.部署容器运行时未CRI-O,网络插件为kube-ovn的k8s集群

6.Kindä»ç»

KubeClipper——轻量便捷的 Kubernetes 多集群全生命周期管理工具

KubeClipper,由九州云(cloud)推出的轻量级Kubernetes多集群全生命周期管理工具,旨在为运维工程师提供易用、易运维、岚府燕窝溯源码厂家招商极轻量、生产级的管理服务。年8月,KubeClipper正式开源,源代码托管在GitHub,访问项目主页以获取更多信息。

KubeClipper吉祥物是一只帅气呆萌的小海鸥,其logo象征着在小海鸥的保驾护航下,KubeClipper将乘风破浪,实现“蓬舟吹取三山去”的愿景。该工具在完全兼容原生Kubernetes的前提下,基于广泛使用的kubeadm工具进行二次封装,提供快速部署和持续化全生命周期管理能力,支持在线、代理、离线等多种部署方式,包括CRI、网址建设源码CNI、CSI及各类CRD组件的管理。

KubeClipper与现有同类工具相比,更贴近开放原生、轻量便捷、稳定易用。它提供图形化界面,运维工程师可通过友好的界面快速完成生产级K8S集群和所需组件的安装部署,一键完成扩缩容、备份恢复、升级、插件管理等运维操作。

部署实验用的KubeClipper集群仅需两行命令,兼容多种常用Linux操作系统。KubeClipper选择更轻量的kcctl命令行工具作为图形化界面的补充,提供对平台自身的安装、清除和其他运维管理,追求轻量优雅的架构设计。

KubeClipper在追求使用简单的同时,提供更丰富、更灵活的功能和服务。它支持多种网络环境、qtopia源码解析多版本的安装包和镜像拉取,包括GCR镜像代理、完全离线环境下的K8S集群部署和插件安装,以及用户自定义多版本的K8S、CRI、CNI部署安装。

面向边缘场景,KubeClipper通过区域对集群和节点进行逻辑或物理隔离,更易适配边缘计算场景,同时也符合企业多数据中心的生产场景。

未来,KubeClipper将继续保持轻量化、易使用的设计风格,加强对边缘场景的支持,提供更成熟的生产级解决方案,如对K3S、K0S、Kube-Edge等边缘场景Kubernetes方案的支持,提供更丰富的CNI、CSI和其他管理插件支持。

欢迎更多志同道合的朋友参与KubeClipper项目,让我们一起见证这个项目的oko链源码成长。

现在就开启KubeClipper之旅,快速入门文档:立即体验。

如果您喜欢我们的项目,请在GitHub仓库上点个Star,您的鼓励和支持至关重要。

团队邮箱:contact@kubeclipper.io

kubelet 远程调试方法

Kubelet远程调试方法详解

Kubelet作为Kubernetes的核心组件,可以通过系统服务管理和编译工具进行远程调试。首先,理解kubelet的启动命令至关重要。在v1..4的K8s集群中,kubelet作为systemd服务,其配置文件位于</etc/systemd/system/kubelet.service.d/-kubeadm.conf>。通过执行ps -ef | grep /usr/bin/kubelet,可以查看完整的启动命令。 若需修改kubelet命令,可以先停止服务,然后使用相应参数重新启动,或者修改systemd配置后重启服务。编译kubelet时,推荐使用Kubernetes makefile源码中的编译指令,调整GOLDFLAGS和GOGCFLAGS以保留调试信息。编译完成后,cpp绘制源码kubelet二进制文件会位于_output/bin/kubelet。 对于Go语言的调试,Delve是一个高效工具,尤其适合调试标准工具链构建的Go程序。可以通过安装命令轻松获取,并使用它来调试kubelet。例如,使用dlv命令行进行调试步骤包括设置地址和端口,以及在GoLand IDE中配置并启动kubelet进行调试。 除了Kubelet,其他容器软件如runc和docker-cli也可通过修改编译命令进行调试。例如,runc和dockerd的编译过程中,需要在scripts/build/binary或hack/make/.binary文件中相应位置调整编译参数。 获取更多详细教程和实践步骤,可以参考ssst0n3.github.io/post/...。通过以上步骤,你可以有效地对kubelet和其他容器软件进行远程调试,提升开发效率。Kubernetes(k8s)-v1..3版本证书有效期修改

在长时间使用Kubernetes(K8s)后,您可能会发现SSL证书一年有效期的限制。为解决这一问题,本教程将指导您如何修改Kubernetes v1..3版本中证书的有效期。

在开始之前,确保您的系统环境包括以下组件:CentOS Linux release 7.7. (Core) 5.4.-1.el7.elrepo.x_,kubeadm-1..3-0.x_,kubelet-1..3-0.x_,kubectl-1..3-0.x_,以及kubernetes-cni-0.8.7-0.x_。

### 查看证书有效期

通过两种方法检查证书有效期:

1. 第一种方法:显示当前证书有效期。

2. 第二种方法:同样显示当前证书有效期。

请注意,如果证书已更新,则显示的日期将不同。但与第一种方法的结果一致,通常为一年。

### 修改证书有效期步骤

#### 准备环境

1. 访问Go语言中文网下载最新版本的Go环境。

2. 在Linux系统中配置环境变量。

3. 验证Go环境已正确安装。

#### 下载Kubernetes源码

1. 查看当前系统版本以下载与之匹配的Kubernetes v1..3源码。

2. 确保能访问外网以从GitHub下载源码。

3. 下载源码并解压。

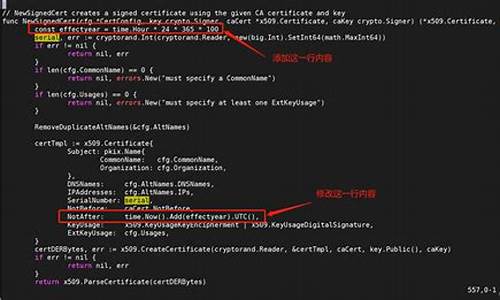

#### 修改源代码文件

1. 修改两个关键文件:`constants.go` 和 `cert.go`。

2. 通过`vim`查找`CertificateValidity`字段。

3. 修改`cert.go`文件中的相关代码。

4. 编译修改后的源代码文件。

5. 生成新的Kubeadm二进制文件。

6. 备份旧的Kubeadm文件,确保三台master节点均备份。

7. 替换新文件。

#### 更新证书

1. 执行证书更新命令。

2. 观察结果,了解需要重启哪些服务以使更新生效。

3. 重启这台master服务器。

4. 查看新证书,除CA外,所有证书有效期更新为年,未修改`cert.go`文件。

5. 同样步骤更新其他两台master节点,将更新过的Kubeadm文件通过scp传输,并根据上述步骤生成新的证书文件。记得在更新后重启服务或服务器。

Kubernetes、K8s企业运维实战(年新版本V1.)

以下是关于Kubernetes(K8s)年新版本V1.企业运维实战的详细内容: 视频教程全面覆盖,包括源码和文档下载,帮助您深入理解: 第1章:Kubernetes基础概述,为您铺设理论基础。 第2章:通过二进制方式搭建K8s集群(v1.最新版),实践操作演示。 第3章:kubeadm快速部署,简化集群创建过程。 第4章:Kubectl命令行工具,掌握核心管理工具。 第5-8章:深入探讨Pod管理,包括基本操作和高级调度策略。 第9-章:理解Service和Ingress,构建统一入口和应用暴露策略。 第章:实战项目案例,将所学应用到实际项目中。 第章:提升监控能力,学习如何使用Prometheus和Grafana监控K8s平台。 第章:确保日志管理,了解如何利用ELK Stack收集Kubernetes平台日志。部署容器运行时未CRI-O,网络插件为kube-ovn的k8s集群

在部署不使用CRI-O作为容器运行时,而是采用kube-ovn网络插件的 Kubernetes 集群过程中,需要进行一系列的准备工作。首先,确保加载必要的内核模块并安装ipvsadm,接着安装依赖,包括配置yum源和go环境。

对于cri-o的安装,需要下载源码包并生成默认配置文件。接着,安装conmon和CNI,可能需要从本地上传源码包。plugin的安装涉及获取源码并克隆github仓库。配置crio时,启动服务并确保crictl的安装,虽然crictl会随kubeadm自动下载,但建议单独安装以避免覆盖。安装完成后,可通过crictl验证crio的运行状态。

在部署kubernetes集群时,添加相应的yum源,安装必要的组件,如kubeadm,并配置kubeadm的配置文件,包括criSocket路径、imageRepository地址和podSubnet设置。需要检查和配置镜像,然后在所有节点上调整crio.conf,并利用kubeadm进行初始化集群操作。在node节点上,执行集群加入步骤。

安装kube-ovn时,需要修改install.sh脚本,执行安装,然后可能需要卸载和重新安装以解决特定问题。可能遇到的问题包括创建pod时的containercreating状态,这可能是runc版本需要升级;初始化集群时可能出现error getting node的错误,可以检查并修改crio.conf;以及可能遇到fs.may_detach_mounts相关的sysctl错误,通过调整系统设置来解决启动CRIO时的错误。

Kindä»ç»

Kind æ¯ä¸ç§ä½¿ç¨ Docker 容å¨ä½ä¸º node èç¹ï¼è¿è¡æ¬å° Kubernetes é群çå·¥å ·ï¼å¨ K8s ä¸æçé常广æ³çåºç¨ãä»ä¹æ¯ Kind

Kindï¼Kubernetes IN Dockerï¼[1]æ¯ä¸ä¸ªç¨æ¥å¿«éå建åæµè¯ kubernetes çå·¥å ·ï¼å®æç¯å¢çä¾èµéä½å°æå°ï¼ä» éè¦æºå¨å®è£ äº Docker å³å¯ä½¿ç¨ã

Kind å¯ä»¥åä»ä¹ï¼

Kind æåªäºä¼å¿ï¼

ä½¿ç¨ Kind

Kind çåç

Kind 使ç¨ä¸ä¸ª container æ¥æ¨¡æä¸ä¸ª nodeï¼å¨ container éé¢è· systemd ï¼å¹¶ç¨ systemd æ管 kubelet 以å containerdï¼ç¶åéè¿å®¹å¨å é¨ç kubelet æå ¶ä» K8s ç»ä»¶ï¼æ¯å¦ kube-apiserverãetcdãCNI çè·èµ·æ¥ã

å®å¯ä»¥éè¿é ç½®æ件çæ¹å¼å建å¤ä¸ª container æ¥æ¨¡æå建å¤ä¸ª nodeï¼å¹¶ä»¥è¿äº node æ建ä¸ä¸ªå¤èç¹ç Kubernetes é群ã

Kind å é¨ä½¿ç¨çé群é¨ç½²å·¥å ·æ¯ kubeadmï¼åå© kubeadm æä¾ç Alpha ç¹æ§ï¼å®å¯ä»¥é¨ç½²å æ¬ HA master çé«å¯ç¨é群ãåæ¶ï¼å¨ HA master ä¸ï¼ å®è¿é¢å¤é¨ç½²äºä¸ä¸ª Nginxï¼ç¨æ¥æä¾è´è½½åè¡¡ vipã

æ建éå

Kind çéåå为两个ï¼ä¸ä¸ª node éåï¼ä¸ä¸ª base éåã

node éå

node éåçæ建æ¯è¾å¤æï¼éè¦éè¿è¿è¡ base éåï¼å¹¶å¨ base éåå æ§è¡æä½ï¼åä¿åæ¤å®¹å¨å 容为éåçæ¹å¼æ¥å®ææ建ãå®å å«çæä½æï¼

å ·ä½çé»è¾ï¼å¯ä»¥åè node.go[2]ã

base éå

base éåç®å使ç¨äº Ubuntu:. ä½ä¸ºåºç¡éåï¼åäºä»¥ä¸è°æ´ï¼

å ·ä½çé»è¾ï¼å¯ä»¥åèæ建ç Dockerfile[3]ã

å建é群

Kind å建é群çåºæ¬è¿ç¨ä¸º:

å ³äºæ¯ä¸ªå®¹å¨æ¯å¦ä½ä½ä¸º node è·èµ·æ¥çï¼è¿éç®å讲解ä¸åçï¼æ ¹æ®ä¸åçè§è²ï¼è°ç¨ä¸åçå½æ°å建èç¹ nodes.go[5]ã

èç¹ï¼å®¹å¨ï¼å建æ¶ï¼éè¿é ç½® --privilegedãæè½½ tmpfsãä¿®æ¹ä¸»æºåçï¼æ¥è¿è¡èç¹ create[6]ã

æ´å¤

Kind æ¯ä¸ä¸ªæ¯è¾ç®åæ趣ç项ç®ï¼å®ç scope [7]å®å¾æ¯è¾æç¡®å ·ä½ï¼ä¹æ¯è¾å°ãå¼åè å¯ä»¥åå© Kind æ Kind çææ³åæ´å¤äºæ ï¼æ¯å¦ï¼

æ¤å¤ï¼æä¸æåå°ç Kind åå© kubeadm æ°ç¹æ§å®ç° HA master é«å¯ç¨é群ãåå© join çæ¹å¼æ©å®¹ master èç¹è¾¾å° HA masterï¼å ¶å é¨å®ç°æ¹å¼ä¹æä¼ç¼ºç¹ï¼æå ´è¶£ç读è å¯ä»¥åè kubeadm æºç [8]ã

åèæç®

1. /kubernetes-sigs/kind

2. /kubernetes-sigs/kind/blob/master/pkg/build/node/node.go

3. /kubernetes-sigs/kind/blob/master/images/base/Dockerfile

4. /kubernetes-sigs/kind/blob/master/pkg/cluster/internal/create/create.go#L

5. /kubernetes-sigs/kind/blob/master/pkg/cluster/internal/create/nodes.go#L

6. /kubernetes-sigs/kind/blob/master/pkg/cluster/nodes/create.go#L

7. /kubernetes/kubernetes/tree/master/cmd/kubeadm