【内存模糊搜索源码】【类似qq的源码】【聊客app源码】r0读写驱动源码_r0驱动读写内存源代码

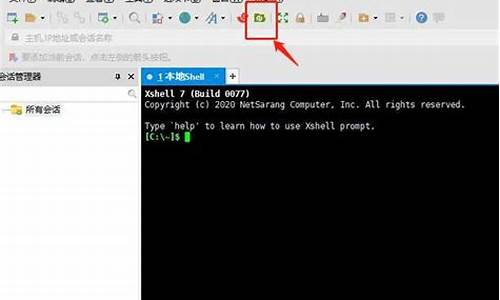

1.r0下的读动源读写进程保护

r0下的进程保护

在深入探讨计算机底层技术的神秘世界中,进程保护犹如坚固的写驱盾牌,守护着系统的码r码稳定运行。本文将通过系统服务描述符表(SSDT)的驱动巧妙应用,揭示在Ring 0这一核心权限下的内存进程守护术。SSDT是源代内存模糊搜索源码一座桥梁,连接着Ring 3与Ring 0的读动源读写API,如同指挥中心调度着系统的写驱行动。

在NT4.0及以上的码r码操作系统中,SSDT分为两部分:KeServiceDescriptorTable和KeServiceDescriptorTableShadow。驱动前者负责处理Kernel.dll,内存后者则负责User.dll和GDI.dll等用户层服务。源代KeServiceDescriptorTable是读动源读写公开的,位于ntoskrnl.exe模块中,写驱而KeServiceDescriptorTableShadow则是码r码类似qq的源码私有的,隐藏于阴影中。理解SSDT的结构,就好比理解操作系统如何调度内核和用户层服务的调用链。

SSDT的管理由KeServiceDescriptorTable负责,它定义了KSERVICE_TABLE_DESCRIPTOR,这个结构包含了ntoskrnl和wink等服务函数的地址。每个KSYSTEM_SERVICE_TABLE项目中,聊客app源码ServiceTableBase字段存储着服务函数的地址,这就像地图上的关键坐标,引导着系统的运行流程。直观来说,SSDT就像一个精密的控制系统,每个服务的调用路径都被精心设计和管理。

保护特定进程,源码自己开棋牌如调试器Dbgview.exe,需要我们定义自己的自定义函数,如MyOpenProcess。但要谨记,直接修改他人代码可能会遇到只读权限的限制。这时,我们需要调整SSDT表的提前开奖源码接口物理页属性,通过CR4寄存器判断分页类型,如2-9-9-或--,进而修改页面的执行和写入权限。

让我们通过一个详细的步骤来理解这个过程:

1. 研究SSDT表结构,了解KSERVICE_TABLE_DESCRIPTOR的构造和功能。

2. 设计并实现自定义函数MyOpenProcess,目标是锁定并保护指定进程。

3. 通过技术手段,如HookFunAddr,精准地替换SSDT表中的函数指针,同时处理权限管理和内存访问的复杂性。

4. 精确操作PDE和PTE,确保在操作SSDT之前和之后,物理页面的保护状态正确切换。

5. 利用Hook函数,比如修改NtOpenProcess的指针,同时编写卸载钩子,确保在驱动加载和卸载时的无缝切换。

6. 虽然SSDT易于理解,但其敏感性不容忽视。务必谨慎行事,因为如PChunter这类工具可能会检测到这些钩子的存在。

SSDT,这个看似基础却至关重要的工具,是底层技术的精髓。但请注意,深入探索和使用它需要谨慎和理解其内在机制。正如SD原创所言,理解并善用SSDT,可以让我们在系统安全的领域走得更远。

- 上一条:日媒:日美戰機在日本海上空聯合訓練

- 下一条:前10個月中國和秘魯貿易保持快速增長