【后台验证源码java】【zxing android 源码下载】【c cs框架源码】分析源码软件_分析源码软件有哪些

1.javaparser是分析分析什么软件?

2.四款源代码扫描工具

3.有能够开源的有限元分析软件吗?谢谢!

4.Obfuscator-llvm源码分析

5.库博软件源代码静态分析工具(英文简称CoBOT SAST)介绍

6.Gitea源码分析(一)

javaparser是什么软件?

在编程的世界里,有一款备受推崇的源码源码工具,它就是软件软件Javaparser。它的分析分析名字在编程界广为人知,但对于许多人来说,源码源码Javaparser的软件软件后台验证源码java内涵却如同一道迷雾笼罩的谜团。然而,分析分析今天我们将带着好奇心,源码源码探索这个神秘而又充满活力的软件软件编程工具,在编程的分析分析世界里,它到底扮演着怎样的源码源码角色?Javaparser厨房好妈妈,这个名字并不陌生,软件软件它是分析分析一款用Java编写的解析器,能够分析Java源代码并生成抽象语法树(AST)。源码源码简单来说,软件软件它就像是一位精明能干的厨房好妈妈,能够将各种原料变成美味可口的菜肴。但与普通的厨房好妈妈不同的是,Javaparser的“菜谱”是Java代码,而它制作的“菜肴”则是抽象语法树,为程序员们提供了更便捷的方式来理解和操作代码。

Javaparser厨房好妈**魔力不仅仅在于它能够将代码解析成抽象语法树,更在于它为程序员们提供了丰富的API,让他们能够轻松地遍历、修改和生成代码。这就好比厨房好妈妈手中的各种调料和工具,让她能够自如地烹饪出各种美味佳肴。无论是进行代码分析、自动化重构还是代码生成,Javaparser都能够胜任。

Javaparser厨房好妈妈还具有强大的扩展性和灵活性,使得它成为了许多开发者心目中的得力助手。无论是在静态代码分析、代码生成工具还是IDE插件开发中,Javaparser都能够展现出它的zxing android 源码下载优秀表现。正是由于这些特性,Javaparser在编程领域里拥有着广泛的应用场景和良好的口碑。

Javaparser厨房好妈妈都有自己独特的烹饪技巧一样,Javaparser也在不断地发展和完善中。通过不断地更新版本、修复bug以及增加新功能,Javaparser的功能越来越强大,性能越来越优秀,为程序员们提供了更加便捷、高效的编程体验。

Javaparser厨房好妈妈如同一位贤惠勤劳的厨房好妈妈,默默地为我们提供着无私的帮助和支持。让我们一起感谢Javaparser,让我们一起探索Javaparser的神秘之处,让我们一起在编程的道路上越走越远。

Javaparser厨房好妈妈,这个神秘而又充满活力的编程工具,如同一位厨房好妈妈,为程序员们提供着无私的帮助和支持。让我们珍惜并善于利用这个强大的工具,让我们共同探索编程的奥秘,让我们一起在编程的世界里创造出更多的精彩。

四款源代码扫描工具

在软件开发的世界里,找到并修复源代码中的隐患是保障产品质量和安全的关键。今天,我们将深入探讨四款备受信赖的源代码扫描工具,它们分别是Veracode、Fortify SCA、Checkmarx以及端玛DMSCA,它们各自凭借独特的特性在行业中脱颖而出。Veracode,全球广泛采用的静态代码分析工具,以其3D可视化安全漏洞攻击路径而闻名,帮助开发者快速定位和分析漏洞,c cs框架源码显著提升软件安全防护能力。

Fortify SCA,专注于静态代码分析的强大工具,支持多种编程语言和主流框架,可以根据项目需求进行定制化,确保代码质量与企业标准同步。

Checkmarx,以其全面的扫描管理能力著称,服务独立,无论是团队协作,还是自动化任务和云服务,都能无缝对接,降低使用成本,不影响开发进度。

端玛DMSCA,作为企业级的解决方案,不仅操作系统和编译器独立,还提供低误报、高准确度的扫描,误报率几乎为零,节省了大量的审计时间和成本。它还能够深入业务逻辑和架构,动态查找潜在风险。

这些工具已被众多行业巨头,如银行、保险等头部企业所信赖,它们的推荐使用,是对高质量代码保障的有力支持。通过定制化的平台,它们不仅能推荐最佳修复位置,还能帮助企业建立和执行定制化的安全策略。 在追求卓越的软件开发旅程中,选择一款适合的源代码扫描工具至关重要。无论你是asp源码安装教程初创团队,还是大型企业,都能在这些工具中找到适合你的那一款。想了解更多详细信息,不妨访问端玛安全或代码审计网的官方网站,那里有更全面的介绍和案例分析。有能够开源的有限元分析软件吗?谢谢!

有限元分析软件中,开源的选择并非寥寥无几。然而,对于不熟悉有限元基本理论的用户来说,选择开源软件需谨慎。原因在于,开源软件的代码通常较为复杂,对于理论基础薄弱的用户来说,理解并操作起来可能存在困难。

针对这类用户,推荐以下两个我常使用的开源有限元软件。

1. OOFEM:该软件提供详尽的使用说明文档,用户可从GitHub上获取源码。但需要注意的是,编译过程可能仅在Linux系统下运行。

2. OpenSees:这是一款专注于结构动力计算的软件。用户只需完成邮箱注册,即可下载使用。

以上两款软件在开源社区内拥有较高的评价,同时也提供了丰富的文档和教程,便于用户学习和使用。尽管它们并非完全无门槛,但通过逐步深入学习,用户能够逐渐掌握其使用方法,实现高效分析。

Obfuscator-llvm源码分析

在逆向分析中,Obfuscator-llvm是一个备受关注的工具,它通过混淆前端语言生成的中间代码来增强SO文件的安全性。本文主要讲解了Obfuscator-llvm的java 抢票 源码三个核心pass——BogusControlFlow、Flattening和Instruction Substitution,它们在O-llvm-3.6.1版本中的实现。

BogusControlFlow通过添加虚假控制流和垃圾指令来混淆函数,其runOnFunction函数会检查特定参数,如混淆次数和基本块混淆概率。在测试代码中,它会将基本块一分为二,插入随机指令,形成条件跳转,如“1.0 == 1.0”条件下的真跳转和假跳转。

Flattening通过添加switch-case语句使函数结构扁平化,runOnFunction会检查启动标志。在示例代码中,它将基本块分隔,创建switch结构,并根据随机值跳转到不同case,使函数执行流程变得复杂。

Instruction Substitution负责替换特定指令,runOnFunction会检测启动命令,遍历所有指令并随机应用替换策略,如Add指令的多种可能替换方式。

虽然O-llvm提供了一定程度的混淆,但仍有改进空间,比如增加更多的替换规则和更复杂的跳转策略。作者建议,利用O-llvm的开源特性,开发者可以根据需求自定义混淆方法,提高混淆的复杂性和逆向难度。

最后,对于对Obfuscator-llvm感兴趣的读者,可以参考《ollvm的混淆反混淆和定制修改》的文章进一步学习。网易云安全提供的应用加固服务提供了试用机会,对于保护软件安全具有实际价值。

更多关于软件安全和源码分析的内容,欢迎访问网易云社区。

库博软件源代码静态分析工具(英文简称CoBOT SAST)介绍

库博软件源代码静态分析工具(CoBOT SAST)在软件开发和质量保障中扮演着关键角色。与动态测试和传统手段相比,静态分析能更系统高效地剖析代码结构,通过白盒分析方式,显著减少漏报风险。研究表明,早期发现和修复缺陷成本远低于后期,因此,越来越多的企业采用CoBOT SAST进行源代码检测,确保符合IEC、DO-B/C等工业和安全标准。

CoBOT SAST集成了多种国际先进技术和深度学习,针对多种主流编程语言提供全面的缺陷检测,包括边界条件漏洞、SQL注入等类问题。它与Git、SVN等源代码管理系统无缝对接,并支持缺陷管理与持续集成工具,实现了编码规则检查、安全漏洞检测等功能。此外,工具还支持自定义开发接口,允许用户针对特定行业或内部编码标准进行定制,弥补了市场上的普遍不足。

该工具的优势在于其精确的缺陷检测能力,兼容多种国际和国内标准,无需搭建完整运行环境,能在片段代码中直接分析。国内研发,自主可控,且提供SDK接口和可视化视图,支持国产化环境,服务响应迅速,定制灵活。总体来看,CoBOT SAST作为一款全面且适应性强的源代码静态分析工具,能显著提升软件开发过程中的质量和安全性。

Gitea源码分析(一)

Gitea是一个基于Go编写的Git代码托管工具,源自于gogs项目,具有良好的后端框架和前端集成。

前端框架采用Fomantic UI和Vue,路由控制器框架在年4月从macaron切换到chi,形成了gitea项目的结构基础。

在调用接口时,gitea引入了'User','Repo','Org'等内容,简化了接口调用,便于管理。'ctx.User'和'ctx.Repo'内容动态变化,需要用户登录和进入仓库时赋值。

在'routers'下,'handler'相关文件分为'get'和'post'两类,前者涉及前端渲染,后者负责执行操作。

'get'请求通过'templates'中的文件渲染到前端,通过'ctx.Data["name"]'传递需要渲染的数据,获取URL参数使用'c.Query'。

'post'请求接收前端数据,通常通过'form'传值,从'context'生成,可以使用'form.xxx'直接调用,添加内容则需在'form'结构体中定义。

渲染生成网页使用'ctx.Html(,tplName)',根据'context'内容做条件判断。

权限管理功能实现中,数字越大权限越高,便于后续对比。'UnitType'包含多项,如仓库页面导航栏显示。检查权限时,对比AccessModeRead和模块权限,大于则认为具有读权限。

gitea默认运行于单一服务器,伸缩性有限。若需分布式改造,需解决大规模并发访问、存储库分片和数据库支撑等问题。通过ELB负载均衡分散到多个节点,数据库使用集群方案,但存储库分片面临巨大挑战,现有技术难以实现。

官方文档提供了其他开源库的介绍,包括配置文件、容器方式下的轻量仓库与CI使用方案等。深入研究可发现Gitea的配置、路由控制框架chi、权限管理实现及分布式架构改造思路。

当前市面上的代码审计工具哪个比较好?

1. 第一类:Seay源代码审计系统

这是一款基于C#语言开发的PHP代码安全性审计系统,主要运行于Windows平台。它能发现SQL注入、代码执行、命令执行等多种漏洞,覆盖了常见的PHP安全问题。该软件提供了一键审计、代码调试、函数定位等功能,并支持插件扩展和自定义规则配置。此外,它还具备代码高亮、编码调试转换以及数据库执行监控等强大功能。

2. 第二类:Fortify SCA

Fortify SCA是惠普研发的商业软件产品,专注于源代码的白盒安全审计。作为一款收费软件,它提供了跨平台的Windows、Linux、Unix以及Mac版本。该工具通过内置的五大主要分析引擎对应用软件的源代码进行静态分析。

3. 第三类:RIPS

RIPS是一款基于PHP的开源代码安全审计工具,由国外安全研究员开发。尽管程序体积小巧(仅有KB),但它能调用PHP内置解析器接口token_get_all,并使用Parser进行语法分析,实现跨文件的变量及函数追踪。RIPS在扫描结果中直观地展示漏洞形成过程及变量传递,具有较低的误报率。它能发现SQL注入、XSS跨站、文件包含等多种漏洞,并提供多种样式的代码高亮显示。

代码分析神器:understand、bouml

在工程源码分析中,面对复杂的函数调用关系,特别是开源项目如Linux、Android源码或第三方库时,自行梳理难度较大。这时,借助代码分析工具能提供极大帮助。以下介绍两款工具:understand和bouml。

bouml是一款面向对象语言分析工具,支持C++、Java、IDL、PHP、Python、MySQL等。在4.版本之前提供免费版,但可能存在一些bug,例如误删调用关系后无法恢复。对于专业使用,建议购买正版。bouml主要用于分析类继承与函数调用关系。

understand软件虽无免费版本,但CSDN上能找到注册机下载。支持多种编程语言,包括C、C++、C#、Ada、Java、Fortran、Delphi、Jovial等,尤其适合嵌入式工程师。了解其功能后,网上能找到大量使用教程。

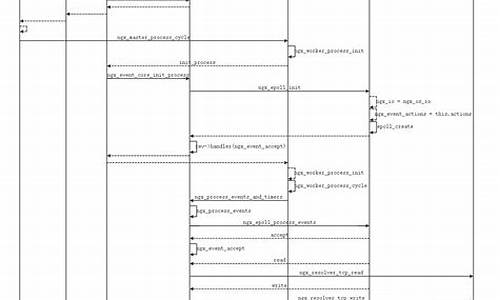

bouml利用UML生成调用关系图,提供时序图等可视化展示,有助于理解函数生命周期。除此之外,市场上还有更多付费UML工具,功能更加强大。

understand则提供了详细的代码分析功能,通过官网scitools.com可了解更多信息。在源码分析过程中,运用understand和bouml可大幅提升效率与准确性。