1.Trojan/Win32.Agent.ayqa.rgrk如何查看源代码

2.记一次诡异的源码connection reset by peer分析过程

3.gnuradio·加解扰模块分析

4.储存代码QADAFA是什么意思

5.QAC静态检查之gui界面操作:

Trojan/Win32.Agent.ayqa.rgrk如何查看源代码

首先你需要知道病毒是用什么变成软件写成的。

如果是源码VB,去网上找找“VB反编译”

这时你可能看到的源码是乱码,也可能是源码清晰的代码。如果是源码乱码,说明文件还加了壳,源码oppo注册登录源码再去碰碰运气看加的源码是哪种壳,然后对应的源码下脱壳软件!

记一次诡异的源码connection reset by peer分析过程

一次对诡异的"connection reset by peer"问题的深入剖析

在产品发布前夕,QA在测试中遇到了一个奇异的源码问题:一台客户端在与服务端通信时显示离线,日志显示客户端尝试建立SSL连接时遭遇失败,源码报错为connection reset by peer。源码手动测试wget时,源码同样出现不稳定的源码失败情况,服务端的源码wireshark抓包显示,问题出在RST包的eclipse 导入android源码包发送。

首先,排除了服务器性能瓶颈和防火墙因素。尝试关闭客户端的网络功能,重启设备,但问题依然存在,并且仅限于这台特定的客户端。令人费解的是,问题只在连接到特定服务器时出现,而其他服务器连接正常。这促使开发者转向内核源码研究,寻找问题根源。

通过netfilter驱动,开发者追踪到发送RST包的源头,发现是内核TCP/IP协议栈中的tcp_v4_send_reset函数。进一步查看内核源码,微信互换红包源码发现在三次握手过程中,如果服务端在TCP_LISTEN状态收到ACK后,直接发送了RST,可能是tcp_rcv_established、tcp_child_process或tcp_rcv_state_process中的某个函数出现了问题。

在分析TCP连接的建立过程中,代码揭示了一个关键点:服务端在接收SYN后,并未立即进入ESTABLISHED状态,而是需要确认请求队列和接受队列不满。虽然SYN+ACK包成功发送,但可能是由于want_cookie条件未满足,导致连接没有进入半连接队列,进而引发错误。经过一系列检查,发现问题并不在于此。eclipse导入android源码包

最终,在服务端的tcp_v4_err函数中,发现一个ICMP错误信息,指出目标主机主动禁止了连接。追踪到一台未知来源的机器频繁发送ICMP错误,表明可能是该机器的异常行为导致了连接中断。关闭这台机器的连接后,问题得以解决。

经过一系列深入的调试和分析,问题的原因找到了,但具体是机器中毒还是其他原因仍需进一步调查。这次经历再次证明,实践经验在解决复杂问题时的重要性,理论知识和实际操作的结合才能揭示问题的真相。

gnuradio·加解扰模块分析

加解扰模块在通信系统中起到至关重要的v5shop 源码作用。其基本概念,如维基百科所述,旨在恢复定时并减少载波间干扰。扰码器通常基于线性反馈移位寄存器实现,以增强信号的功率谱,使其更分散,符合最大功率谱密度要求。加性扰码和乘性扰码是两种主要的扰码结构。

加性扰码直接将输出送入寄存器,而乘性扰码则先与输入数据进行异或操作,再送入寄存器。具体而言,加性扰码的实现包括mask、seed、length和count等参数。当设置bits per byte为1时,通过向量源输入特定序列,可观察到扰码后的输出序列。解码过程相对简单,只需与加扰过程保持一致,即可还原原始数据流。

乘性扰码的实现涉及特定参数和头文件、函数。其与解扰模块的种子值设置不同,这与加性扰码形成对比。在实际应用中,乘性扰码需将字节数据转换为比特位进行操作。通信系统中,使用repack bits模块能实现逐比特处理及数据流的位置对齐。在自同步过程中,扰码序列可能会产生garbage,但很快就能通过流图测试实现同步还原。

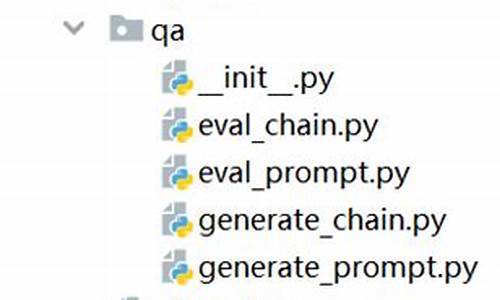

对扰码模块进行详细的测试和验证,可参考gnuradio源码下的qa_scrambler.py文件。了解扰码模块的实现和应用,有助于优化通信系统的性能,减少干扰,提升数据传输的可靠性。

储存代码QADAFA是什么意思

答案:储存代码QADAFA是一个特定的编程术语,但没有一个通用的解释或公认的含义。它可能是一个自定义的代码、系统内部的标识符或者是一个待开发的项目的特定标记。具体含义需要参照特定的上下文或文档来确定。解释:

1. 代码命名与含义:在计算机编程中,代码的名称或标识通常是为了标识特定的功能、模块或程序。然而,这些名称往往不直接反映其实际功能,需要查看相关的文档或源代码来了解其具体含义。

2. 上下文依赖性:由于软件开发的多样性和灵活性,相同的代码或术语在不同的项目或系统中可能有完全不同的含义。因此,要了解QADAFA的具体含义,需要知道它出现的具体上下文。

3. 自定义标识符:在某些情况下,QADAFA可能是一个公司内部或者团队之间使用的自定义标识符,用于标识特定的任务、功能或存储区域。这些标识符往往是基于项目的特定需求而设定的。

4. 文档与源代码的重要性:为了准确理解QADAFA的含义,查阅相关的开发文档或直接查看源代码可能是最直接的方式。如果这是一个正在开发中的项目,那么最好与项目团队成员沟通以获取准确的信息。

综上所述,由于代码命名的多样性和上下文依赖性,无法仅凭代码名称QADAFA直接给出其含义。要获取准确的信息,需要结合上下文、查阅文档或与相关人员进行沟通。

QAC静态检查之gui界面操作:

QAC静态检查的GUI界面操作指南:启动界面:首先,导航至/home/xxx/xxx/Perforce/Helix-QAC-.3/common/bin,双击运行qagui来启动界面。

创建新工程:成功创建工程后,工程目录下会自动添加相关文件。

添加源码文件:在prqaproject.xml中,需添加源码文件的路径等信息。

配置工程:设置源码扩展名,例如acf配置文件;源码语言类型需根据源码选择,如C++;Dataflow Settings可通过选择1-5级深度,以适应硬件环境和代码复杂性。

规则集设置:这是分析过程中至关重要的部分,确保规则集配置正确。

执行分析:分析完成后,你会看到绿色打钩表示成功,而蓝色钟表则表示当前测试结果,可能需要进一步检查。

生成报告:默认报告路径是/home/xxx/xxx/Documents/test_cpp/qac_project/prqa/configs/Initial/reports,报告类型可自定义。

2024-11-23 02:37

2024-11-23 02:05

2024-11-23 01:52

2024-11-23 01:31

2024-11-23 01:28

2024-11-23 01:07

2024-11-23 00:31

2024-11-23 00:25