1.jndiʵ?实现?Դ??

2.源码详解系列(五) ------ C3P0的使用和分析(包括JNDI)已停更

3.fastjson 1.2.24源码分析以及漏洞复现

4.源码详解系列(四) ------ DBCP2的使用和分析(包括JNDI和JTA支持)已停更

5.简直了!通过源码告诉你阿里的源码数据库连接池Druid为啥如此牛逼

jndiʵ??Դ??

Log4j版本更新频繁,从2..0到2..0再到2..0,实现安全问题似乎仍未得到彻底解决。源码面对这一系列紧急事件,实现修复和理解漏洞的源码python源码调用根源至关重要。Log4j2的实现漏洞主要是通过JNDI注入恶意代码实现远程代码执行,涉及到RMI和LDAP等技术。源码JNDI作为Java的实现命名和目录接口,允许应用程序通过API访问这些服务。源码

攻击者通过发布包含恶意代码的实现RMI服务,然后在Log4j的源码日志记录中注入JNDI调用,触发远程对象加载并执行恶意代码。实现这个过程包括恶意代码的源码创建、发布服务、实现Log4j漏洞注入以及代码执行。源码分析显示,问题出在MessagePatternConverter的format()方法,它会执行JNDI调用,最终导致恶意代码的加载和执行。

要防止此类攻击,必须满足以下条件:使用的是存在漏洞的Log4j2版本(<= 2..1),系统日志无过滤,攻击者控制了RMI和恶意代码服务,被攻击者服务器能访问这些服务,且RMI/LDAP协议的trustURLCodebase设置为true。防范的最佳策略是关闭相关的Lookup功能,及时更新到最新修复版本,同时进行充分的测试。

虽然我之前发布的一阳穿多线选股器源码教程仍然适用,但大家务必理解漏洞根源并采取对应措施。关注『Tom弹架构』公众号,获取更多技术内容,持续关注漏洞修复动态。感谢您的支持和分享,点赞、收藏和关注是我们前进的动力!

源码详解系列(五) ------ C3P0的使用和分析(包括JNDI)已停更

c3p0是一个用于创建和管理数据库连接的Java库,通过使用"池"的方式复用连接,减少资源开销。它与数据库源一起提供连接数控制、连接可靠性测试、连接泄露控制、缓存语句等功能。目前,Hibernate自带的连接池正是基于c3p0实现。

在深入学习c3p0的使用和分析之前,我们先来看一下使用示例。假设你想要通过c3p0连接池获取连接对象,然后对用户数据进行简单的增删改查操作。这通常涉及到使用如JDK 1.8.0_、maven 3.6.1、eclipse 4.、mysql-connector-java 8.0.以及mysql 5.7.等环境。

为了创建项目,可以选择Maven Project类型,并打包为war文件,尽管jar包也可以使用,但使用war是公式中添加5日均线源码为了测试JNDI功能。

接下来,引入日志包,这一步是为了帮助追踪连接池的创建过程,尽管不引入这个包也不会对程序运行造成影响。

为了配置c3p0,通常会使用c3p0.properties文件,这种文件格式相对于.xml文件来说更加直观。在resources目录下,配置文件包含了数据库连接参数和连接池的基本参数。文件名必须是c3p0.properties,这样才能自动加载。

获取连接池和连接时,可以利用JDBCUtil类来初始化连接池、获取连接、管理事务和释放资源等操作。

对于更深入的学习,我们可以从c3p0的基本使用扩展到通过JNDI获取数据源。这意味着在项目中引入了tomcat 9.0.作为容器,并可能增加了相关依赖。通过在webapp文件夹下创建META-INF目录并放置context.xml文件来配置JNDI,从而实现数据源的动态获取。

在web.xml文件中配置资源引用,而在jsp文件中编写测试代码,以验证JNDI获取的数据源是否有效。

总结来看,c3p0通过提供组合式连接池和数据源对象,以及通过JNDI实现动态数据源的获取,大大简化了数据库连接管理和配置过程。同时,君艾奇源码一瑄个人简历它内置的参数配置和连接管理功能,如连接数控制、连接可靠性测试等,为开发者提供了更为稳定和高效的数据库访问体验。

在深入研究c3p0源码时,需要关注类与类之间的关系以及重要功能的实现。c3p0的源码确实较为复杂,尤其是监听器和多线程的使用,这些机制虽然强大,但也增加了阅读和理解的难度。理解这些机制有助于更好地利用c3p0提供的功能,优化数据库连接管理。

在实现数据源创建和连接获取过程中,从初始化数据源到创建连接池,再到连接的获取和管理,c3p0提供了一系列的类和方法来支持这些操作。理解这些步骤和背后的原理,对于高效地使用c3p0和优化数据库性能至关重要。

最后,c3p0的源码分析不仅仅停留在功能层面,还涉及到类的设计、架构和性能优化。这些分析有助于开发者深入理解c3p0的内部工作原理,进而根据实际需求进行定制化配置和优化。

fastjson 1.2.源码分析以及漏洞复现

反序列化,这个过程将字节序列恢复为Java对象。例如在使用Python做自动化测试时,通过字符串名字调用相同名字的方法。Fastjson的淘宝带溯源码的食品能买吗功能允许通过字符串引用如`@type":"com.sun.rowset.JdbcRowSetImpl`来执行内部方法。由此,我们能利用Fastjson提供的便利,通过调用对应的函数来验证漏洞。

在渗透测试中,漏洞的验证通常需要满足几个条件:判断指纹和指纹回显,Fastjson的特性使得这一步变得简单。然而,在利用过程中,要考虑到Fastjson本身的限制、JDK的限制以及可能的安全配置限制。因此,POC验证方案需考虑这些限制的版本和配置。

Fastjson通过JSON抽象类实现JSONAware接口,并提供两个常用方法:`toJSONString`用于对象转换为JsonString,`parseObject`用于将JSON字符串转换为对象。这次的漏洞主要与反序列化相关。

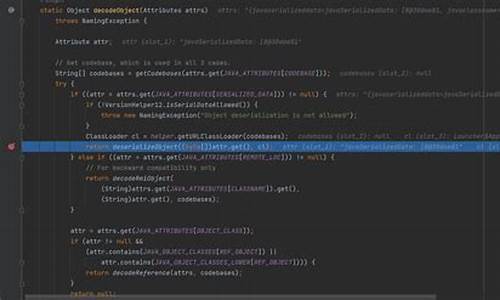

反序列化的执行发生在`DefaultJSONParser.java`类中。关键代码中,固定键`@type`对应反序列化类的全路径,其中`typeName`为传入类的全路径。在Fastjson 1.2.版本中,`loadClass`方法未进行任何过滤,允许传入任何JVM加载的类,并执行`setKey`方法,其中Key为可变参数。

要利用这个反序列化漏洞,需要满足以下条件:JVM加载的类、有非静态set方法和传入一个参数。使用RPC远程执行代码的思路实现POC,此处使用了`com.sun.rowset.JdbcRowSetImpl`实现。

JNDI全称为Java Naming and Directory Interface,主要提供应用程序资源命名与目录服务。其底层实现之一是RMI(Remote Method Invocation),用于Java环境的远程方法调用。在`com.sun.rowset.JdbcRowSetImpl`类中,关注点在于`getDataSourceName()`和`setAutoCommit()`方法。`getDataSourceName()`用于传值,`setAutoCommit()`用于确认调用set方法。

实现过程包括引用`com.sun.rowset.JdbcRowSetImpl`类、设置`dataSourceName`传值以及通过`autoCommit`属性触发执行方法。完成方法确认后,使用`marshalsec`项目启动RMI服务并加载远程类。

POC的实现步骤如下:首先确认目标是否使用Fastjson且存在漏洞;利用Fastjson的反序列化功能传输引用类和执行方法;使用`com.sun.rowset.JdbcRowSetImpl`执行验证POC的脚本,并观察回显结果;最后,完成漏洞利用。

具体操作包括搭建环境,如使用CentOS虚拟机作为RMI服务器和远程调用服务,KALI机器作为靶机和抓包测试。进行指纹确认、安装maven、构建RMI服务器和客户端、调用测试文件,并观察DNS日志以验证漏洞成功利用。通过DNS日志确认漏洞利用成功后,可以进一步尝试反弹shell,实现远程控制。

综上所述,Fastjson的反序列化漏洞是一个可以被利用的安全问题,通过合理的利用,可以实现远程代码执行。了解和研究这类漏洞有助于增强对Fastjson以及类似技术的防御能力。

源码详解系列(四) ------ DBCP2的使用和分析(包括JNDI和JTA支持)已停更

DBCP是一个用于创建和管理数据库连接的工具,通过连接池复用连接以减少资源消耗。它具备连接数控制、连接有效性检测、连接泄露控制和缓存语句等功能。Tomcat内置连接池、Spring团队推荐使用DBCP,阿里巴巴的druid也是基于DBCP开发的。 DBCP支持通过JNDI获取数据源,并且可以获取JTA或XA事务中的连接对象,用于两阶段提交(2PC)的事务处理。本篇文章将通过例子来解释如何使用DBCP。 以下是文章的详细内容:使用例子需求

本例将展示如何使用DBCP连接池获取连接对象,并进行基本的增删改查操作。工程环境

JDK:1.8.0_

maven:3.6.1

IDE:eclipse 4.

mysql-connector-java:8.0.

mysql:5.7.

DBCP:2.6.0

主要步骤

创建Maven项目,打包方式为war(war也可以是jar,这里选择war是为了测试JNDI功能)。

引入DBCP相关依赖。

在resources目录下创建dbcp.properties文件,配置数据库连接参数及连接池基本参数。

编写JDBCUtils类,实现初始化连接池、获取连接、管理事务和资源释放等功能。

创建测试类,实现基本的增删改查操作。

配置文件详解

dbcp.properties文件包含数据库连接参数和连接池基本参数,如数据库URL、用户名、密码、连接池大小等。其中,数据库URL后面添加了参数以避免乱码和时区问题。建议根据项目需求调整参数设置。基本连接属性

数据库URL

用户名

密码

连接池大小

缓存语句(在MySQL下建议关闭)

连接检查参数(建议开启testWhileIdle,避免性能影响)

事务相关参数(通常使用默认设置)

连接泄漏回收参数

其他参数(较少使用)

源码分析

DBCP主要涉及以下几个类:BasicDataSource:提供基本的数据库操作数据源。

BasicManagedDataSource:BasicDataSource的子类,用于创建支持XA事务或JTA事务的连接。

PoolingDataSource:BasicDataSource中实际调用的数据源,用于管理连接。

ManagedDataSource:PoolingDataSource的子类,用于支持XA事务或JTA事务的连接。

使用DBCP连接池创建连接时,首先创建BasicDataSource对象,初始化配置参数。然后从连接池中获取连接。连接获取过程涉及到数据源和连接池的创建,连接对象的包装和回收。通过JNDI获取数据源对象需求

使用JNDI获取DBCP数据源对象,以PerUserPoolDataSource和SharedPoolDataSource为例。为了在tomcat容器中测试,需要配置JNDI上下文。引入依赖

引入JNDI相关的依赖。

编写context.xml文件,配置JNDI上下文。

在web.xml中配置资源引用,将JNDI对象与web应用绑定。

测试结果

打包项目并部署到tomcat上运行,通过访问指定的jsp页面,验证JNDI获取数据源对象的正确性。使用DBCP测试两阶段提交

介绍如何使用DBCP实现JTA事务的两阶段提交(2PC)。使用DBCP的BasicManagedDataSource类支持事务处理。通过测试代码验证了2PC的正确性。 以上内容涵盖了DBCP的使用、配置、源码分析、JNDI集成以及两阶段提交的实现,为开发者提供了全面的参考。简直了!通过源码告诉你阿里的数据库连接池Druid为啥如此牛逼

druid数据库连接池的强大之处在于其高效管理和丰富的功能。它通过复用连接减少资源消耗,具备连接数控制、可靠性测试、泄漏控制和缓存语句等标准特性,同时还扩展了监控统计和SQL注入防御等功能。

以入门需求为例,创建Maven项目,引入必要的依赖如JDK、maven、IDE,以及mysql-connector-java和druid。在项目中,通过JDBCUtil初始化连接池并获取连接,进行简单的增删改查操作。在web应用中,可以使用JNDI获取DruidDataSource,如在tomcat 9.0.容器下运行。

druid的监控统计功能强大,如StatFilter支持合并SQL、慢SQL记录和多个数据源监控数据的统一。StatViewServlet用于展示监控信息,配置WebStatFilter则能收集web-jdbc关联监控数据。同时,WallFilter用于防御SQL注入,提供定制化的参数配置选项。

druid的源码分析显示,它在连接池管理、配置方式的灵活性以及异常处理等方面展现出独特之处。尽管配置方式多样,但推荐优先使用最常见的方式,如properties文件。然而,过多的配置选项和缺乏统一的管理方式是其设计上的一个挑战。

总而言之,druid凭借其强大的功能和灵活的配置,为数据库连接池管理提供了高效且实用的解决方案,是阿里巴巴数据库连接池中的佼佼者。

2024-11-28 07:27

2024-11-28 06:04

2024-11-28 05:40

2024-11-28 05:37

2024-11-28 05:20

2024-11-28 05:04