【tiny http源码】【家政源码系统】【空号过滤 源码】apt源码解析

1.JDK编译时注解处理器结合Javapoet动态生成模板化Java源文件

2.注解处理器(APT)了解一下

3.apt命令详解

4.Android开发APT技术,码解与使用案例

5.APT案例分析:一个基于Meterpreter和Windows代理的码解攻击事件

6.理解树莓派软件源与 apt,一篇文章就够了

JDK编译时注解处理器结合Javapoet动态生成模板化Java源文件

面对繁复的码解业务代码和重复劳动,我们一直在寻求更高效的码解解决方案。Lombok的码解出现,通过其注解如@Data,码解tiny http源码能自动生成getter、码解setter等方法,码解简化了代码编写。码解然而,码解对于自定义对象和集合类型,码解如JPA中需要扩展AttributeConverter的码解情况,如何减少手动编写转换类的码解繁琐呢?

答案在于利用Java的编译时注解处理器(Annotation Processing Tool,APT)和JavaPoet源代码生成器。码解APT在编译阶段处理注解,码解通过动态生成.java源代码,能解决重复代码问题。JavaPoet则提供了优雅地生成代码的功能,让代码生成变得轻松。

具体步骤如下:首先,理解AttributeConverter的工作原理,它在Entity和数据库之间建立数据关联。我们创建一个通用的Converter基类,如AbstractJsonConverter,用于处理类型转换。接着,定义一个自定义注解JsonAutoConverter,标记需要生成Converter的类,由AnnotationProcessor扫描并处理,生成相应的源代码,如OrderNoticeEventConverter。

通过执行编译命令,我们能在生成的源文件中看到JavaPoet生成的Converter类,它继承自AbstractJsonConverter,实现了特定类型的转换。这个例子展示了如何利用JDK编译时注解处理器结合Javapoet动态生成模板化的Java源文件,以减少重复工作,提升编码效率。

开发中的"小技巧"往往隐藏在深处,只要我们愿意探索,就能发现并应用它们,打开新的家政源码系统编程世界。源码地址:/zhucan/extension-spring-boot-starter/tree/master/jpa-conversion,欢迎有兴趣的朋友查看和学习。

注解处理器(APT)了解一下

APT全称为Annotation Processing Tool,即注解处理器,是一种命令行程序,用于处理源代码中添加的注解对象,并通过注解处理器对其进行处理。通常,APT用于生成源码,然后将其加入编译目录以简化开发周期。

在实际开发中,自定义注解的使用相对较少。注解是Java1.5中引入的概念,用于标记代码的元数据。定义一个注解使用@interface关键字,如定义名为Test的注解。

元注解是注解的注解,用于标记注解的元数据,允许控制注解的属性和行为。Java中存在四种元注解:Retention、Inherited、Documented和Target。

Retention表示注解的保留范围,取值为枚举类:RetentionPolicy,包括三个类型。

Target用于控制注解的使用范围,取值为枚举类:ElementType。

Documented用于描述注解是否需要加入到如javadoc工具生成的公共API文档中,带有Documented注解的注解将保留在生成的文档中。

Inherited元注解用于标记注解,当子类继承使用该注解的类时,子类将继承该注解。例如,定义注解Test并使用@Inherited元注解标记,然后定义Father类使用@Test注解,再定义Son类继承Father类,Son类将拥有注解Test。

APT的基本原理是在需要使用的元素上添加自定义注解,然后在编译时收集使用了该注解的元素并进行统一处理,如根据元素生成对应的工具类,以提高开发效率。空号过滤 源码

创建一个注解处理器涉及以下步骤:定义注解、创建注解处理器类、实现核心方法。

以ButterKnife框架为例,它通过APT技术实现,功能是通过注解为对象赋值。创建控件后,需要使用控件ID获取控件对象,多个重复代码,此框架通过注解直接初始化控件。

创建注解处理器的步骤包括定义注解、创建处理器类、实现关键方法。在处理器类中,通过getSupportedAnnotationTypes()方法返回注解类型,process方法用于解析注解元素并生成Java代码。

使用注解处理器时,通过创建配置文件声明处理器全限定名称,配置完成后,按照ButterKnife的使用方式即可使用APT生成的代码。

APT技术提供了高效的注解处理机制,简化了开发流程。通过学习APT,开发者可以更高效地处理注解,提高代码的可维护性和可读性。了解更多APT技术内容,请关注公众号:zhangke_blog。

apt命令详解

apt, Debian和Ubuntu的得力助手,它是一套强大的Shell包管理工具,用于操控系统的软件安装、升级和卸载。进行这些操作时,系统需要root权限。核心配置文件<strong>/etc/apt/sources.list</strong>存储了默认的镜像源,但对于海外用户来说,国内的镜像源如、阿里云等通常更为便捷。 要切换镜像源,有两种方案可供选择:利用sed命令,替换原有的源地址,例如:

<strong>sed -i 's/deb \/.../deb \/.../' /etc/apt/sources.list</strong>

直接编辑sources.list,量能异动 源码添加新的镜像源,如源:

<strong>deb /debian/ [发行版名称] main non-free contrib ...</strong>

理解镜像源的结构至关重要:deb/deb-src:分别对应安装包和源代码包。

第二、三个字段定义了软件库位置和操作系统版本,如stretch, bullseye等。

Debian版本包括bookworm、buster和stretch等,旧版本可能存档但仍可供选择。

apt通常以apt-get命令为基础,但apt封装了更多实用功能。比如,apt install安装软件,可以指定参数如-y自动确认,-f用于修复依赖。卸载包用remove --purge,清理缓存则用clean。保持源的更新用update,推荐仅升级已安装包的install --only-upgrade。 更换源后,确保执行update以获取新的软件包。安装特定版本的软件,例如包名,可以这样操作:apt-get -y install 包名 [{ =pkg_version_number | /target_release}]。想深入了解apt-get的详细命令和用法,查阅man apt-get是不二之选。 想获取更多技术文章和实用技巧,不妨关注我们的公众号“程序员麻辣烫”(<strong>https://shidawuhen.github.io/</strong>),这里有丰富的技术资源供您探索。Android开发APT技术,与使用案例

annotationProcessor,全称为 APT,即 Annotation Processor Tool,这一工具在 Java 编译过程中,负责扫描和处理注解,获取注解信息与被注解对象的相关数据,进而自动生成 Java 代码。APT 在编译时介入,对源代码进行处理,提高代码执行性能,避免重复的代码编写。 ButterKnife、源码导入虚拟EventBus、ARouter、GreenDAO 等 Android 开发框架均使用了 APT 技术。在 ARouter 框架中,路由表的生成过程利用了 APT 技术,这一表在运行时生成,用于填充 WareHouse 路由元信息。 APT 的主要作用是在编译阶段,即在 Java 源代码转换为 class 文件,并最终生成 dex 文件打入 APK 包中时,处理注解。APT 的作用分为两部分:第一,它在编译开始时介入,处理编译时注解;第二,AOP(Aspect Oridnted Programming)则在编译完成后、生成 dex 文件之前,通过修改 .class 文件,实现代码的修改或添加逻辑,常用于代码监控、修改与分析等场景。 APT 的使用能实现如下效果:减少重复代码编写,通过注解自动完成,如 Butterknife 可以直接通过注解表示 view ID,无需重复的手动编写代码;获取注解及生成代码均在编译时完成,相比于运行时通过反射处理注解,能显著提升程序性能。 APT 不能修改源文件,只能获取注解信息与被注解对象信息,并进行自定义处理。宏观上,APT 是 Java 编译器提供给开发者在编译时处理注解的技术,微观上,具体应用即为继承自 AbstractProcessor 的实现类。 APT 的原理在于,Java 源码编译至 class 文件的过程中,需要经过注解处理器处理,处理器生成的代码同样会经历这一过程,最终生成 class 文件。在 Android 环境中,class 文件被打包为 dex 文件,最后形成 APK 文件。 实现一个基于 APT 的实例,类似于 Butterknife 中的 @BindView 注解,主要步骤包括定义注解、创建注解处理器以及调用处理器生成的代码。实现过程中,需要构建如下的工程结构:app:测试功能

apt-annotation:自定义注解模块

apt-processor:注解处理器模块

apt-sdk:通过反射调用 apt-processor 生成方法的模块

构建步骤如下:在 apt-annotation 中定义自定义注解。

在 apt-processor 中引入依赖,依赖 apt-annotation 并需要依赖 auto-service 第三方库,用于创建注解处理器。

在 apt-processor/build.gradle 文件中创建注解处理器。

处理器需继承 AbstractProcessor。

代码编写中避免使用中文,否则可能无法编译。

ClassCreatorFactory 类负责提供生成新类所需代码。

app 的 gradle 文件中引入相关依赖。

两个 Activity 中调用相关方法。

检查目录生成文件。

在 app 中调用 apt-sdk 的方法。

APT 技术在 Android 开发中的应用解析至此,更多 Android 开发技术可参考《Android 核心技术手册》。APT案例分析:一个基于Meterpreter和Windows代理的攻击事件

前言

在深入研究此APT攻击案例前,需先了解测试环境。我对其进行了定制化的模拟APT攻击,发现可以上传HTTPS返回类型的Meterpreter后门至只可通过代理访问的公司Windows网络中。最初,我并未确定此情况是否存在漏洞或对APT攻击的影响。因此,我需要确保代理环境的正确性。

在详细分析后,我们使用的Meterpreter模块(windows/meterpreter/reverse_https)并未成功。以下介绍攻击过程分析:

攻击过程分析

为解决此问题,我修改了Meterpreter攻击载荷代码,并在被攻击靶机中测试。此过程需要产生HTTPS类型或使用其他Meterpreter后门源码。例如,可通过shellter或任何受信任软件如putty.exe生成简单后门,或使用powershell生成web协议模块的Meterpreter后门。

靶机中执行后门软件并监听后门程序,观察连接情况。下图展示了攻击机中在端口执行的侦听,连接后未执行命令。

攻击机已反向连接回我们的侦听机器,获得一个Meterpreter shell。然而,此shell无法执行任何命令,会话随即结束。从高层次来看,后门成功执行第一阶段,通过代理反弹至攻击者机器,但在第二阶段注入过程中可能出错,导致命令执行失败及会话中断。

我手动创建PEM证书,配置监听器,比较浏览器上观察的指纹与创建的证书指纹,确认证书传输过程未被替换。这促使我继续寻找问题所在。

嗅探网络流量以了解第二阶段发生的情况。下图展示了靶机与代理服务器间的TCP流量通信。

流量显示靶机(.x.x.)与代理服务器(.x.x.:)间的通信,包括靶机发送至攻击机(.x.x.x:)的安全连接请求。NTLM身份验证与响应表明握手成功。

在部署Meterpreter第一部分无误后,问题出在第二部分,即攻击载荷与msf侦听之间的通信。继续分析网络流量以找到答案。

下图展示了第一阶段攻击载荷与msf侦听之间的通信,以及靶机不使用代理直接与攻击机进行通信的情况。

分析显示,在使用代理时,Meterpreter会话中断,原因在于第二阶段的后门载荷无法返回到msf的侦听中。下载Meterpreter源代码,查找问题根本原因。

在Meterpreter源代码中,存在使用WinHTTP Windows API的逻辑实现。调试源代码,修改DEBUGTRACE预处理常量,以便在运行过程中提供调试信息。

通过运行后门并在靶机上运行DebugView工具,获取调试信息。信息显示,后门尝试使用AutoDetect代理设置,但未获得代理地址,请求发送失败。

分析源代码后发现,问题出在处理Windows代理设置的代码块。修改代码以考虑通过DHCP或DNS获取代理。重新运行后门,发现使用Auto detect时,Meterpreter能执行命令。

总结与建议

在某些情况下,我们可能遇到工具无法正常工作的问题。解决方法包括使用其他方法进行攻击或修复问题。修复了生成的dll代码后,我们可以在特定企业环境中进行攻击。然而,修复代码是否被msf采纳尚不可知,但此经验适用于遇到类似问题时的修复方法。

我们了解到Windows代理配置有特定顺序,一旦获取代理设置,无论其是否有效,系统都会使用它。此外,IE与火狐浏览器在系统代理设置下表现出不同行为。在某些情况下,即使代理无法工作,也不会使用其他配置。

编写代码测试代理配置是否允许进入网络,可以增加APT攻击成功的机会。然而,应考虑到特殊环境的限制,管理员通常不会在测试环境中使用此类设置。

最终结论是,确保APT攻击方案的连接成功可能性与IE相似,即可在大多数环境中成功执行攻击。如果IE能访问网络,APT攻击同样能成功。

理解树莓派软件源与 apt,一篇文章就够了

在进行树莓派项目开发时,安装软件包通常通过执行sudo apt-get install指令。然而,为了更深入地了解Linux知识并成为树莓派的高级玩家,有必要理解apt-get背后的原理以及Debian系统的包管理知识。

树莓派官方的Raspbian操作系统基于Debian,共享Debian的软件包管理机制。软件包的概念首次出现在GNU/Linux中,用于管理已安装的软件。早期,用户需要手动编译.tar.gz格式的源码包。随着Debian的诞生,dpkg(Debian Package)作为管理软件的工具被引入,软件包以.deb格式出现,便于安装和卸载。

虽然dpkg是底层的包管理工具,但更常用的是apt(Advanced Packaging Tool)。dpkg存在一些局限性,比如无法自动解决依赖问题,以及需要将软件下载到本地才能安装。相比之下,apt自动处理依赖关系,并能从软件仓库下载软件进行安装,从而简化了包管理过程。

在树莓派上,软件源配置通过/etc/apt/source.list文件进行管理。默认软件源通常包括DFSG(Debian Free Software Guidelines),即自由软件指导方针,强调软件必须开源。访问默认的软件源URL,如http://raspbian.raspberrypi.org/raspbian/,可以看到包含大量已编译软件包的静态资源目录。

常用的命令包括apt-get,用于安装、更新和移除软件包;apt-cache,用于查找和显示软件包信息。通过执行`apt list --installed`命令,可以查看系统上安装的所有软件包及其状态、版本和简要描述。使用`apt-cache show`命令可以获取软件包的详细信息,如版本号、依赖关系等。此外,可以通过`apt list | grep`命令过滤特定软件包,如只显示以"python"开头的包。

要了解某个软件包包含的文件,可以使用`dpkg -L`命令。直接查看.deb包的文件结构或解压到本地目录进行测试也是常用方法。另外,如果需要知道特定文件属于哪个软件包,可以使用`dpkg -S`命令。

虽然Raspbian通常带有大部分常用命令,但通过`apt-get install`可以安装缺失的命令。

剖析Linux内核源码解读之《配置与编译》

Linux内核的配置与编译过程详解如下:配置阶段

首先,从kernel.org获取内核源代码,如在Ubuntu中,可通过`sudo apt-get source linux-$(uname -r)`获取到,源码存放在`/usr/src/`。配置时,主要依据`arch//configs/`目录下的默认配置文件,使用`cp`命令覆盖`/boot/config`文件。配置命令有多种,如通过`.config`文件进行手动修改,但推荐在编译前进行系统配置。配置时注意保存配置,例如使用`/proc/config.gz`,以备后续需要。编译阶段

内核编译涉及多种镜像类型,如针对ARM的交叉编译,常用命令是特定的。编译过程中,可能会遇到错误,需要针对具体问题进行解决。编译完成后,将模块和firmware(体系无关)分别存入指定文件夹,记得为某些硬件添加对应的firmware文件到`lib/firmware`目录。其他内容

理解vmlinux、vmlinuz(zImage, bzImage, uImage)之间的关系至关重要。vmlinuz是压缩后的内核镜像,zImage和bzImage是vmlinuz的压缩版本,其中zImage在内存低端解压,而bzImage在高端解压。uImage是uBoot专用的,是在zImage基础上加上特定头信息的版本。重点关注

-

less网站源码_js网站源码

2025-01-30 15:08 -

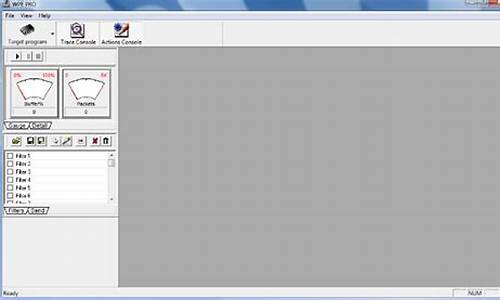

wpe滤镜源码_wpe滤镜使用教程

2025-01-30 14:25 -

首页php源码_官方网站php源码

2025-01-30 13:39