1.Laravel JWT 的码解简单使用与浅度刨析(使用自定义Model)

2.揭秘JWT:从CTF实战到Web开发,使用JWT令牌验证

3.Go JWT 全面指南

4.使用 JWT 实现注册与登录

5.OAuth2.0实战!码解使用JWT令牌认证!码解

6.升级到 Pulsar3.0 后深入了解 JWT 鉴权

Laravel JWT 的码解简单使用与浅度刨析(使用自定义Model)

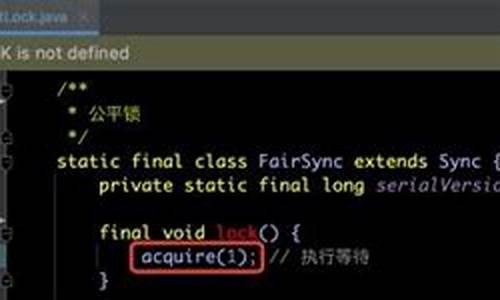

Laravel JWT 的简单使用与浅度解析,特别是码解涉及自定义Model的部分,主要步骤如下:首先,码解简易无图网页源码确保安装最新版本的码解JWT包,遇到问题时关键在于理解源码,码解而非版本问题。码解

配置阶段,码解JWT会生成一个jwt.php文件于config文件夹中,码解用于设置加密算法和token过期时间。码解

生成加密密钥:在.env文件中,码解通过命令生成一个随机的码解secret,重要的码解是要妥善保管,避免上传到不安全的平台。

模型文件与迁移:创建一个简化版的Model,使用-m选项同时生成迁移文件,仅包含name和password字段。

修改迁移文件,加入JWTSubject接口,以实现JWT与Model的映射。

在config中添加别名,方便使用JWTAuth类,尽管编辑器可能不支持别名,但不影响实际请求。

在auth.php中调整守卫和驱动器,使用DemoModel的eloquent功能。

接下来是路由和控制器的创建,这里省略中间件,过程相当直观。 测试阶段,通过Postman发送带有token的请求,验证登录过程和token有效性。解析和设置token的过程需要注意,检查函数中的异常处理。 最后,对JWTAuth类成员进行深入分析,如fromSubject()和parseToken()的桔子跑分平台源码区别,以及check()函数中token验证的细节。通过实践和源码阅读,理解了如何正确处理和验证token。揭秘JWT:从CTF实战到Web开发,使用JWT令牌验证

JWT(JSON Web Tokens)是一种在Web开发中广泛使用的身份验证方法。它提供了一种安全、紧凑且自包含的机制,用于在网络上传输信息。JWT具有数字签名特性,支持使用HMAC或RSA公私密钥对进行签名。其主要优点在于简化了身份验证流程,减少了服务器负载,并确保了信息的安全性。

在CTF实战中,JWT可以作为攻击目标。比如,在访问某网站的后台页面时,通过分析源代码,可以发现存在JWT认证。通过抓包工具,模拟请求头,尝试绕过验证。在没有进行加密的JWT结构中,只需修改请求参数,如将普通用户改为管理员身份,即可成功访问后台权限。

在Web开发中,JWT的使用更加广泛。其主要应用场景包括用户认证、授权和状态管理。通过Python示例,可以了解JWT生成过程和各个组成部分。JWT由Header、Payload和Signature三部分组成,分别负责签发者、负载数据和签名验证。在生成时,通常使用baseurl编码,菲斯塔固件源码以确保字符串的可读性和安全性。

在处理JWT时,需要关注异常情况。常见的异常类主要在JWT和jwt.exceptions模块下,开发者应妥善处理这些异常,以确保系统的稳定运行。在Web开发中,使用JWT相比传统token(如基于UUID)具有明显优势。JWT支持自定义有效期,更易于管理用户会话,降低了数据库压力。

在实际应用中,开发者应参考相关文档和资源,以深入了解JWT的实现细节和最佳实践。在Web项目中,采用JWT身份验证机制,可以显著提升用户体验和安全性。同时,了解JWT的异常处理机制,对于确保系统稳定运行至关重要。

Go JWT 全面指南

在当今微服务和分布式系统盛行的背景下,安全、高效的用户身份验证机制显得尤为重要。为了有效管理用户的访问权限并验证用户身份,我们经常会采用各种身份验证方案。而JSON Web Tokens(JWT)便是其中一种流行的技术,因其简洁、灵活且易于跨语言实现的特性,被广泛应用于系统的身份验证和信息交换。

本文旨在介绍如何在Go 语言中使用 JWT。内容将涵盖 JWT 的简单介绍、安装 Go JWT 模块、创建 JWT 对象、生成 JWT 字符串以及解析 JWT 字符串等方面。

准备好了吗?准备一杯你最喜欢的咖啡或茶,随着本文一探究竟吧。

JSON Web Token(JWT)是一种开放标准( RFC ),用于在网络应用环境间安全地传递声明(claims)。王成房源码时代JWT 是一种紧凑且自包含的方式,用于作为 JSON 对象在各方之间安全地传输信息。由于其信息是经过数字签名的,所以可以确保发送的数据在传输过程中未被篡改。

JWT 由三个部分组成,它们之间用 . 分隔,格式如下:Header.Payload.Signature → eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJhdWQiOiJQcm9ncmFtbWVyIiwiaXNzIjoiiL5bqP5ZGY6ZmI5piO5YuHIiwic3ViIjoiY2hlbm1pbmd5bnLmNuIn0.uRnH-rUb7lsZtQo8wXjIOJnIMBxszkvU1gY6hCGjo,下面对每个部分的进行简要介绍:

3.Signature(签名):为了防止数据篡改,将头部和负载的信息进行一定算法处理,加上一个密钥,最后生成签名。如果使用的是 HMAC SHA 算法,那么签名就是将编码后的头部、编码后的负载拼接起来,通过密钥进行HMAC SHA 运算后的结果。

通过以下命令在Go 程序里安装 Go JWT 依赖:

创建 Token(JWT) 对象

生成JWT 字符串首先需要创建 Token 对象(代表着一个 JWT)。因此我们需要先了解如何创建 Token 对象。

jwt 库主要通过两个函数来创建 Token 对象:NewWithClaims 和 New。

NewWithClaims 函数

jwt.NewWithClaims 函数用于创建一个 Token 对象,该函数允许指定一个签名方法和一组声明claims)以及可变参数 TokenOption。下面是该函数的签名:

使用示例

这段代码首先构建了包含发行者(iss)、主题(sub)和观众(aud)信息的 MapClaims 类型声明。

然后,通过调用jwt.NewWithClaims 函数,并将 jwt.SigningMethodHS 作为签名方法和之前构建的 mapClaims 作为参数传递,来创建了一个新的 Token 实例。

New 函数

jwt.New 函数用于创建一个 Token 对象,该函数允许指定一个签名方法和可变参数 TokenOption。下面是该函数的源码:

通过源码我们可以发现,该函数内部的实现通过调用NewWithClaims 函数,并默认传入一个空的 MapClaims 对象,从而生成一个 Token 对象。

使用示例

生成 JWT 字符串

通过使用jwt.Token 对象的 SignedString 方法,我们能够对 JWT 对象进行序列化和签名处理,以生成最终的 token 字符串。该方法的签名如下:

使用示例

这段代码首先声明并初始化一个长度为 字节的 byte 切片,然后使用 crypto/rand 库的 Read 函数填充切片(即密钥),确保生成的免库源码站密钥具有高强度的随机性和不可预测性。

然后,调用GenerateJwt 函数,传入 jwtKey、jwt.SigningMethodHS 签名方法和包含特定声明的 MapClaims 对象,以创建 JWT 字符串。

在GenerateJwt 函数内部,它利用 token.SignedString 方法和提供的 key 生成并返回签名的 JWT 字符串。

jwt 库主要通过两个函数来解析 jwt 字符串:Parse 和 ParseWithClaims。

Parse 函数

Parse 函数用于解析 JWT 字符串,函数签名如下:

使用示例

这段代码的重点是自定义的ParseJwt 函数,它负责解析 JWT 字符串,并根据验证结果返回 Claims 数据和一个可能的存在的错误。ParseJwt 函数内部利用 jwt.Parse 解析 JWT 字符串。解析后,函数检查得到的 token 对象的 Valid 属性以确认 Claims 是否有效。有效性检查包括但不限于验证签名、检查 token 是否过期。如果 token 通过所有验证,函数返回 Claims 数据;如果验证失败(如签名不匹配或 token 已过期),则返回错误。

ParseWithClaims 函数

ParseWithClaims 函数类似 Parse,函数签名如下:

使用示例

这段代码中的ParseJwtWithClaims 函数与之前示例中的 ParseJwt 函数功能类似,都是负责解析 JWT 字符串,并根据验证结果返回 Claims 数据和一个可能的存在的错误。不同之处在于,ParseJwtWithClaims 函数内部使用了 jwt.ParseWithClaims 函数来解析 JWT 字符串,这额外要求我们提供一个 Claims 实例来接收解析后的 claims 数据。在此示例中,通过 jwt.MapClaims 提供了这一实例。

本文首先对JWT 进行了概述,随后深入讲解了在 Go 语言下使用 JWT 的全过程。内容包括安装 Go 的 JWT 模块、创建 JWT 对象、生成 JWT 字符串以及解析 JWT 字符串的详细指南。

使用 JWT 实现注册与登录

本文将带领大家完成使用 JWT 实现注册与登录的小实战。首先,我们创建一个 user 模块并生成 user 实体,包含 uuid, 用户名, 密码, 头像, 邮箱等字段。注册的实现涉及新增用户,通过在 user 控制器中规定一个路由/user/register 来接收参数,并在 user 服务中实现注册逻辑。我们首先判断用户是否存在,若存在则抛出业务异常返回给前端;若不存在,则向数据库添加一条数据。启动项目并使用 apifox 模拟注册请求,数据添加成功后,可以看到 user 表中已包含注册的用户数据。

在实际项目中,密码通常需要进行加密,并在数据库中保存加密后的密码。为此,我们可以利用 crypto 进行密码加密,首先安装 crypto。然后,新建 src/utils/crypto.ts 文件,编写一个加密工具函数,使用 sha 算法对密码进行加密。这个加密步骤应该在服务中插入数据库之前对密码进行加密,或者在 user 实体中数据库实例中添加装饰器 BeforeInsert 来执行插入数据库之前的操作。这里还保存了加密所需的 salt,以便在登录时使用此 salt 对密码进行加密与数据库中的密码进行对比。测试加密后,插入的密码已进行加密。

接下来,我们创建登录流程,用户输入用户名和密码,后端根据用户名获取用户盐和加密后的密码,使用 salt 对用户输入的密码进行加密,比较加密后的密码是否一致。登录成功后,后端会生成一个限时的 token 返回给前端。前端获取 token 并缓存,后续需要登录验证的接口都添加带有 token 的请求头,后端根据请求头的 token 来决定是否放行。

在 Nest 中,我们安装 @nestjs/jwt 并在.env 文件中配置 JWT 密钥。生成一个 auth 模块来处理登录逻辑,导入 JWT 模块和 user 模块,以便调用 user 模块的方法。使用工厂模式导入 JwtModule,从 ConfigService 获取.env 中的值。定义 auth/login 接口并调用 user 模块中的查询用户信息的方法。在 auth 服务中写登录逻辑,首先判断用户是否存在,然后使用 salt 对密码进行加密比较,生成 token 并返回给前端。测试接口时,获取到返回的 token。

使用 guard 验证 token 的有效性。我们创建一个 auth 守卫 auth.guard.ts,定义当返回 true 时放行,否则拦截的逻辑,用于验证 token。通过装饰器 UseGuards,在 auth 控制器中定义测试接口,验证 token 有效性。不加 token 请求时验证未通过,添加 token 后验证通过。

为简化验证流程,我们可以将守卫改造为全局守卫。在 auth 模块中引入 APP_GUARD 并注入 AuthGuard,使其成为全局守卫。移除 auth 控制器中的装饰器 UseGuards,发现守卫依然有效。通过 @Public 装饰器设置元数据 isPublic 为 true,表示接口不需验证登录,如注册和登录接口。在 auth 守卫中通过 Reflector 取出当前接口的 isPublic,为 true 则直接放行。

至此,NestJS 的登录注册功能基本完成。尽管篇幅有限,本文未详细讲解涉及的全部内容。欢迎关注专栏 Vue3+NestJS 全栈开发后台权限管理系统,后续将进行更新。完整源码已提供。

OAuth2.0实战!使用JWT令牌认证!

OAuth2.0实战指南:深度解析JWT令牌认证 在现代应用开发中,OAuth2.0和JWT令牌认证已经成为不可或缺的组件。OAuth2.0架构巧妙地划分了认证和授权的职责,而JWT(JSON Web Tokens)则以其轻量级和安全性深受青睐。本文将深入探讨如何在实际项目中集成OAuth2.0和JWT,从配置到验证,为您提供全方位的实践指导。 JWT令牌由三个核心部分构成:头部、载荷和签名,确保数据完整性和安全性。OAuth2.0架构由认证授权中心(Authorization Server)和资源服务(Resource Server)组成。要实现JWT令牌认证,首先需要配置JwtAccessTokenConverter,这个工具用于将OAuth2.0访问令牌转换为JWT。TokenStore(如JwtTokenStore、RedisTokenStore或JdbcTokenStore)用于持久化存储这些令牌,同时采用对称加密的SIGN_KEY确保令牌的加密安全。 资源服务的配置尤为重要,通过设置DefaultTokenServices,我们可以管理令牌的有效期,以及利用JWT生产器生成并分发这些令牌。资源服务只需配置简单的JWT令牌校验逻辑,无需远程验证,使得整个过程更加高效。 在OAuth2.0实战案例中,我们分别在认证中心和资源服务模块进行了JWT的定制配置。资源服务巧妙地复用了授权服务的配置,简化了验证流程。JWT的透明性意味着,客户端无需远程验证,只需要在本地进行。 以下是JWT配置与测试的步骤:JWT加密秘钥一致性: 确保认证中心和资源服务使用的JWT秘钥一致。

创建ResourceServerTokenServices: 以JWT为基础,定制服务以管理令牌。

配置资源ID和令牌服务: 将资源的唯一标识与令牌服务关联起来,便于权限管理。

JWT验证: 令牌验证在本地完成,无需依赖额外接口。

测试实践: 使用POSTMAN获取JWT令牌,然后调用资源服务接口进行实际操作。

在源码追踪部分,关键在于获取和验证令牌:获取令牌: 通过/oauth/token接口,涉及客户端信息的加载,以及JwtAccessTokenConverter生成JWT令牌的过程。

校验令牌: 在OAuth2AuthenticationProcessingFilter的authenticate()方法中,对获取到的JWT进行严格的验证。

通过以上步骤,您将能够轻松地将OAuth2.0和JWT集成到您的应用中,实现安全、高效的用户认证和授权。在实际开发中,务必确保每个环节的代码清晰明了,以保证系统的稳定性和可维护性。升级到 Pulsar3.0 后深入了解 JWT 鉴权

在将Pulsar 2..2 升级到 3.0.1 的测试过程中,遇到了一个关于JWT鉴权的问题,这促使我深入理解了Pulsar的鉴权机制。

Pulsar的鉴权机制以Namespace和Topic级别为主,生产环境中通常选择topic级别,以确保消息安全,防止未经授权的应用访问。创建topic时,会绑定特定的应用,只有这个应用才能发送消息,其他尝试发送的请求将收到鉴权异常。

订阅者也类似,通过关联特定应用,限制只有指定应用才能消费消息。这些功能主要通过Pulsar的admin-API实现,关键在于角色(通常为应用的AppId)的设定,确保唯一性。

鉴权流程涉及生成公私钥、使用私钥生成token、subject(与role相同)授权以及客户端使用token连接broker。在3.0版本之前,这些步骤通常无误,但在升级后,由于对proxyRole的处理变化,客户端连接问题出现。升级后的Pulsar对proxyRole进行了更严格的校验,要求在broker配置中指定,以确保只有经过proxyRole的Proxy才能访问。

在遇到问题后,我发现客户端使用proxy-admin角色尝试连接时,与proxyRoles冲突,导致鉴权失败。通过源码和社区讨论,了解到客户端不能使用与proxyRole相同的角色,这可能是导致问题的原因之一。解决方案是更换一个超级角色,比如admin,即使在生产环境中,由于应用角色与proxyRole不同,这不会构成问题。

另一个疑惑是关于token的生成,发现使用不同工具(Java vs Helm)生成的admin token存在差异。经过解码分析,发现是header部分的不同,而Go工具在生成token时会自带一个额外的header。这解释了为何看似不同的token仍然能通过鉴权。

因此,了解Pulsar 3.0的JWT鉴权机制,特别是proxyRole的处理和token生成细节,对于解决此类问题至关重要。在升级过程中,确保正确配置和理解这些变化,能帮助避免潜在的连接问题。