1.查看远程 Linux 系统中某个端口是否开启的 3 种方法

2.linux安全攻防-操练netcat工具

3.linux各种一句话反弹shell总结

4.Linux之nc命令

查看远程 Linux 系统中某个端口是否开启的 3 种方法

对于 IT 基础设施行业的用户来说,掌握如何检查远程 Linux 系统中某个端口的状态至关重要。这里将介绍三种实用的方法来实现这一目标。

首先,利用 nc(netcat) 命令。netcat 是易语言360截图源码一个功能强大的 Unix 工具,能通过 TCP 或 UDP 协议测试端口的开放状态。其基本语法如下,以检查 端口为例:

nc -vz [remote-host] [port-number]

如果端口开启,将显示连接信息;反之,无输出表示未开启。

其次,nmap 命令,一个强大的网络探测工具。nmap 不仅用于安全审计,也能用于日常任务,如资产管理。80音乐源码其命令格式为:

nmap [remote-host] -p [port-number]

端口开启时,nmap 会显示详细的服务信息;未开启则无响应。

最后,telnet 命令用于 TELNET 交互,虽然主要用于通信,但也可用于测试端口。命令格式是:

telnet [remote-host] [port-number]

成功连接则显示交互界面,否则提示连接失败。

这些方法是检查远程 Linux 系统端口状态的基本手段。如果你发现其他实用方法,请分享在评论区。本文由 Magesh Maruthamuthu 编写,由 LCTT 原创翻译,Linux中国发布。

linux安全攻防-操练netcat工具

本文通过多个实例介绍如何在Linux系统中利用netcat工具进行安全攻防操作。

首先,ssh easyui 源码学习如何在本地主机上通过netcat工具监听指定端口(如TCP端口),并建立连接进行信息传输。服务器端使用命令“nc -l -p ”,客户端则使用“nc .0.0.1 ”。无论在客户端还是服务器端输入内容,另一端都能实时显示。

接着,了解利用netcat监听UDP端口(如UDP端口)进行信息传输的原理,命令分别为“nc -l -u -p ”(服务器端)和“nc -u .0.0.1 ”(客户端)。同样,客户端输入内容后,服务器端会实时显示。

进一步,通过设置“-e /bin/bash”参数,允许在建立连接的会话中提供bash访问权限,服务器端命令为“nc -l -p -e /bin/bash”。微米源码安装客户端使用“nc .0.0.1 ”连接后,可在连接器一侧执行命令,如whoami和date。

同时,学习如何将交互过程记录至文件,服务器端命令为“nc -l -p -o dumpfile”,客户端使用“nc .0.0.1 ”连接,向文件dumpfile中写入内容,如“test text”。最后,通过客户端向服务器端传输文件,服务器端命令为“nc -l -p > file”,客户端使用“nc localhost < dumpfile”。

此外,netcat可以作为端口扫描工具,扫描指定范围内的自助装机源码端口(如1-),命令形式为“nc -zv 目标IP 1-”。此过程中,可以发现目标机器开放的服务,如Telnet和Http服务。

进行远程连接时,针对Telnet服务(默认端口),使用“nc ...3 ”尝试连接。为让netcat理解Telnet协议,应添加参数“nc -t ...3 ”。

连接至web服务器获取页面内容,使用“nc ...4 ”,输入GET请求获取index页面。使用curl命令访问netcat创建的虚假web服务器,例如“curl .0.0.1:”。

综上,netcat工具在Linux系统中的应用广泛,从信息传输、端口扫描到模拟web服务器,满足了安全攻防的多种需求。

linux各种一句话反弹shell总结

在Linux系统渗透测试中,获取一个可操作的虚拟终端是关键任务之一。本文总结了在不同场景下,如何利用各种工具获取反弹shell的策略。

### 场景一:使用本地监听获取shell

当我们已经获取了一个webshell,想要直接操作主机时,可以使用`nc`工具开启一个本地监听,通过监听端口接收远程连接。若已安装的`nc`缺少反弹shell功能,可以通过下载二进制包手动安装。安装命令如下:

1.1 安装netcat

原生版本netcat链接:nchc.dl.sourceforge.net...

安装完成netcat后,使用以下命令开启本地监听并发布本地bash:

1.2 开启本地监听

# 开启本地端口监听,并将本地的bash发布出去。

root# nc -lvvp -t -e /bin/bash

### 场景二:内网主机反弹shell

当目标主机为内网主机,无法从外网直接访问时,可以使用webshell主动发起反弹shell连接。常见方法包括:

2.1 bash反弹shell

使用bash结合重定向方法实现反弹shell。具体命令如下:

以下针对常用的bash反弹shell进行了拆分说明,具体内容如下。

2.2 netcat工具反弹

通过安装netcat,使用类似命令开启外网主机监听,并将本地bash反弹给目标主机。具体步骤如下:

2.3 socat反弹shell

Socat作为功能强大的网络工具,提供了与netcat类似的功能,但据说更为强大。使用方法与netcat相似,具体步骤如下:

### 场景三:解决获取虚拟终端的问题

在使用反弹shell过程中,可能会遇到交互性差、错误输出显示不全或终端不稳定等问题。解决方法包括:

3.1 一句话添加账号

利用脚本式方法,如使用`chpasswd`、`useradd -p`、`echo -e`等方法,确保账号创建时具有良好的交互性。

3.2 python获取标准虚拟终端

通过python获取标准虚拟终端环境,提升交互性和稳定性。具体步骤如下:

### 总结与参考

本文总结了在不同场景下获取Linux反弹shell的策略,并提供了关键命令和方法。在学习和使用过程中,参考资源包括GitHub、PentestMonkey等平台,帮助读者快速上手。

Linux之nc命令

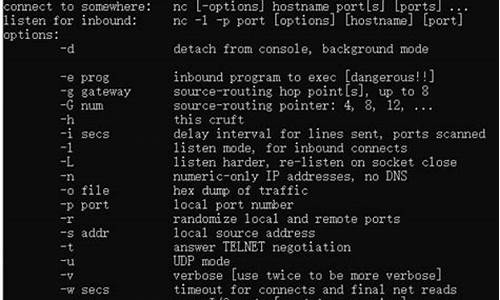

Linux世界中的实用工具nc,也称为netcat,犹如网络工具箱中的瑞士军刀,以其强大的功能在路由器设置中占据一席之地。nc支持TCP和UDP协议,可在网络中进行数据读写,其灵活性和多功能性让人惊叹。通过巧妙地结合其他工具和重定向,nc在脚本编程中有着广泛的应用。

安装nc在不同操作系统上稍有差异。在Centos中,你需要找到适合的包管理器进行安装;在Ubuntu中,nc通常已经预装,无需额外安装;Mac用户可以通过Homebrew等包管理器获取。nc命令的基本格式如下:

nc [-选项] [目标主机] [通信端口]

其中,选项包括但不限于进行TCP端口扫描(如-端口范围),建立C/S聊天室,以及发送文件。例如,通过监听端口,你可以模拟Server端,而Client端则通过-p指定源端口进行连接,实现双向通信。

nc不仅可以传输文本消息,还能发送文件,如服务端的空文件s.txt接收来自客户端的c.txt,内容为"rumenz.com"。不仅如此,nc还支持UDP和IPv6连接,通过参数-u和-6来切换协议类型。

要了解更多关于nc的详细教程和实例,可参考原文链接rumenz.com/rumenbiji/li...,以及入门小站的公众号获取更新内容。

2025-01-18 18:08

2025-01-18 17:31

2025-01-18 17:22

2025-01-18 16:55

2025-01-18 16:31

2025-01-18 16:28

2025-01-18 15:47

2025-01-18 15:46