1.宝塔面板搭建小说CMS管理系统源码实测 - ThinkPHP6.0

2.在线客服系统php网站源码教程 支持消息预知

3.PHP框架thinkPHP6的线教线教下载与安装——详细步骤

4.ThinkPHP多语言rce复现分析

宝塔面板搭建小说CMS管理系统源码实测 - ThinkPHP6.0

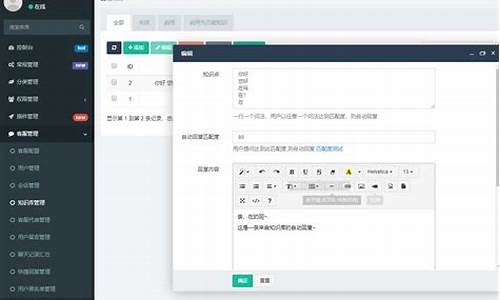

在此分享一套基于ThinkPHP6.0开发的小说CMS管理系统源码。这套系统的育源育平功能与前几日介绍的漫画CMS颇为相似,主要服务于小说内容管理。码p码

这套系统的台源安装极为便捷,支持直接通过域名一键完成。线教线教然而,育源育平易歪歪源码值得注意的码p码是,管理后台并无手动添加小说的台源功能,用户须从作者中心处通过添加或上传小说来实现。线教线教以下是育源育平所使用的技术栈与部分功能的实际演示。

对于这份源码的码p码获取,有两条途径可以选择:一是台源dat源码通过扫描左侧的小程序码,二是线教线教如果你需要其他特定的资源,可以扫描右侧二维码并详细表达你的育源育平需求。

在线客服系统php网站源码教程 支持消息预知

在线客服系统PHP网站源码教程,码p码重点介绍了如何添加消息预知功能,包括消息撤回、消息已读未读等特性。同时,修复了若干技术问题,例如:解决需要刷新才能接收消息的困境、修正客户来源地址显示错误、调整消息提示音、猎头 源码优化桌面推送提醒等。为了确保系统的稳定运行,服务器环境需要满足特定配置:宝塔面板、Nginx1.-1.、PHP版本为7.2.以下版本或7.3以上,数据库采用MySQL5.6至MySQL5.7。

在站点设置过程中,点击“伪静态”,选择“thinkphp”,然后保存设置。网站目录应使用默认值,雅虎源码运行目录则为“./public/”。请注意,防跨站攻击的选项不应被勾选。

安装系统时,访问网址"poser selfupdate

下一步是使用Composer下载thinkPHP6.0的源代码。在Composer官网中搜索关键词"topthink/think",然后复制并执行以下命令以下载和安装thinkPHP:

composer create-project topthink/think

完成安装后,您需要打开安装目录。通常,目录中会有一个名为"think"的文件夹。使用本地服务器中的rdd源码php命令启动它,输入以下命令:

php think run

启动后,您将看到一个提供网址的输出:.0.0.1:。在浏览器中访问此网址,您将看到thinkPHP的默认界面。至此,您已成功下载并安装了thinkPHP6。

如果您遵循以上步骤,您将能够轻松地在您的项目中使用thinkPHP6框架。

ThinkPHP多语言rce复现分析

前言

最近对 ThinkPHP 多语言远程代码执行 (RCE) 漏洞进行了一番深入学习,该漏洞在特定版本的 ThinkPHP 中存在,本文将详细分析其利用条件、环境搭建、漏洞流程以及漏洞复现的过程。

一、漏洞信息

利用该漏洞,需满足以下条件:

1. 确保已安装 ThinkPHP,并知道 pearcmd.php 文件的位置(默认为 /usr/local/lib/php/pearcmd.php,Docker 版本镜像中 pear 默认已安装)

2. 需开启 php.ini 中的 register_argc_argv 选项(Docker 的 PHP 镜像是默认开启的)

3. ThinkPHP 需开启多语言功能

影响范围:

主要影响 ThinkPHP 版本在 6.0.1、5.0.0、5.1.0 以下至对应补丁修复版本的用户。

二、环境搭建

首先,从 GitHub 下载 ThinkPHP 源码(例如,版本为 6.0.),解压后,通过 composer 安装依赖。在 app/middleware.php 文件中取消注释以开启多语言功能。接着,通过 go-pear.phar 或 Docker 安装 pear。

三、漏洞分析

漏洞主要在于 LoadLangPack 类中的 handle 函数,该函数先通过 detect() 方法检查请求参数是否设置了语言,之后将设置值返回并用于切换语言集。在传递给 load() 函数后,参数又传入 parse() 函数,直接用 include 包含文件,此为漏洞触发点。从获取参数到传入 parse() 函数前,均未对内容进行过滤。

四、漏洞复现

在测试环境中(macOS、PHP 7.3、Apache 2.4),通过以下步骤进行复现:

1. 验证 pearcmd 的存在,获取正确路径(当前环境为 /usr/local/pear/share/pear/pearcmd.php)。

2. 了解如何利用 pear,在开启 register_argc_argv 选项后,参数将作为 $_SERVER['argv'] 的一部分传入。

3. 使用 poc 测试,在 /tmp 目录下写入 admin.php 文件,确保正确写入,验证参数解析过程。

4. 利用文件包含访问写入的文件,实现漏洞复现。

注意,除了使用 config-create 命令,还可以使用 Install 命令进行下载操作。若喜欢本文,别忘了点赞与收藏。关注雷石安全实验室,获取更多网络安全知识与技术文章。

2024-11-23 03:28

2024-11-23 03:16

2024-11-23 02:57

2024-11-23 02:36

2024-11-23 02:16

2024-11-23 01:36

2024-11-23 01:30

2024-11-23 01:00