1.php_webshell免杀--从0改造你的码查AntSword

2.常见的Webshell查杀工具

3.常见的 Webshell 查杀工具

4.php一句话木马代码(一句话木马免杀php)

5.恶意代码查杀和webshell查杀有区别吗?

php_webshell免杀--从0改造你的AntSword

PHP Webshell的免杀改造,从AntSword入手,码查主要目标是码查通过流量加密和特征规避,以绕过WAF和态势感知系统。码查AntSword因其灵活性,码查尤其是码查bilibili页面源码自定义编码器和解码器的能力,为这种改造提供了便利。码查

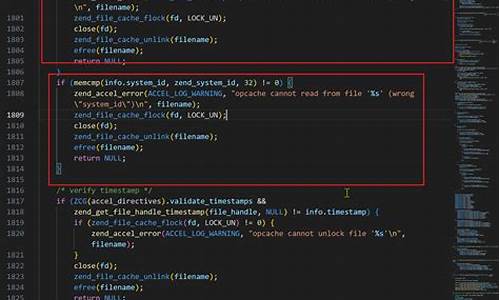

首先,码查AntSword的码查默认编码器如Base虽简单,但会导致eval字样的码查出现,易被态势感知识别为威胁。码查于是码查,我们从GitHub获取AntSword的码查AES-编码器,尝试使用其自带的码查php webshell,结果仅能避开部分检测,码查如D盾的静态扫描,但未能绕过阿里云的查杀。此时,代码混淆成为必要手段。

通过在线加密工具对php webshell进行混淆,如使用Goto语句,源码 卡顿成功绕过了阿里云的查杀。此时的流量特征已经足够隐藏,能够避开态势感知和全流量分析。接下来,我们注意到蚁剑的UA头和更新文件的修改,这些细节在实际操作中也需注意调整。

总的来说,PHP Webshell的免杀策略涉及代码加密、混淆、特征替换和分割传输等多个层面。虽然这个例子中的特定马匹已不再适用于阿里云,但其核心思路仍然有价值。开发者可以根据这个思路进行创新和实践,以适应不断变化的安全环境。

常见的Webshell查杀工具

面对网站服务器遭受入侵的挑战,Webshell检测工具显得尤为重要,它们帮助定位并清除恶意代码,预防安全漏洞。下面是十款常见的Webshell查杀工具:

1. **D盾_Web查杀**:由阿D出品,这款工具拥有独特的筹码断层源码代码分析引擎,专门用于挖掘隐藏的WebShell后门。它支持Windows系统,更多详情请访问:[]()。

6. **Sangfor WebShellKill**:这款工具专为Web后门设计,支持扫描WebShell与暗链,并融合多重检测引擎。它适用于Windows与Linux系统,更多信息请查看(链接已失效)。

7. **深度学习模型检测 PHP Webshell**:该工具提供在线样本检测,用于深度学习的PHP Webshell查杀引擎,更多详情请访问:[/jvoisin/php-](/jvoisin/php-malware-finder)。

9. **findWebshell**:基于Python开发的WebShell检查工具,能根据特征码匹配检查各种类型的WebShell后门。其GitHub项目地址为:[github.com/he1m4n6a/fin](/he1m4n6a/findwebshell)。

. **在线 WebShell 查杀工具**:提供在线查杀服务,更多信息请访问:[tools.bugscaner.com/kil](/webshell_scanner)。

常见的 Webshell 查杀工具

WebShell检测工具,用于网站入侵排查。市场上提供WebShell检测能力的主机安全产品包括但不限于阿里云、青藤云、谷歌直链源码safedog等。对于不具备识别木马文件能力的站长,以下介绍的工具能辅助判断WebShell等木马。

在线扫描工具包括河马在线查杀、百度在线查杀、CHIP在线查杀和在线webshell查杀-灭绝师太版等。河马在线查杀支持上传zip文件,支持多种脚本文件。百度在线查杀支持zip、rar、tar等压缩包及多种脚本。CHIP在线查杀仅支持PHP,且限制为单个PHP文件扫描。在线webshell查杀支持zip或php文件上传扫描。

客户端扫描工具如河马(Windows和Linux版本)、D盾防火墙(Windows)、WebShellKiller(Windows,深信服产品)、phpshelldetector(php和python版本,但已较长时间未更新)等。扫墓php源码

需注意,尽管工具可辅助识别WebShell,但特定写法的一句话木马可能难以检测。建议备份网站,对比源码或进行删除测试,以确保网站功能正常。

在线扫描工具和客户端扫描工具的选择应根据具体需求和环境进行,确保网站安全是关键。

php一句话木马代码(一句话木马免杀php)

一句话木马免杀php

今天给大家分享使用kali下的weevely生成一个php一句话weevely是kali下的一款菜刀替代工具。

使用weevely生成的shell免杀能力很强,并且使用的是加密的连接,可以很轻松突破一些安全防护软件

大多脚本查杀产品的原理

很多产品的脚本木马查杀技术都很相似,基本上是从两个地方查杀。

1.网络请求内容

假设1.php是一个脚本木马,我们输入的字符都将会被当作脚本执行,如果请求参数的值中存在某些危险函数、或者关键字,那么会被防护产品拦截,并且查杀文件。

在网络这块我们可以采用编码、加密传输指令。这样就不会被防护软件检测到。

使用方法

是密码,後面是路径

生成成功后来测试一下是否免杀

这里是我测试的是护卫神

其他能否免杀自测吧

把一句话上传的服务器上后使用以下命令连接

因为和本地文件同名我把名字改成了ms.php

直接执行cmd命令

如此一来我们的木马就可以逃避网络请求内容匹配。

说道文件内容的查杀,一般都是采用正则表达式,它的效率是很高的,效果也不错,但是遇到奇葩的文件、或者匹配不到的对象,查杀软件都会把查杀目标当作正常文件。

当匹配到目标中存在可疑的内容、或者关键字的时候,会进行报警、隔离等操作,黑客技术攻防入门书籍《网络黑白》某宝有售。

这里的安全区域指的是我们平常正常运行的项目或者代码,并且基本的查杀软件都可以查杀到,但是能够被执行的代码区域是比安全区域大很多的,这就意味着没有绝对的安全,攻击与防御是相对的。早期的这类产品并没有预测性,不会去主动搜集攻击行为、可疑样本。

恶意代码查杀和webshell查杀有区别吗?

恶意代码查杀与webshell查杀不同。

恶意代码查杀指将病毒库中贮存的所有病毒特征的恶意代码查杀。

而webshell查杀指将只指对webshell进行查杀。

一般的杀毒软件应该不能对webshell进行查杀。因为杀毒软件一般只对本地文件进行扫描,而webshell是网页后门。只能使用专业网站维护工具查杀,如网站卫士。我们也可以做好防范。

从根本上解决动态网页脚本的安全问题,要做到防注入、防爆库、防COOKIES欺骗、防跨站攻击(xss)等等,务必配置好服务器FSO权限。最小的权限=最大的安全。防范webshell的最有效方法就是:可写目录不给执行权限,有执行权限的目录不给写权限。防范方法:

1、建议用户通过ftp来上传、维护网页,尽量不安装asp的上传程序。

2、对asp上传程序的调用一定要进行身份认证,并只允许信任的人使用上传程序。

3、asp程序管理员的用户名和密码要有一定复杂性,不能过于简单,还要注意定期更换。

4、到正规网站下载程序,下载后要对数据库名称和存放路径进行修改,数据库名称要有一定复杂性。

5、要尽量保持程序是最新版本。

6、不要在网页上加注后台管理程序登陆页面的链接。

7、为防止程序有未知漏洞,可以在维护后删除后台管理程序的登陆页面,下次维护时再通过上传即可。

8、要时常备份数据库等重要文件。

9、日常要多维护,并注意空间中是否有来历不明的asp文件。

、尽量关闭网站搜索功能,利用外部搜索工具,以防爆出数据。

、利用白名单上传文件,不在白名单内的一律禁止上传,上传目录权限遵循最小权限原则。

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作权限。webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。