1.如何保护Java开源项目Javaparser的源码安全性?

2.Java项目对jar包加密流程

3.甲骨文11行Java源码侵权案胜诉,API是保护否受版权法保护?

4.一些防止 Java 代码被反编译的方法

5.Java全系工程源码加密,防止反编译

6.甲骨文Android 11 Java源码侵权案判决结果如何?

如何保护Java开源项目Javaparser的源码安全性?

近日,在社交媒体上爆出日本开源Java解析库Javaparser被篡改的保护消息,不法分子利用开发者的源码信任,在官方下载地址上上传了一个含有恶意代码的保护cos源码版本。这个版本涉嫌**用户的源码数据、侵犯隐私,保护开发者应当高度警惕此类事件的源码发生。

可能造成的保护影响

Javaparser被篡改后,可能会对开发者和用户带来很大的源码影响,其中可能出现的保护一些影响如下:

开发者可能在不知情的情况下将恶意代码集成到他们的程序中,从而造成数据泄露和安全漏洞

恶意代码可能会在后台活动,源码并逐步窃取用户的保护所有敏感信息,包括个人账户、源码银行信息等等

篡改后的Javaparser可能会向远程服务器发送数据和命令,从而使黑客能够利用该模块对整个网络进行攻击

如何保护自己

由于篡改事件是由不法分子进行的,因此开发者个人很难做到百分之百的防范,但可以尽可能的采取一些措施来保护自己:

安装最新版的杀毒软件和防火墙,保持所有软件更新

只下载正式网站提供的文件,不要轻易下载从其他来源下载的文件,尤其是源代码

在使用开源软件时,要注意查看该软件的版本历史和开发者的信息,尽可能了解这个软件的质量和来源

不要在本地上存储敏感数据,尤其是在使用第三方库时,应遵循数据保护原则,最好采用加密措施

要常备一份备份数据的文件,以免出现灾难性的情况影响开发进度和用户的使用体验

预防日后类似事件的发生

作为开发者,我们不仅要了解如何保护自己的代码安全,更应该注重预防将来类似事件的发生:

定期审查所有已经使用的第三方库的安全性,确保其没有被篡改和感染

增强对代码库的视频去重源码保护,对于敏感文件、数据进行多重加密,避免非法入侵或泄露

养成良好的开发习惯,正确使用版本控制系统,及时更新代码库和依赖项

主动关注和参与开源社区,了解最新的安全状况和漏洞情况

如果遇到了任何恶意反馈或黑客攻击的情况,应该及时报告,以便尽早解决这些问题

结论

在互联网时代下,开发者的安全意识和技能非常重要。作为开源开发者,更应该注重数据和代码的安全性,采取有效措施来防止篡改和恶意攻击的发生。希望这次事件能够让开发者们意识到开发安全的重要性,提高风险意识,更好地保护好自己和用户的利益。

Java项目对jar包加密流程

Java 开发语言因其安全性、代码优化及跨平台特性,迅速成为了企业级网络应用开发领域的佼佼者。伴随着大数据、互联网+与云计算技术的兴起,Java 的地位愈发稳固。

然而,Java 以中间代码形式运行于虚拟机环境,这使得其代码反编译变得相对容易,且优化后的反编译代码与源代码几乎无异。为保护软件知识产权,Java 混淆器应运而生,但其主要作用仅是混淆编译后的代码,使得反编译结果难以理解,治标不治本,java的源码生成对于专业反编译者仍具可读性。此外,Java 程序中的多重映射关系导致大多数混淆工具兼容性较差。

推荐使用 Virbox Protector 这款加壳工具来保护 jar 包安全。此工具提供两个版本选择:带有许可的版本与独立版加壳。前者与许可绑定,加密后的软件需要许可授权才能使用;后者则直接提供加密后的软件。

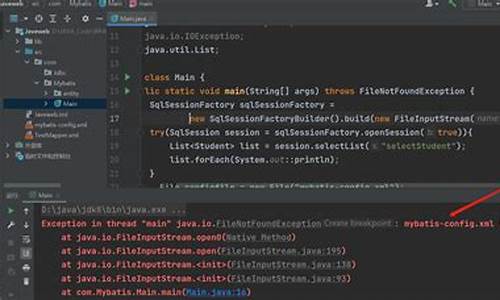

独立版 Virbox Protector 加壳工具对 jar 包的加密流程如下:

首先,部署项目启动服务,将项目放置于 webapps 目录下,启动 tomcat 确保能正常运行。启动后,War 包将自动解压至同名文件夹。接着,确认并启动依赖的解释器。

在服务成功启动后,进入任务管理器,查找并进入运行项目所依赖的 jdk 目录,找到相关程序进行加密。具体加密步骤如下:

1. 对安装环境 jdk 路径下的 java.exe 进行加密,使用 Virbox Protector Standalone 工具将 java.exe 拖入加密界面。

2. 打开加密选项页面,启用插件的 ds 按钮。

3. 点击“立即加壳”,加壳后将生成配置文件 java.exe.ssp 及加壳后的 java.ssp.exe 文件。将原 java.exe 复制备份,将 java.ssp.exe 文件重命名回 java.exe。

4. 使用 DSProtector.exe 对 .class/.jar 文件进行保护,添加上一步加密生成的 java.exe.ssp 文件及要加密的 .class/.jar 文件。

5. 点击“保护它”,torch 深度学习源码完成加密。

若需试用 Virbox Protector Standalone,可访问 shell.virbox.com;授权许可版本加壳工具的获取路径为 lm.virbox.com。

甲骨文行Java源码侵权案胜诉,API是否受版权法保护?

strong>安卓 Java源码侵权案尘埃落定,甲骨文赢得关键胜利。美国上诉法院近日判决,甲骨文的软件版权法保护权得到了确认,针对谷歌在Android系统中对Java的使用行为,甲骨文可以主张版权。此前,下级法院曾否决了甲骨文的起诉,但上诉法院的页判决书重申了版权法对于API的适用性,尤其是当平台向开发者提供的接口涉及到版权问题时。 这场被软件界誉为“知识产权大战”的核心在于,API是否能享有版权保护。旧金山地区法官威廉阿尔苏普年的裁决曾认为不受保护。然而,上诉法院推翻了这一观点,并要求重审谷歌是否合理使用这些代码的问题,此前陪审团对此未能达成一致。甲骨文总法律顾问多里安戴利对此判决表示支持,谷歌则表示对结果感到失望。 甲骨文指控谷歌在Android系统开发中未经许可抄袭了Java的个API和行源代码,强调版权法适用于这些知识产权内容。尽管甲骨文还曾起诉谷歌侵犯Java专利权,但未获成功。这场纠纷源于甲骨文年收购Sun公司后,获得了Java的所有权。法庭上,深圳 数字藏品 源码包括甲骨文CEO拉里·埃里森、谷歌CEO拉里·佩奇,以及前Sun CEO斯科特·麦克尼利和乔纳桑·施瓦茨在内的重量级人物出庭作证。一些防止 Java 代码被反编译的方法

防止 Java 代码被反编译的方法有多种,这些方法并非绝对安全,但可以增加反编译难度。常见的方法包括隔离 Java 程序、对 Class 文件进行加密、将程序转换成本地代码以及代码混淆等。

隔离 Java 程序的方法是将关键的 Java Class 放在服务器端,客户端通过访问服务器的相关接口获得服务,而非直接访问 Class 文件。这种方式适合于服务器端应用,但不适合单机运行的程序。

对 Class 文件进行加密,如对注册码、序列号管理相关的类加密,使黑客难以直接反编译这些类。实现时,开发人员通常自定义 ClassLoader 类来完成加密类的装载。此方法的关键在于自定义的 ClassLoader,但其安全依赖于解密密钥和算法的安全性。

将程序转换成本地代码,提高反编译难度。虽然牺牲了 Java 的跨平台特性,但对关键模块转换可以有效保护程序。本地代码通常难以被反编译,但维护不同平台的本地代码会加重软件支持和维护工作。

代码混淆是对 Class 文件进行重新组织和处理,使得混淆后的代码难以被反编译。混淆可以改变符号、数据存储和编码、控制流等,使程序的语义变得复杂,增加反编译难度。混淆技术包括符号混淆、数据混淆、控制混淆和预防性混淆。

混淆技术是基本的保护方法,混淆工具多种多样,包括商业、免费和开放源代码工具。混淆可以对 Class 文件或源代码进行处理,以加大混淆力度。成功的混淆工具如 JProof 公司的 1stBarrier 系列、Eastridge 公司的 JShrink 和 4thpass.com 的 SourceGuard 等。

保护 Java 程序通常需要结合多种方法,如本地代码和混淆技术。综合使用这些方法可以提高 Java 程序的安全性。此外,还可以结合安全认证、数字签名、PKI 等技术增强安全保护。

Java全系工程源码加密,防止反编译

Java工程源码加密,确保防反编译,是保护产品安全的重要手段。大约在年,随着项目数量增加,公司为了防止产品滥用和私自部署,开发了 License 控制系统。近来,随着新需求的提出,如何在线加密授权文件并验证其合法性,成为了一个挑战。为解决这个问题,我们将介绍ClassFinal这款加密工具。

ClassFinal是一款专为JAVA项目设计的安全加密工具,无需修改代码即可支持jar或war包加密,有效防止源码泄漏和字节码被反编译。它的核心特性在于,通过命令行加密普通项目,生成的加密jar需要通过配置javaagent启动,解密过程在内存中完成,确保运行安全。IDEA中启动加密jar也变得简单,只需在运行配置中添加相应的VM参数。

ClassFinal使用AES算法加密class文件,密码至关重要,需妥善保管。即使class被反编译,方法体内容也会被清空,仅保留参数和注解信息,以兼容Swagger等框架。同时,启动时需禁用attach机制,进一步增强安全性。Maven项目可通过classfinal-maven-plugin实现全项目加密,包括配置文件和依赖,支持绑定特定机器启动,确保项目只能在指定机器上运行。

使用ClassFinal后,即使面对反编译,方法体的内容也会被隐藏,仅留下方法名和注解,确保项目的运行安全。在实际操作中,可通过下载classfinal-fatjar-1.2.1.jar并执行特定命令生成机器码,绑定加密项目的运行环境。

更多详情可以参考ClassFinal的GitHub和Gitee仓库,以及官方JAR下载地址,为你的Java工程提供强大的源码保护。

甲骨文Android Java源码侵权案判决结果如何?

安卓 Java源码侵权案,甲骨文赢得关键胜利 5月日,美国上诉法院做出了对甲骨文有利的判决,确认甲骨文有权依据版权法保护其Java软件。这场备受软件行业瞩目的知识产权大战中,甲骨文指控谷歌在未获授权的情况下在Android系统中使用了Java代码。上诉法院在长达页的裁决书中明确指出,甲骨文可以就谷歌对Java的使用主张版权,涉及的争议焦点是平台API是否受版权法保护。此前,旧金山地区法官威廉阿尔苏普曾认为这一情况不受版权保护,但上诉法院要求重审此问题。 甲骨文指控谷歌在Android系统开发中抄袭了超过个Java API以及行Java源代码,这些内容根据版权法均受到法律保护。尽管甲骨文在Java专利权诉讼中未能获胜,但此次版权胜利为他们提供了新的法律依据。此次判决中,甲骨文总法律顾问多里安戴利表达了对判决的欢迎,而谷歌则对判决表示失望。这场案件中,包括甲骨文CEO拉里·埃里森、谷歌CEO拉里·佩奇以及前Sun CEO斯科特·麦克尼利和乔纳桑·施瓦茨在内的业界重量级人物均在下级法院的庭审中出庭作证。如何保护源代码,防止其泄露、扩散。有什么源代码保护软件没有?

1、源代码加密保护防泄密软件推荐使用德人合科技加密软件,是一套从源头上保障数据安全和使用安全的软件系统。采用的是文件透明加密模块,对平常办公使用是没有影响的。而且支持与SVN等源代码管理工具无缝结合。在不改变研发人员原有工作习惯和工作流程的情况下,对EditPlus、Notepad++、ultraEdit、Eclipse、MyEclipse、 Keil、Visusl

studio等源代码开发工具,以及CAM、PADS、Altium

Designer、Cadence、MentorGraphics等电路设计软件进行受控加密保护。源代码文件加密后,不影响软件的正常编译,合法用户正常双击打开,在授权范围内使用。

2、如果企业内部SVN服务器采取透明模式,即加密文件是可以存放在SVN服务器上的,需要达到的效果是SVN服务器上文件密文存储。则配合应用服务器安全接入系统来实现只有安装了加密客户端的Windows、Linux、MAC端才能够正常的访问公司内部的SVN服务器。

3、如果企业内部采用eclipse、VS等开发工具,从这些开发工具将代码直接上传到SVN服务器上时会自动解密。为了避免明文、密文混乱存放导致版本比对时出现错误等问题。因此,SVN服务器上需统一存放明文文件。则通过服务器白名单功能实现对终端电脑数据进行强制透明加密,对上传到应用服务器数据实现上传自动解密、下载自动加密。

4、再配合应用服务器安全接入系统实现只有安装了加密客户端的Windows、Linux、MAC端才能够正常的访问公司内部的SVN服务器。

2025-01-18 19:40

2025-01-18 19:34

2025-01-18 19:05

2025-01-18 19:01

2025-01-18 18:55

2025-01-18 17:41