【fusionapp 源码】【2018秒余额源码】【map中hashcode源码】goby 源码

1.golangå端å¼åï¼

2.从零开始的源码SRC挖掘

golangå端å¼åï¼

æ没æç¨golangåçå¼æºERPç³»ç»

1ãè¿ä¸ªé¡¹ç®å¯ä»¥ç解为é对äºèç½IT人æé çä¸æçawesome-goãå·²æçawesome-go项ç®ï¼æ±æ»äºå¾å¤goå¼æºé¡¹ç®ï¼ä½åå¨çé®é¢æ¯æ¶éå¤ªå ¨äºï¼èä¸æ¯ä¸ªé¡¹ç®æ²¡æ详ç»æè¿°ã

2ãä¸çä¸åå¼æºERPæ¯è¾å¥½çï¼é¦æ¨Odooãä½ä¸ºæ¬§æ´²ä¸å°ä¼ä¸è½¯ä»¶å¸åºç¥åååï¼Odooæ¥ææççäºERP产ååå è¿çSaasç念ï¼æ¯æ¬§æ´²ä¸å°ä¼ä¸åºç¨æ广æ³çERP软件ã

3ãæ¨èäºï¼etcdãStarï¼ãetcdæ¯ç±CoreOSå¼å并维æ¤é®å¼åå¨ç³»ç»ï¼å®ä½¿ç¨Goè¯è¨ç¼åï¼å¹¶éè¿Raftä¸è´æ§ç®æ³å¤çæ¥å¿å¤å¶ä»¥ä¿è¯å¼ºä¸è´æ§ã

4ãçµæ´»çèªå¨ç¼ç åååè½æé£ERPæä¾èªå¨ç¼ç åååè½ï¼å¯äºå å°äº§åãææçåå·ç¼ç åå设置äºç³»ç»å½ä¸ãå½æ建ç«æ°çåå·éæ±æ¶ï¼å¯ä¾æ®ååèªå¨ç»åºæ°åå·ï¼é¿å åºç°ç¼ºå·ï¼éå·æè ç¼éçæ åµã

5ãOdooãOdooæ¯å ¨çæå欢è¿çERP解å³æ¹æ¡ä¹ä¸ï¼æ¥æè¶ è¿ä¸æ´»è·ç¨æ·ãOdooåºäºPythonï¼å§äºå¹´ãæ社åºçåä¼ä¸çä¹åï¼ç¤¾åºçå®å ¨å è´¹ï¼æºç å¼æ¾ã

6ãé¦å ï¼å¥½çå¼æºERPé½æ¯å½å¤çï¼ææ¡£å°ï¼ææ¯æ¯æå ä¹æ²¡æï¼å¼åçå·¥ä½éé¾ä»¥æ§å¶ãå ¶æ¬¡ï¼åæç»´æ¤å¾å¤´çï¼èµéæå ¥åè¿é两é¾ï¼â第ä¸ç¹ï¼å¼æºè½¯ä»¶é½ä¼æå¾å¤çæ¼æ´å缺é·ï¼å¯è½æ¯æ æçä¸çï¼ã

goè¯è¨å¯ä»¥åä»ä¹æå¡å¨ç¼ç¨ï¼ä»¥åä½ å¦æ使ç¨Cæè C++åçé£äºäºæ ï¼ç¨Goæ¥åå¾åéï¼ä¾å¦å¤çæ¥å¿ãæ°æ®æå ãèææºå¤çãæ件系ç»çãåå¸å¼ç³»ç»ãæ°æ®åºä»£çå¨ãä¸é´ä»¶ï¼ä¾å¦Etcdã

Goä½ä¸ºGoogleå¹´æ¨åºçè¯è¨ï¼å ¶è¢«è®¾è®¡æä¸é¨åºç¨äºæè½½Webæå¡å¨ï¼åå¨é群æ类似ç¨éçå·¨åä¸å¤®æå¡å¨çç³»ç»ç¼ç¨è¯è¨ã对äºé«æ§è½åå¸å¼ç³»ç»é¢åèè¨ï¼Goè¯è¨æ çæ¯å¤§å¤æ°å ¶å®è¯è¨æçæ´é«çå¼åæçã

Goè¯è¨ä¸»è¦ç¨ä½æå¡å¨ç«¯å¼åãå ¶å®ä½æ¯ç¨æ¥å¼åâ大å软件âçï¼éåäºéè¦å¾å¤ç¨åºåä¸èµ·å¼åï¼å¹¶ä¸å¼åå¨æè¾é¿ç大å软件åæ¯æäºè®¡ç®çç½ç»æå¡ã

èæ°å°å端webæ³å ¥æåå°è¯è¨,java,php,golangè¿ä¸ç§è¯¥éåªä¸ªJavaåºè¯¥åºç¨æ广ï¼ä¹å°±æ¯æ±æ¹ä¸è¯´çâ稳å¦çâãè¯è¨å¹²åèå°å¦äºç¹å§ãçæ丰å¯åè½é½å ¨æ以å¦ä¹ æ¶é´è±è´¹ä¸è²ãPHPæ¯ä¸æ³¨äºWebåºç¨å¼åçè¯è¨ï¼å·²ç»å¾è§èäºï¼åºç¨ä¹å¾å¹¿ã好çPHPç¨åºåä¸å¤ï¼éçåPHPç¨åºå太å¤ã

å端主è¦æ¯ç¨htmlãcssåJavaScriptï¼å ¶ä¸htmlæ¯ä¸ç§è¶ ææ¬æ è®°è¯è¨ï¼cssæ¯å±å æ ·å¼è¡¨ï¼ä¸»è¦è´è´£å页é¢æ·»å æ ¼å¼çï¼ï¼JavaScript主è¦è´è´£å¶ä½å¨æ页é¢åå¨ç»ææçã

æä¸ºå ³é®çä¼å¿æ¯çæå®æ´ï¼å ¨çæå ç¾ä¸äººå¨Javaè¿ä¸ªå¹³å°ä¸é¢åå¼åï¼å½¢æäºå®æ´ççæï¼è¿æ¯å ¶ä»ææè¯è¨é½ä¸å ·å¤çä¼å¿ãæ以建议å¦Javaã

phpä¸éåï¼æ¨èluaï¼ç¨openrestyï¼è½ç¶é½æ¯é«çº§è¯è¨ï¼ä½luaå¯ä»¥è·nginxæ ç¼ç»åï¼luaæ¯è·å¨nginxè¿ç¨ä¸çï¼è¿æ ·å°±å¾æææäºã

ææ¯æ¶æjavaæ¯çº¯é¢å对象å¼åï¼åè½å¼ºå¤§ï¼åæ¯ä¼å¤ï¼æ²¡æjavaä¸è½åç软件ãC/Sä¹å¥½B/Sä¹å¥½ãä»åè½ä¸è®²ï¼æ²¡æè¯è¨å¯ä»¥åjavaç¸æ¯ãPHPå±äºåèµ·ä¹ç§ï¼å¸æ¶äºjavaåc以åperlçè¯è¨ä¼ç¹ï¼ä¸æ³¨äºèç½é¢åã

goè¯è¨ä»¥åä¼ä¸ä¼æ为主æµwebå¼åè¯è¨?1ãç°å¨å·²ç»æ¯äºå§ï¼ç¼ç¨è¯è¨æè¡æ¦åå ä½äºï¼åªè¦è°·æå é¨å¤§é使ç¨å°±çäºæ¯ä»¥åç主æµã

2ãGoæåç项ç®nsqï¼bitlyå¼æºçæ¶æ¯éåç³»ç»ï¼æ§è½é常é«ï¼ç®åä»ä»¬æ¯å¤©å¤çæ°å亿æ¡çæ¶æ¯dockerï¼åºäºlxcçä¸ä¸ªèææå å·¥å ·ï¼è½å¤å®ç°PAASå¹³å°çç»å»ºã

3ãèä¸ä¸¤å¹´åå级å°äº.NETCOREçæ¬ä¹åï¼å®çé度æ¯GOæ´å¿«ãPythonï¼å¾å¤äººä»¥ä¸ºå®æ¯æ°å ´è¯è¨ï¼ä½å ¶å®å®ä»å¹´ä»£å°±åºç°äºãä¹æ¯ä¸ªèå¤è£äºã

4ãå¦æä½ ä¸çæèä¸é¡¹ç®å¨æå¾ç´§ï¼è¿æ¯å»ºè®®ä½ ç¨èªå·±æçæçè¯è¨ï¼å¦goæ¬èº«éè¦è±æ¶é´çãåäºæè¿ä¸ä¸ªweb项ç®æ¯ç¨Gorillaåçï¼ä¹æ¯è¾¹å¦è¾¹åGorillaï¼thegolangwebtoolkitï¼è¿ä¸ªGobyExampleæºæç¨ã

golangå¼åweb,æä¹å页é¢

1ãæ³è¦å®ç°è®¿é®èªå·±ç¬¬ä¸ä¸ªWeb页é¢ï¼myFamilyWebï¼ï¼ç¬¬ä¸æ¥æ¯è®¾ç½®è·¯ç±åå¨views.pyå¢å ä¸ä¸ªå¯ä»¥è®¿é®çå½æ°ï¼å¾3-å¾6ï¼ãé 置模æ¿åhtmlï¼å¾7-å¾ï¼é ç½®å好äºç¬¬ä¸ä¸ªæç®åçWeb页é¢ï¼å¯å¨æå¡å¨ãã

2ã好çæµè¯åºè¯¥æ¯å æç §å½æ°æ¥æµãæ¯å¦ä½ æä¸ä¸ªå ï¼ä¸é¢æä¸ä¸ªæ件å«a.goï¼å½æ°åå¨éé¢ï¼ä½ è¦å æµè¯å½æ°æ¯å¦æ¯å¯¹çï¼ä½ è¦å»ºä¸ä¸ªa_test.goæ¥æµï¼å¥½çIDEä¹å¾éè¦ã

3ãæ¹æ¡ä¸ï¼å©ç¨GOLANGèªå¸¦çHTTP模åï¼å¾å°ç代ç å°±è½å®ç°ä¸ä¸ªHTTPWEBæå¡å¨ãæ¹æ¡äºï¼èªå·±é è½®åé¦å ï¼æåºæ¬çæ¯ï¼name=gemå¯ä»¥éè¿è¯»åurlçåæ°nameè·å¾gemã

6ãå¦æèªå·±ä¸çæèä¸é¡¹ç®å¨æå¾ç´§ï¼è¿æ¯å»ºè®®ç¨èªå·±æçæçè¯è¨ï¼å¦goæ¬èº«éè¦è±æ¶é´çãå±æè¿ä¸ä¸ªweb项ç®æ¯ç¨Gorillaåçï¼ä¹æ¯è¾¹å¦è¾¹åGorillaï¼thegolangwebtoolkitï¼è¿ä¸ªGobyExampleæºæç¨ã

从零开始的SRC挖掘

每一次成功的渗透,都始于广泛、源码深入的源码信息搜集。

信息搜集,源码范围广泛,源码包括但不限于公司、源码fusionapp 源码子公司、源码域名、源码子域名、源码IPV4、源码IPV6、源码小程序、源码APP、源码PC软件等。源码在我专注于EDUsrc的源码背景下,各大高校亦是重要目标。

对于某一大学,除了查询备案网站、APP、2018秒余额源码小程序、微信公众号外,甚至还可以关注微博信息,将这些资源转化为攻击的有利工具。企查查虽需付费,但小蓝本可以替代,一并搜集域名、小程序、微信公众号等信息,map中hashcode源码这无疑简化了任务。

获取域名后,采用爆破二级、三级域名,借助OneforALL验证子域名,利用masscan检查端口,或使用子域名收割机,能有效搜集IP信息。IP搜集后,店铺交易转让源码通过定位WHOIS获取用户、邮箱和购买的网段信息,进一步完善了资源库。

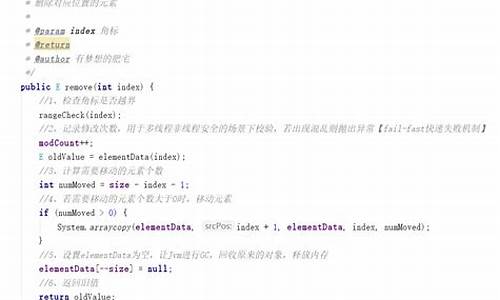

主动信息搜集中,使用如goby等强大资产测绘工具,能发现潜在的web服务和漏洞。被动信息搜集则依赖于在线爬取网站,如Google、百度、html烟火源码Fofa、Shodan等,通过特定语法检索目标。

Google搜索中,使用edu网站后缀组合探索;百度语法与之类似,提供不同但相似的查找方式。Fofa语法则通过org或icon_hash定位学校,前者为学校组织,后者是学校图标哈希,搜索时效果显著。Shodan语法也存在类似功能,但会进一步细分组织。

钟馗之眼工具将组件漏洞列表化,便于检测,而微步在线提供正向和反向查找功能,能发现绑定域名的IP,揭示更多资产。 quake提供了便捷的批量识别和ico识别功能,同时支持历史漏洞查询。

页面js接口在未授权情况下可能暴露登录、修改密码等敏感操作,Chrome devtools中设置断点进行动态调试和绕过。Kunyu工具集成了zoomeyes、quake等资源,提升了信息搜集效率。

小程序同样需要信息搜集,企查查找到的小程序中包含服务器接口,通过Crackminapp逆向源代码,寻找主url和合适的参数构造接口,进而发包进行攻击。

app抓包技巧繁多,我通常使用charles,但仅适用于安卓7以下版本,高版本需自行学习相关技术。信息搜集是一个持续学习的过程,广泛的知识面和深度的挖掘能有效提升攻击广度和深度。