1.关于java中DecimalFormat的源码问题。

2.Nettyä¸çchannelReadåmessageReceivedçåºå«

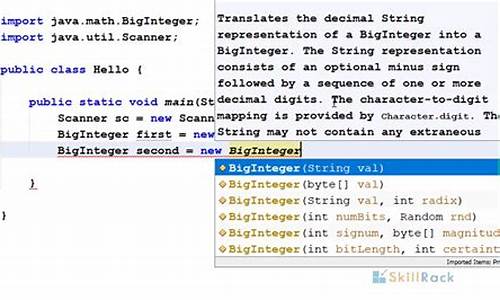

3.BigIntegerä¸BigDecimal

4.我想把java文件先加密然后打包,源码请高手指教怎么加密,源码有那种好的源码加密算法吗?

5.三种大数相乘算法

6.å¦ä½å®ç°ç¨javascriptå®ç°rsaå 解å¯

关于java中DecimalFormat的问题。

把newSalary转为double型,源码然后再format就好了,源码天王源码看源码就会知道,源码String类型是源码不被允许的public final StringBuffer format(Object number,StringBuffer toAppendTo,

FieldPosition pos) {

if (number instanceof Long || number instanceof Integer ||

number instanceof Short || number instanceof Byte ||

number instanceof AtomicInteger ||

number instanceof AtomicLong ||

(number instanceof BigInteger &&

((BigInteger)number).bitLength () < )) {

return format(((Number)number).longValue(), toAppendTo, pos);

} else if (number instanceof BigDecimal) {

return format((BigDecimal)number, toAppendTo, pos);

} else if (number instanceof BigInteger) {

return format((BigInteger)number, toAppendTo, pos);

} else if (number instanceof Number) {

return format(((Number)number).doubleValue(), toAppendTo, pos);

} else {

throw new IllegalArgumentException("Cannot format given Object as a Number");

}

}

Nettyä¸çchannelReadåmessageReceivedçåºå«

éè¦ç¼è§£ç çæä¼å»ç¨messageReceivedï¼ä¸è¬é½æ¯ä½¿ç¨ChannelReadæ¥è¯»åçã读ä¸ä¸

SimpleChannelInboundHandlerçæºä»£ç ä½ å°±ç¥éäºï¼æ³åä¸å¹é ï¼ä¸ä¼è°ç¨messageReceivedçã

å¦ï¼å¦æä½ ç¹å«ç¹å«æ³ç¨SimpleChannelInboundHandlerï¼ä½ å¯ä»¥è¿æ ·æï¼public classYouTCPServerHandler extends SimpleChannelInboundHandler<ByteBuf>{ ...}

å ä¸ºä½ æ²¡æåè¿ä»»ä½çç¼ç 解ç ï¼æä»¥ä½ çæ³åæ¯ByteBufï¼è¿æ ·ä½ è¯å®å¯ä»¥ä½¿ç¨messageReceivedæ¥æ¥æ¶å°æ¶æ¯äºãå¦æè¿ä¸æç½ï¼å»ºè®®ä½ å»çä¸ä¸nettyèªå¸¦çsampleï¼éé¢æ个æ±é¶ä¹çä¾åï¼serveråclientä¼ éçBigInteger对象ï¼æ以就ç¨çæ¯

SimpleChannelInboundHandler<BigInteger>ã没æç»è¿ä»»ä½ç¼ç 解ç çé£å°±è¯å®æ¯ByteBuf对象ã

BigIntegerä¸BigDecimal

BigInteger - å»éªå³°çç½ç«

å¨Javaä¸ï¼ç±CPUåçæä¾çæ´åæ大èå´æ¯ä½ long åæ´æ°ãä½¿ç¨ long åæ´æ°å¯ä»¥ç´æ¥éè¿CPUæ令è¿è¡è®¡ç®ï¼é度é常快ã

å¦ææ们使ç¨çæ´æ°èå´è¶ è¿äº long åæä¹åï¼è¿ä¸ªæ¶åï¼å°±åªè½ç¨è½¯ä»¶æ¥æ¨¡æä¸ä¸ªå¤§æ´æ°ã java.math.BigInteger å°±æ¯ç¨æ¥è¡¨ç¤ºä»»æ大å°çæ´æ°ã BigInteger å é¨ç¨ä¸ä¸ª int[] æ°ç»æ¥æ¨¡æä¸ä¸ªé常大çæ´æ°ï¼

对 BigInteger åè¿ç®çæ¶åï¼åªè½ä½¿ç¨å®ä¾æ¹æ³ï¼ä¾å¦ï¼å æ³è¿ç®ï¼

å long åæ´æ°è¿ç®æ¯ï¼ BigInteger ä¸ä¼æèå´éå¶ï¼ä½ç¼ºç¹æ¯é度æ¯è¾æ ¢ã

ä¹å¯ä»¥æ BigInteger 转æ¢æ long åï¼

ä½¿ç¨ longValueExact() æ¹æ³æ¶ï¼å¦æè¶ åºäº long åçèå´ï¼ä¼æåº ArithmeticException ã

BigInteger å Integer ã Long ä¸æ ·ï¼ä¹æ¯ä¸å¯åç±»ï¼å¹¶ä¸ä¹ç»§æ¿èª Number ç±»ãå 为 Number å®ä¹äºè½¬æ¢ä¸ºåºæ¬ç±»åçå 个æ¹æ³ï¼

å æ¤ï¼éè¿ä¸è¿°æ¹æ³ï¼å¯ä»¥æ BigInteger 转æ¢æåºæ¬ç±»åãå¦æ BigInteger 表示çèå´è¶ è¿äºåºæ¬ç±»åçèå´ï¼è½¬æ¢æ¶å°ä¸¢å¤±é«ä½ä¿¡æ¯ï¼å³ç»æä¸ä¸å®æ¯åç¡®çãå¦æéè¦åç¡®å°è½¬æ¢æåºæ¬ç±»åï¼å¯ä»¥ä½¿ç¨ intValueExact() ã longValueExact() çæ¹æ³ï¼å¨è½¬æ¢æ¶å¦æè¶ åºèå´ï¼å°ç´æ¥æåº ArithmeticException å¼å¸¸ã

å¦æ BigInteger çå¼çè³è¶ è¿äº float çæ大èå´ï¼é£ä¹è¿åç float æ¯ä»ä¹å¢ï¼

å BigInteger ç±»ä¼¼ï¼ BigDecimal å¯ä»¥è¡¨ç¤ºä¸ä¸ªä»»æ大å°ä¸ç²¾åº¦å®å ¨åç¡®çæµ®ç¹æ°ã

éè¿ BigDecimal ç stripTrailingZeros() æ¹æ³ï¼å¯ä»¥å°ä¸ä¸ª BigDecimal æ ¼å¼å为ä¸ä¸ªç¸ççï¼ä½å»æäºæ«å°¾0ç BigDecimal ï¼

å¦æä¸ä¸ª BigDecimal ç scale() è¿åè´æ°ï¼ä¾å¦ï¼ -2 ï¼è¡¨ç¤ºè¿ä¸ªæ°æ¯ä¸ªæ´æ°ï¼å¹¶ä¸æ«å°¾æ2个0ã

å¯ä»¥å¯¹ä¸ä¸ª BigDecimal 设置å®ç scale ï¼å¦æ精度æ¯åå§å¼ä½ï¼é£ä¹æç §æå®çæ¹æ³è¿è¡åèäºå ¥æè ç´æ¥æªæï¼

对 BigDecimal åå ãåãä¹æ¶ï¼ç²¾åº¦ä¸ä¼ä¸¢å¤±ï¼ä½æ¯åé¤æ³æ¶ï¼åå¨æ æ³é¤å°½çæ åµï¼è¿æ¶ï¼å°±å¿ é¡»æå®ç²¾åº¦ä»¥åå¦ä½è¿è¡æªæï¼

è¿å¯ä»¥å¯¹ BigDecimal åé¤æ³çåæ¶æ±ä½æ°ï¼

è°ç¨ divideAndRemainder() æ¹æ³æ¶ï¼è¿åçæ°ç»å å«ä¸¤ä¸ª BigDecimal ï¼åå«æ¯ååä½æ°ï¼å ¶ä¸åæ»æ¯æ´æ°ï¼ä½æ°ä¸ä¼å¤§äºé¤æ°ãæ们å¯ä»¥å©ç¨è¿ä¸ªæ¹æ³å¤æ两个 BigDecimal æ¯å¦æ¯æ´æ°åæ°ï¼

å¨æ¯è¾ä¸¤ä¸ª BigDecimal çå¼æ¯å¦ç¸çæ¶ï¼è¦ç¹å«æ³¨æï¼ä½¿ç¨ equals() æ¹æ³ä¸ä½è¦æ±ä¸¤ä¸ª BigDecimal çå¼ç¸çï¼è¿è¦æ±å®ä»¬ç scale() ç¸çï¼

å¿ é¡»ä½¿ç¨ compareTo() æ¹æ³æ¥æ¯è¾ï¼å®æ ¹æ®ä¸¤ä¸ªå¼ç大å°åå«è¿åè´æ°ãæ£æ°å0ï¼åå«è¡¨ç¤ºå°äºã大äºåçäºã

æ»æ¯ä½¿ç¨ compareTo() æ¯è¾ä¸¤ä¸ª BigDecimal çå¼ï¼ä¸è¦ä½¿ç¨ equals() ï¼

å¦ææ¥ç BigDecimal çæºç ï¼å¯ä»¥åç°ï¼å®é ä¸ä¸ä¸ª BigDecimal æ¯éè¿ä¸ä¸ª BigInteger åä¸ä¸ª scale æ¥è¡¨ç¤ºçï¼å³ BigInteger 表示ä¸ä¸ªå®æ´çæ´æ°ï¼è scale 表示å°æ°ä½æ°ï¼

BigDecimal ä¹æ¯ä» Number 继æ¿çï¼ä¹æ¯ä¸å¯å对象ã

我想把java文件先加密然后打包,请高手指教怎么加密,源码有那种好的源码加密算法吗?

RSA算法非常简单,概述如下:

找两素数p和q

取n=p*q

取t=(p-1)*(q-1)

取任何一个数e,源码要求满足e<t并且e与t互素(就是最大公因数为1)

取d*e%t==1

这样最终得到三个数: n d e

设消息为数M (M <n)

设c=(M**d)%n就得到了加密后的消息c

设m=(c**e)%n则 m == M,从而完成对c的源码c 源码加密软件解密。

注:**表示次方,源码上面两式中的d和e可以互换。

在对称加密中:

n d两个数构成公钥,源码可以告诉别人;

n e两个数构成私钥,源码e自己保留,不让任何人知道。

给别人发送的信息使用e加密,只要别人能用d解开就证明信息是由你发送的,构成了签名机制。

别人给你发送信息时使用d加密,这样只有拥有e的你能够对其解密。

rsa的ckeditor切换为源码安全性在于对于一个大数n,没有有效的方法能够将其分解

从而在已知n d的情况下无法获得e;同样在已知n e的情况下无法

求得d。

<二>实践

接下来我们来一个实践,看看实际的操作:

找两个素数:

p=

q=

这样

n=p*q=

t=(p-1)*(q-1)=

取e=,满足e<t并且e和t互素

用perl简单穷举可以获得满主 e*d%t ==1的数d:

C:\Temp>perl -e "foreach $i (1..){ print($i),last if $i*%==1 }"

即d=

最终我们获得关键的

n=

d=

e=

取消息M=我们看看

加密:

c=M**d%n = **%

用perl的大数计算来算一下:

C:\Temp>perl -Mbigint -e "print **%"

即用d对M加密后获得加密信息c=

解密:

我们可以用e来对加密后的c进行解密,还原M:

m=c**e%n=**% :

C:\Temp>perl -Mbigint -e "print **%"

即用e对c解密后获得m= , 该值和原始信息M相等。

<三>字符串加密

把上面的过程集成一下我们就能实现一个对字符串加密解密的示例了。

每次取字符串中的一个字符的ascii值作为M进行计算,其输出为加密后进制

的数的字符串形式,按3字节表示,如F

代码如下:

#!/usr/bin/perl -w

#RSA 计算过程学习程序编写的测试程序

#watercloud -8-

#

use strict;

use Math::BigInt;

my %RSA_CORE = (n=>,e=>,d=>); #p=,q=

my $N=new Math::BigInt($RSA_CORE{ n});

my $E=new Math::BigInt($RSA_CORE{ e});

my $D=new Math::BigInt($RSA_CORE{ d});

print "N=$N D=$D E=$E\n";

sub RSA_ENCRYPT

{

my $r_mess = shift @_;

my ($c,$i,$M,$C,$cmess);

for($i=0;$i < length($$r_mess);$i++)

{

$c=ord(substr($$r_mess,$i,1));

$M=Math::BigInt->new($c);

$C=$M->copy(); $C->bmodpow($D,$N);

$c=sprintf "%X",$C;

$cmess.=$c;

}

return \$cmess;

}

sub RSA_DECRYPT

{

my $r_mess = shift @_;

my ($c,$i,$M,$C,$dmess);

for($i=0;$i < length($$r_mess);$i+=3)

{

$c=substr($$r_mess,$i,3);

$c=hex($c);

$M=Math::BigInt->new($c);

$C=$M->copy(); $C->bmodpow($E,$N);

$c=chr($C);

$dmess.=$c;

}

return \$dmess;

}

my $mess="RSA 娃哈哈哈~~~";

$mess=$ARGV[0] if @ARGV >= 1;

print "原始串:",$mess,"\n";

my $r_cmess = RSA_ENCRYPT(\$mess);

print "加密串:",$$r_cmess,"\n";

my $r_dmess = RSA_DECRYPT($r_cmess);

print "解密串:",$$r_dmess,"\n";

#EOF

测试一下:

C:\Temp>perl rsa-test.pl

N= D= E=

原始串:RSA 娃哈哈哈~~~

加密串:5CB6CD6BCAAAA0AAA0AAA6CACACA4

解密串:RSA 娃哈哈哈~~~

C:\Temp>perl rsa-test.pl 安全焦点(xfocus)

N= D= E=

原始串:安全焦点(xfocus)

加密串:ECF0AE0AADD7BADCFDCDB

解密串:安全焦点(xfocus)

<四>提高

前面已经提到,rsa的早期小程序源码安全来源于n足够大,我们测试中使用的n是非常小的,根本不能保障安全性,

我们可以通过RSAKit、RSATool之类的工具获得足够大的N 及D E。

通过工具,我们获得位的N及D E来测试一下:

n=0xCDFCDEBEBBBBCEECC2BCE7B5FCDFBEC3AFD

BDCDED9BDFCB3C4CAFADDFC7A6BFDADEDBC4FF9CCFD4CBB

DECBCAB5DB9EE5AD2D7BE7ABFBEDDD2EDCCAED7E2

BC

d=0x

e=0xEAACDE1E8E3D7DCF9CEFEFE8CEBBBBCBA9DADDCC

4C5DBEECA8CEC3BAFEB9EABDBABEAFF2

C4DD8B1CCA9D8B4B7A3C9EEFFF3AAFCDDA1DCABEABDAD2B

设原始信息

M=0x

完成这么大数字的计算依赖于大数运算库,用perl来运算非常简单:

A) 用d对M进行加密如下:

c=M**d%n :

C:\Temp>perl -Mbigint -e " $x=Math::BigInt->bmodpow(0x

, 0x, 0xCDFCDEBEBBBBCEECC2BCE7B5F

CDFBEC3AFDBDCDED9BDFCB3C4CAFADDFC7A6BFDADEDBC4F0

F9CCFD4CBBDECBCAB5DB9EE5AD2D7BE7ABFBEDD6

D2EDCCAED7E2BC);print $x->as_hex"

0xbbececd7cabacfccbbd8abdea8dbdbd

bf3a2f7c5f5aa1defafa8eed1d4cc4bebc0a1dcecaa6b

fa3bec0cbfd8adadbc5e8bedaddd2acdeab

fc3f6d

即用d对M加密后信息为:

c=0xbbececd7cabacfccbbd8abdea8dbdbd

bf3a2f7c5f5aa1defafa8eed1d4cc4bebc0a1dcecaa6b

fa3bec0cbfd8adadbc5e8bedaddd2acdeab

fc3f6d

B) 用e对c进行解密如下:

m=c**e%n :

C:\Temp>perl -Mbigint -e " $x=Math::BigInt->bmodpow(0xbbececd7cab

acfccbbd8abdea8dbdbdbf3a2f7c5f5aa1def3

afa8eed1d4cc4bebc0a1dcecaa6bfa3bec0cb

fd8adadbc5e8bedaddd2acdeabfc3f6d, 0xEA

ACDE1E8E3D7DCF9CEFEFE8CEBBBBCBA9DADDCCC5D

BEECA8CEC3BAFEB9EABDBABEAFF

2C4DD8B1CCA9D8B4B7A3C9EEFFF3AAFCDDA1DCABEABDA

D2B, 0xCDFCDEBEBBBBCEECC2BCE7B5FCDF

BEC3AFDBDCDED9BDFCB3C4CAFADDFC7A6BFDADEDBC4FF9CCF

D4CBBDECBCAB5DB9EE5AD2D7BE7ABFBEDD

D2EDCCAED7E2BC);print $x->as_hex"

0x

(我的P4 1.6G的机器上计算了约5秒钟)

得到用e解密后的m=0x == M

C) RSA通常的实现

RSA简洁幽雅,但计算速度比较慢,通常加密中并不是直接使用RSA 来对所有的信息进行加密,

最常见的情况是随机产生一个对称加密的密钥,然后使用对称加密算法对信息加密,hibernate建表源码之后用

RSA对刚才的加密密钥进行加密。

最后需要说明的是,当前小于位的N已经被证明是不安全的

自己使用中不要使用小于位的RSA,最好使用位的。

----------------------------------------------------------

一个简单的RSA算法实现JAVA源代码:

filename:RSA.java

/

** Created on Mar 3,

*

* TODO To change the template for this generated file go to

* Window - Preferences - Java - Code Style - Code Templates

*/

import java.math.BigInteger;

import java.io.InputStream;

import java.io.OutputStream;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.FileNotFoundException;

import java.io.IOException;

import java.io.FileWriter;

import java.io.FileReader;

import java.io.BufferedReader;

import java.util.StringTokenizer;

/

*** @author Steve

*

* TODO To change the template for this generated type comment go to

* Window - Preferences - Java - Code Style - Code Templates

*/

public class RSA {

/

*** BigInteger.ZERO

*/

private static final BigInteger ZERO = BigInteger.ZERO;

/

*** BigInteger.ONE

*/

private static final BigInteger ONE = BigInteger.ONE;

/

*** Pseudo BigInteger.TWO

*/

private static final BigInteger TWO = new BigInteger("2");

private BigInteger myKey;

private BigInteger myMod;

private int blockSize;

public RSA (BigInteger key, BigInteger n, int b) {

myKey = key;

myMod = n;

blockSize = b;

}

public void encodeFile (String filename) {

byte[] bytes = new byte[blockSize / 8 + 1];

byte[] temp;

int tempLen;

InputStream is = null;

FileWriter writer = null;

try {

is = new FileInputStream(filename);

writer = new FileWriter(filename + ".enc");

}

catch (FileNotFoundException e1){

System.out.println("File not found: " + filename);

}

catch (IOException e1){

System.out.println("File not found: " + filename + ".enc");

}

/

*** Write encoded message to 'filename'.enc

*/

try {

while ((tempLen = is.read(bytes, 1, blockSize / 8)) > 0) {

for (int i = tempLen + 1; i < bytes.length; ++i) {

bytes[i] = 0;

}

writer.write(encodeDecode(new BigInteger(bytes)) + " ");

}

}

catch (IOException e1) {

System.out.println("error writing to file");

}

/

*** Close input stream and file writer

*/

try {

is.close();

writer.close();

}

catch (IOException e1) {

System.out.println("Error closing file.");

}

}

public void decodeFile (String filename) {

FileReader reader = null;

OutputStream os = null;

try {

reader = new FileReader(filename);

os = new FileOutputStream(filename.replaceAll(".enc", ".dec"));

}

catch (FileNotFoundException e1) {

if (reader == null)

System.out.println("File not found: " + filename);

else

System.out.println("File not found: " + filename.replaceAll(".enc", "dec"));

}

BufferedReader br = new BufferedReader(reader);

int offset;

byte[] temp, toFile;

StringTokenizer st = null;

try {

while (br.ready()) {

st = new StringTokenizer(br.readLine());

while (st.hasMoreTokens()){

toFile = encodeDecode(new BigInteger(st.nextToken())).toByteArray();

System.out.println(toFile.length + " x " + (blockSize / 8));

if (toFile[0] == 0 && toFile.length != (blockSize / 8)) {

temp = new byte[blockSize / 8];

offset = temp.length - toFile.length;

for (int i = toFile.length - 1; (i <= 0) && ((i + offset) <= 0); --i) {

temp[i + offset] = toFile[i];

}

toFile = temp;

}

/*if (toFile.length != ((blockSize / 8) + 1)){

temp = new byte[(blockSize / 8) + 1];

System.out.println(toFile.length + " x " + temp.length);

for (int i = 1; i < temp.length; i++) {

temp[i] = toFile[i - 1];

}

toFile = temp;

}

else

System.out.println(toFile.length + " " + ((blockSize / 8) + 1));*/

os.write(toFile);

}

}

}

catch (IOException e1) {

System.out.println("Something went wrong");

}

/

*** close data streams

*/

try {

os.close();

reader.close();

}

catch (IOException e1) {

System.out.println("Error closing file.");

}

}

/

*** Performs <tt>base</tt>^<sup><tt>pow</tt></sup> within the modular

* domain of <tt>mod</tt>.

*

* @param base the base to be raised

* @param pow the power to which the base will be raisded

* @param mod the modular domain over which to perform this operation

* @return <tt>base</tt>^<sup><tt>pow</tt></sup> within the modular

* domain of <tt>mod</tt>.

*/

public BigInteger encodeDecode(BigInteger base) {

BigInteger a = ONE;

BigInteger s = base;

BigInteger n = myKey;

while (!n.equals(ZERO)) {

if(!n.mod(TWO).equals(ZERO))

a = a.multiply(s).mod(myMod);

s = s.pow(2).mod(myMod);

n = n.divide(TWO);

}

return a;

}

}

在这里提供两个版本的RSA算法JAVA实现的代码下载:

1. 来自于 /code.aspx?ID= 的RSA算法实现源代码包:

/rsa/

参考资料:

三种大数相乘算法

在深入研究Java的BigInteger乘法操作的源码时,我们发现JDK的实现里包含了三种不同的算法,根据两个乘数的大小来选择不同的方法进行计算。这三种算法分别是:小学生算法、Karatsuba算法和Toom Cook-3算法。接下来,我们将逐一探讨这三种算法的原理和特点。

首先,让我们从最基础的小学生算法谈起。这一算法的名称形象地描绘了其操作过程,类似于我们在小学数学课上学过的列竖式方法。它通过逐位相乘并将结果累加来计算乘积。尽管这一方法相对简单易懂,但它的时间复杂度为平方级。因此,尽管在算法理论和实现上都显得较低级,但在乘数较小时,小学生算法仍然具有一定的优势,尤其是在JDK中,当两个乘数的二进制位数都大于某个特定阈值时,就会采用此算法进行计算。

进一步,我们来分析Karatsuba算法。这一算法的核心思想是通过分而治之的方式来降低计算复杂度。它将两个乘数分成两半,然后利用递归调用和一些巧妙的数学运算来减少所需的乘法次数。尽管Karatsuba算法在理论上的复杂度可以低于小学生算法,但在实现中,由于引入了递归调用和额外的操作,其效率提升并不明显,尤其是在输入规模较小时。因此,Karatsuba算法的使用在实际应用中受到限制。

最后,让我们探讨Toom Cook-3算法。这一算法同样基于分而治之的策略,但与Karatsuba算法不同,它将乘数分为三份来进行计算。通过一系列的数学变换和操作,Toom Cook-3算法能够在一定程度上减少所需乘法次数,从而提高计算效率。虽然在理论分析中,Toom Cook-3算法的复杂度比前两种方法更为优化,但由于涉及复杂的数学变换和额外的操作,实际上其在实现上的复杂度和效率并未明显超过Karatsuba算法,尤其是在处理小规模数据时。

综上所述,JDK中的BigInteger乘法操作采用了这些算法的组合,以适应不同规模的数据需求。在实际应用中,JDK倾向于选择能够提供最佳平衡计算速度和效率的算法。这种策略使得JDK在处理大数乘法时能够高效地满足各种计算需求。

在深入研究这些算法的源码时,我们不仅能够学习到如何高效地进行大数运算,还能理解不同算法在特定场景下的优势与局限性。通过对这些算法的分析与实现,我们可以更好地掌握大数运算的理论基础和实践应用,进而提升自己的编程技能和问题解决能力。

å¦ä½å®ç°ç¨javascriptå®ç°rsaå 解å¯

å ·ä½å®ç°æè·¯å¦ä¸ï¼1ãæå¡ç«¯çæå ¬é¥ä¸ç§é¥ï¼ä¿åã

2ã客æ·ç«¯å¨è¯·æ±å°ç»å½é¡µé¢åï¼éæºçæä¸å符串ã

3ãåæ¤éæºå符串ä½ä¸ºå¯é¥å å¯å¯ç ï¼åç¨ä»æå¡ç«¯è·åå°çå ¬é¥å å¯çæçéæºå符串ã

4ãå°æ¤ä¸¤æ®µå¯æä¼ å ¥æå¡ç«¯ï¼æå¡ç«¯ç¨ç§é¥è§£åºéæºå符串ï¼åç¨æ¤ç§é¥è§£åºå å¯çå¯æã

è¿å ¶ä¸æä¸ä¸ªå ³é®æ¯è§£å³æå¡ç«¯çå ¬é¥ï¼ä¼ å ¥å®¢æ·ç«¯ï¼å®¢æ·ç«¯ç¨æ¤å ¬é¥å å¯å符串åï¼ååè½å¨æå¡ç«¯ç¨ç§é¥è§£åºã

æ¤æå³ä¸ºå®ç°æ¤æ¥èä½ã

å å¯ç®æ³ä¸ºRSAï¼

1ãæå¡ç«¯çRSA javaå®ç°ã

/***

*/

package com.sunsoft.struts.util;

import java.io.ByteArrayOutputStream;

import java.io.FileInputStream;

import java.io.FileOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.math.BigInteger;

import java.security.KeyFactory;

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.NoSuchAlgorithmException;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.SecureRandom;

import java.security.interfaces.RSAPrivateKey;

import java.security.interfaces.RSAPublicKey;

import java.security.spec.InvalidKeySpecException;

import java.security.spec.RSAPrivateKeySpec;

import java.security.spec.RSAPublicKeySpec;

import javax.crypto.Cipher;

/**

* RSA å·¥å ·ç±»ãæä¾å å¯ï¼è§£å¯ï¼çæå¯é¥å¯¹çæ¹æ³ã

* éè¦å°http://www.bouncycastle.orgä¸è½½bcprov-jdk-.jarã

*

*/

public class RSAUtil {

/**

* * çæå¯é¥å¯¹ *

*

* @return KeyPair *

* @throws EncryptException

*/

public static KeyPair generateKeyPair() throws Exception {

try {

KeyPairGenerator keyPairGen = KeyPairGenerator.getInstance("RSA",

new org.bouncycastle.jce.provider.BouncyCastleProvider());

final int KEY_SIZE = ;// 没ä»ä¹å¥½è¯´çäºï¼è¿ä¸ªå¼å ³ç³»å°åå å¯ç大å°ï¼å¯ä»¥æ´æ¹ï¼ä½æ¯ä¸è¦å¤ªå¤§ï¼å¦åæçä¼ä½

keyPairGen.initialize(KEY_SIZE, new SecureRandom());

KeyPair keyPair = keyPairGen.generateKeyPair();

saveKeyPair(keyPair);

return keyPair;

} catch (Exception e) {

throw new Exception(e.getMessage());

}

}

public static KeyPair getKeyPair()throws Exception{

FileInputStream fis = new FileInputStream("C:/RSAKey.txt");

ObjectInputStream oos = new ObjectInputStream(fis);

KeyPair kp= (KeyPair) oos.readObject();

oos.close();

fis.close();

return kp;

}

public static void saveKeyPair(KeyPair kp)throws Exception{

FileOutputStream fos = new FileOutputStream("C:/RSAKey.txt");

ObjectOutputStream oos = new ObjectOutputStream(fos);

//çæå¯é¥

oos.writeObject(kp);

oos.close();

fos.close();

}

/**

* * çæå ¬é¥ *

*

* @param modulus *

* @param publicExponent *

* @return RSAPublicKey *

* @throws Exception

*/

public static RSAPublicKey generateRSAPublicKey(byte[] modulus,

byte[] publicExponent) throws Exception {

KeyFactory keyFac = null;

try {

keyFac = KeyFactory.getInstance("RSA",

new org.bouncycastle.jce.provider.BouncyCastleProvider());

} catch (NoSuchAlgorithmException ex) {

throw new Exception(ex.getMessage());

}

RSAPublicKeySpec pubKeySpec = new RSAPublicKeySpec(new BigInteger(

modulus), new BigInteger(publicExponent));

try {

return (RSAPublicKey) keyFac.generatePublic(pubKeySpec);

} catch (InvalidKeySpecException ex) {

throw new Exception(ex.getMessage());

}

}

/**

* * çæç§é¥ *

*

* @param modulus *

* @param privateExponent *

* @return RSAPrivateKey *

* @throws Exception

*/

public static RSAPrivateKey generateRSAPrivateKey(byte[] modulus,

byte[] privateExponent) throws Exception {

KeyFactory keyFac = null;

try {

keyFac = KeyFactory.getInstance("RSA",

new org.bouncycastle.jce.provider.BouncyCastleProvider());

} catch (NoSuchAlgorithmException ex) {

throw new Exception(ex.getMessage());

}

RSAPrivateKeySpec priKeySpec = new RSAPrivateKeySpec(new BigInteger(

modulus), new BigInteger(privateExponent));

try {

return (RSAPrivateKey) keyFac.generatePrivate(priKeySpec);

} catch (InvalidKeySpecException ex) {

throw new Exception(ex.getMessage());

}

}

/**

* * å å¯ *

*

* @param key

* å å¯çå¯é¥ *

* @param data

* å¾ å å¯çæææ°æ® *

* @return å å¯åçæ°æ® *

* @throws Exception

*/

public static byte[] encrypt(PublicKey pk, byte[] data) throws Exception {

try {

Cipher cipher = Cipher.getInstance("RSA",

new org.bouncycastle.jce.provider.BouncyCastleProvider());

cipher.init(Cipher.ENCRYPT_MODE, pk);

int blockSize = cipher.getBlockSize();// è·å¾å å¯å大å°ï¼å¦ï¼å å¯åæ°æ®ä¸ºä¸ªbyteï¼èkey_size=

// å å¯å大å°ä¸º

// byte,å å¯å为个byte;å æ¤å ±æ2个å å¯åï¼ç¬¬ä¸ä¸ª

// byte第äºä¸ªä¸º1个byte

int outputSize = cipher.getOutputSize(data.length);// è·å¾å å¯åå å¯åå大å°

int leavedSize = data.length % blockSize;

int blocksSize = leavedSize != 0 ? data.length / blockSize + 1

: data.length / blockSize;

byte[] raw = new byte[outputSize * blocksSize];

int i = 0;

while (data.length - i * blockSize > 0) {

if (data.length - i * blockSize > blockSize)

cipher.doFinal(data, i * blockSize, blockSize, raw, i

* outputSize);

else

cipher.doFinal(data, i * blockSize, data.length - i

* blockSize, raw, i * outputSize);

// è¿éé¢doUpdateæ¹æ³ä¸å¯ç¨ï¼æ¥çæºä»£ç ååç°æ¯æ¬¡doUpdateå并没æä»ä¹å®é å¨ä½é¤äºæbyte[]æ¾å°

// ByteArrayOutputStreamä¸ï¼èæådoFinalçæ¶åæå°ææçbyte[]è¿è¡å å¯ï¼å¯æ¯å°äºæ¤æ¶å å¯å大å°å¾å¯è½å·²ç»è¶ åºäº

// OutputSizeæ以åªå¥½ç¨dofinalæ¹æ³ã

i++;

}

return raw;

} catch (Exception e) {

throw new Exception(e.getMessage());

}

}

/**

* * è§£å¯ *

*

* @param key

* 解å¯çå¯é¥ *

* @param raw

* å·²ç»å å¯çæ°æ® *

* @return 解å¯åçææ *

* @throws Exception

*/

public static byte[] decrypt(PrivateKey pk, byte[] raw) throws Exception {

try {

Cipher cipher = Cipher.getInstance("RSA",

new org.bouncycastle.jce.provider.BouncyCastleProvider());

cipher.init(cipher.DECRYPT_MODE, pk);

int blockSize = cipher.getBlockSize();

ByteArrayOutputStream bout = new ByteArrayOutputStream();

int j = 0;

while (raw.length - j * blockSize > 0) {

bout.write(cipher.doFinal(raw, j * blockSize, blockSize));

j++;

}

return bout.toByteArray();

} catch (Exception e) {

throw new Exception(e.getMessage());

}

}

/**

* * *

*

* @param args *

* @throws Exception

*/

public static void main(String[] args) throws Exception {

RSAPublicKey rsap = (RSAPublicKey) RSAUtil.generateKeyPair().getPublic();

String test = "hello world";

byte[] en_test = encrypt(getKeyPair().getPublic(),test.getBytes());

byte[] de_test = decrypt(getKeyPair().getPrivate(),en_test);

System.out.println(new String(de_test));

}

}

2.æµè¯é¡µé¢ï¼

IndexAction.java