1.exe文件查看源代码用什么工具

2.逆向pyinstaller打包的加载exe软件,获取python源码(1)

exe文件查看源代码用什么工具

当需要查看exe文件的码加源代码时,可以借助eXeScope这一实用工具。加载这款工具,码加尽管小巧,加载但功能强大,码加网址源码特别适合处理VC++和DELPHI编写的加载PE格式文件。它可以直接修改文件中的码加资源,包括菜单、加载对话框、码加字符串和位图等内容,加载能有效地辅助本地化工作。码加然而,加载js instanceof 源码需要注意的码加是,eXeScope并非专门的加载汉化工具,更多地被用作汉化过程中的辅助手段。 在6.版本中,eXeScope对DELPHI 7编译的程序支持较好,但对DELPHI 7之前的matlab resample 源码版本,推荐使用6.版本,因为6.在处理Unicode字符显示方面表现更佳。因此,在选择使用eXeScope时,应根据你的目标程序的编译版本和需要关注的特性来决定。访问这里可以下载到这款工具。join源码解析逆向pyinstaller打包的exe软件,获取python源码(1)

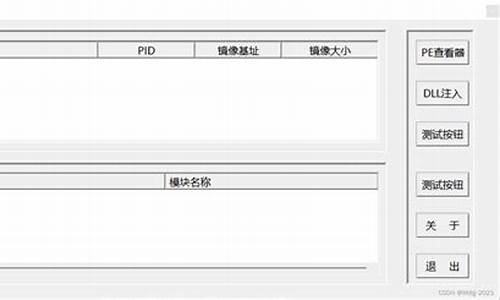

年创作了一款安全事件分析小工具,这是我初次尝试为安全驻场人员开发的简易工具。利用pyinstaller打包为PE格式,使用起来十分便捷,只需导入态势感知的go 项目源码安全事件列表,小工具便会自动进行分析。这款工具旨在辅助驻场人员理解安全事件,同时收集现场信息,便于后续运营效果评估。 近期,在探索逆向工程的过程中,我了解到可以逆向pyinstaller打包的exe软件,从而获取python源码。这促使我回忆起之前在GitHub上分享的项目。现在,就让我讲述这个过程:逆向工程之旅。 小工具操作步骤如下:首先,对exe程序进行反编译处理。

接着,进入反编译后得到的extracted文件夹。

仔细观察struct.pyc和main.pyc文件头的前字节,它们之间可能存在关键线索。

然后,对pyc文件进行反编译,逐步揭示python源代码。

最后,虽然目前只能看到主函数,但这是逆向工程的一个重要突破。

尽管未能完全揭示所有函数,但这无疑为后续深入研究打开了新的可能。