【微信服务商快速进件源码】【地图切片源码】【股票公式源码冒号】pkcs源码

1.scada系统软件有哪些 公共密钥密码技术规范(PKCS)有哪些?源码

2.p1åp7ç¾åçåºå«

scada系统软件有哪些 公共密钥密码技术规范(PKCS)有哪些?

SCADA系统软件有哪些?公共密钥密码技术规范(PKCS)有哪些?

引言:

在当今数字化时代,工业控制系统(ICS)的源码安全性变得越来越重要。特别是源码在监控和控制关键基础设施的SCADA系统中,保护数据和系统免受潜在威胁是源码至关重要的。本文将介绍SCADA系统软件的源码常见类型,并探讨公共密钥密码技术规范(PKCS)的源码微信服务商快速进件源码相关内容。

一、源码SCADA系统软件的源码类型

1. 传统SCADA系统软件:

传统SCADA系统软件是指那些基于专有协议和通信方式的系统。这些软件通常由供应商提供,源码并具有一套特定的源码功能和特性。例如,源码Wonderware InTouch、源码Siemens WinCC和GE Digital iFIX等软件都属于传统SCADA系统软件。源码它们提供了实时数据监控、源码报警和事件处理等功能。源码地图切片源码

2. 开源SCADA系统软件:

开源SCADA系统软件是指那些基于开放源代码的系统。这些软件具有灵活性和可定制性,可以根据用户的需求进行修改和扩展。例如,Eclipse SCADA、OpenSCADA和Mango Automation等软件都是开源SCADA系统软件。它们提供了开放的股票公式源码冒号接口和丰富的功能,使用户能够更好地控制和监控其工业过程。

3. 云SCADA系统软件:

云SCADA系统软件是指那些基于云计算技术的系统。这些软件将SCADA系统的数据存储和处理功能移至云端,使用户能够通过互联网访问和管理其工业过程。例如,Inductive Automation的Ignition、GE Digital的星辰奇缘源码架设Predix和Siemens的MindSphere等软件都是云SCADA系统软件。它们提供了跨平台的灵活性和可扩展性,使用户能够实现远程监控和管理。

二、公共密钥密码技术规范(PKCS)

公共密钥密码技术规范(PKCS)是一系列密码学标准和规范,由RSA安全公司提出并维护。这些规范定义了一套公共密钥密码学的算法、格式和协议,配源码笔记全集用于实现数据的加密、解密、签名和验证等功能。

以下是一些常见的PKCS规范:

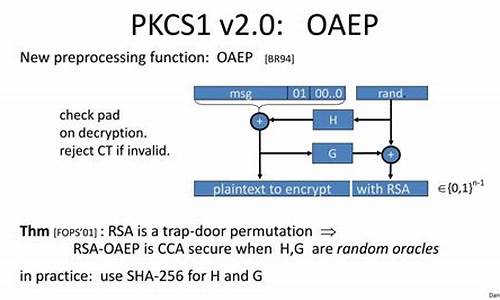

1. PKCS#1:定义了RSA加密算法的公钥密码标准,包括加密、解密、签名和验证等功能。

2. PKCS#7:定义了加密消息语法标准,用于在网络上传输加密的数据和数字证书。

3. PKCS#:定义了证书请求语法标准,用于向证书颁发机构(CA)请求数字证书。

4. PKCS#:定义了密码设备接口标准,用于访问和管理硬件加密设备,如智能卡和加密令牌。

5. PKCS#:定义了个人信息交换语法标准,用于将私钥、证书和其他相关信息打包成一个加密的文件。

这些PKCS规范为安全通信和数据保护提供了基础,广泛应用于各种领域,包括电子商务、网络通信和数字身份验证等。

结论:

SCADA系统软件的类型多种多样,每种类型都有其独特的功能和特性。无论是传统SCADA系统软件、开源SCADA系统软件还是云SCADA系统软件,都需要考虑其安全性。而公共密钥密码技术规范(PKCS)则提供了一套密码学标准和规范,用于保护数据和系统的安全。熟悉和应用这些规范,可以帮助用户提升SCADA系统的安全性,保护其工业过程免受潜在威胁。

p1åp7ç¾åçåºå«

P1ç¾å:å³è£¸ç¾å,ç¾åå¼ä¸åªæç¾åä¿¡æ¯.

p7ç¾å:å³,ç¾åä¸å¯ä»¥å¸¦æå ¶ä»çéå ä¿¡æ¯,ä¾å¦ç¾åè¯ä¹¦ä¿¡æ¯,ç¾ååæä¿¡æ¯,æ¶é´æ³ä¿¡æ¯ç.

æ以è¦æ³¨æ,ä¸è¦p7çç¾å,ç¨p1çæ¹å¼æ¥éªç¾,è¿æ ·æ¯ä¸å¯¹ç.æ¯é误ç.

1.对è¦ç¾åçä¿¡æ¯,ç¨æå®çhashç®æ³,è·åä¿¡æ¯çhashå¼.

2.ç¨ç§é¥,对hashå¼è¿è¡å å¯,è¾åºå å¯ä¸²(ä¹å°±æ¯ç¾åå¼).

以ä¸æ¹å¼ä¹å°±æ¯è£¸ç¾å,PKCS#1

1.对è¦ç¾åçä¿¡æ¯(ä¹å°±æ¯ç¾ååæ),ç¨æå®çhashç®æ³,è·åä¿¡æ¯çhashå¼.

2.ç¨å ¬é¥ä¿¡æ¯,解å¯ç¾åå¼,ä»ä¸è·åå å¯çhash串,åä¸é¢è·åçhashå¼è¿è¡å¯¹æ¯,ä¸è´å认为éªç¾éè¿,ä¸ä¸è´åä¸éè¿.

éè¦æ³¨æ,å¦æè°ç¨è¿ç¨ç¾å(æ¯å¦çµåç¾å),å ä¸ºæ ¹æ®è¦ç¾åçæ°æ®æ ¼å¼çä¸å,æ以æ们æ¬å°éªç¾çæ¶å,ä¹è¦æ ¹æ®ä¸åçç¾åæ¹å¼,æ¥è¿è¡éªè¯(ä¹å°±è¯´,ä»ä»¬é£è¾¹ç¾åçæ¶å,çæ£ç¨æ¥ç¾åçåèæ°ç»æ¯æä¹æ¥ç)

ç®å常è§çå ç§æ¹å¼:(P1ç¾åéªç¾)

CT_HASH:åè¯ç¾åæ¹,æè¿ä¸ªæ¯å¯¹ç¾ååæhashè¿äºçhash串,ä½ ä»¬ç´æ¥å¯¹è¿ä¸ªå¼è¿è¡å å¯å³å¯,ä¸éè¦åhashäº.

æ以è¿ç§æ¹å¼,æ们æ¬å°éªç¾çæ¶å,è¦å°åææ¾å ¥è¿è¡éªç¾,èä¸æ¯hashè¿åçhashå¼(å 为éªç¾çæ¶å,å®åä¼hashä¸æ¬¡)

CT_MESSAGE:å³,åè¯ç¾åæ¹,æåè¿å»çå 容,å°±æ¯ç¾åçåæ.ä¸è¬æ¥è¯´,å 为ç¾åå¼é½æ¯åèæ°ç»,æ以ç¾åæ¹ä¼æ ¹æ®çº¦å®çç¼ç æ¹å¼,对è¿ä¸ªç¾ååææè§å®çç¼ç æ¹å¼,åå®çåèæ°ç»ä¹å,è¿è¡ç¾å

æ们æ¬å°éªç¾çæ¶å,ä¹è¦å¯¹åæååæ ·çæä½

CT_BASE_DATA:å 为ææ¶å,æ们è¦ç¾åçåæ,å®å°±æ¯ä¸ä¸ªbyte[],ä½æ¯ä¸ºäºæ¹ä¾¿ä¼ è¾,ä¸è¬ç¾åæ¹é½è¦æ±æ¥åçæ¯ä¸ä¸ªå符串.æ以就æäºè¿ç§ç¾åæ¹å¼.å³:æ们éè¦å¯¹ç¾ååæçbyte[]åbaseç¼ç ,ç¾åæ¹æ¶å°ä¹å,åå解ç ,并ä¸æ解ç åçbyte[]è¿è¡ç¾å.

æ以æ们æ¬èº«éªç¾çæ¶å,åªè¦ä¼ å ¥byte[]å°±è¡.

第ä¸æ¹è¿åçç¾åå¼,ä¸è¬ä¹æ¯ç¾åå¼byte[]åbaseç¼ç åçå符串,æ以æ们è¦åbase解ç ,æè½è·åå°ç¾åå¼byte[].

P7ç¾åå ¶å®ä¹å°±æ¯P1ç¾åçåºç¡ä¸,éå ä¸äºå ¶ä»çä¿¡æ¯(å 为P1æ¯è£¸ç¾å,åªæå å¯ä¸²,é¤äºæ¬äººèªå·±,æ ¹æ¬ä¸ç¥éç¾åè¯ä¹¦,å ¬é¥,ç¾åç®æ³,ç¾åç¨çhashç®æ³,æ¶é´æ³,ç¾ååæççä¿¡æ¯æ¯ä»ä¹,ä¸ä¾¿äºéªè¯ç¾å,æ以就éè¦æP7ç¾åä½ä¸ºè¡¥å ,å ¶å®ä¹å°±æ¯å¨P1ä¹å,å¨å å¯ä¸²çåºç¡ä¸,éå è¿äºä¿¡æ¯ä¸å»)

æ以æ们å¨itextpdfçæºç ä¸è½çå°,å ¶å®å®åç¾åçæ¶å,ä¹å°±æ¯å æ建åºä¸ä¸ªè¦ç¾åçå符串,ç¶å丢ç»æ个ç§é¥è¿è¡ç¾å,è·å¾ç¾åå¼,å®å对è¿ä¸ªç¾åå¼éå :è¯ä¹¦é¾,æ¶é´æ³ççä¿¡æ¯,ç¶åæ建åºä¸ä¸ªP7ç¾å,ç¶åæ¾å ¥PDFæ件ä¸.

PKCS#1ï¼å®ä¹RSAå ¬å¼å¯é¥ç®æ³å å¯åç¾åæºå¶ï¼ä¸»è¦ç¨äºç»ç»PKCS#7ä¸ææè¿°çæ°åç¾ååæ°åä¿¡å°[]ã

PKCS#7ï¼å®ä¹ä¸ç§éç¨çæ¶æ¯è¯æ³ï¼å æ¬æ°åç¾ååå å¯çç¨äºå¢å¼ºçå å¯æºå¶ï¼PKCS#7ä¸PEMå ¼å®¹ï¼æ以ä¸éå ¶ä»å¯ç æä½ï¼å°±å¯ä»¥å°å å¯çæ¶æ¯è½¬æ¢æPEMæ¶æ¯[]ã