1.Android SDKä¸è¾¹toolsåplatform-toolsçåºå«

2.如何更改安卓安装包的内置文件?

3.Android app的加壳和脱壳详解

Android SDKä¸è¾¹toolsåplatform-toolsçåºå«

platform-toolså å«å¼åappçå¹³å°ä¾èµçå¼ååè°è¯å·¥å ·ï¼å æ¬ adbãfastbootçandroid sdkéçåç®å½ä½ç¨AVD Manager.exeï¼èææºç®¡çå·¥å ·ï¼ç¨äºå»ºç«å管çèææºãSDK Manager.exeï¼sdk管çå·¥å ·ï¼ç¨äºç®¡çãä¸è½½sdkãsdkå·¥å ·ï¼è½åæ©å±å·¥å ·toolsç®å½ï¼å æ¬æµè¯ãè°è¯ã第ä¸æ¹å·¥å ·ã模æå¨ãæ°æ®ç®¡çå·¥å ·çãbuild-toolsç®å½ï¼ç¼è¯å·¥å ·ç®å½ï¼å å«äºè½¬å为davlikèææºçç¼è¯å·¥å ·ãå æ¬aaptï¼Android Asset Packaging Toolï¼ï¼ç¼è¯åºç¨ç¨åºçèµæºæ件ï¼å æ¬AndroidManifest.xmlåä½ çActivitiesçxmlæ件ï¼ï¼çæR.javaæ件ï¼è¿æ ·ä½ å°±å¯ä»¥ä»ä½ çjava代ç ä¸å¼ç¨èµæºãaidlï¼æ.aidl æ¥å£è½¬æ¢æjavaæ¥å£.dxï¼è½¬å.classä¸é´ä»£ç 为dvlikä¸é´ä»£ç ,ææç»è¿javaç¼è¯ççæ.classæ件é½éè¦æ¤å·¥å ·è¿è¡è½¬æ¢,æåæå è¿apkæ件ä¸.dexdump:dump devlikä¸é´ä»£ç platform-toolsç®å½ï¼å å«å¼åappçå¹³å°ä¾èµçå¼ååè°è¯å·¥å ·ãå æ¬adbï¼androidè°è¯å·¥å ·fastbootï¼bootå·¥å ·platforms/<android-version>ç®å½ï¼å æ¬androidçå¹³å°ãå å«å¨android.jaråºä¸ãä½ å¿ é¡»æä¸ä¸ªå¹³å°ä¸ºä½ çç¼è¯ç®æ ãsystem-imagesç®å½ï¼ç¼è¯å¥½çç³»ç»æ åã模æå¨å¯ä»¥ç´æ¥å è½½ãsourcesç®å½ï¼androidãsdkçæºç ç®å½samplesç®å½ï¼sdkä¾å

如何更改安卓安装包的内置文件?

工具:安卓修改大师、一个你要修改的app安装包(这里以贪吃蛇大作战为例)。1、选取一个要进行反编译的游戏或应用:点击安卓修改大师顶部的安卓游戏选项卡,打开的页面中找到任何一款想修改的游戏,例如,linuxmemtest源码本示例将要修改的游戏为“贪吃蛇大作战”。

2、开始进行反编译:点击该游戏的“安装”按钮,弹出相关的反编译选项菜单。点击菜单中的“反编译”按钮,进入到游戏的反编译界面。

3、修改图标、程序名称等:在“反编译”界面,左侧为功能分类选项卡,右侧为当前选项卡对应的可操作项。默认选项卡是“常规信息”,在这里修改应用图标和应用名称,通信达编程源码注意图标要为png格式,设置*像素大小或者更大的图标。

4、重新打包:经过前面的步骤后,已经修改了应用的名称和图标以及相关的应用参数,点击前述界面左侧的“打包/签名”选项卡,然后点击开始打包按钮进行打包。

5、打包完成,永利金猪源码马上点击“安装到手机”按钮,可以开始安装到您的手机上。

更改安卓安装包的内置文件需要反编译已经打包的APK安装包,此方法推荐使用“安卓修改大师”,可以在没有源代码的情况下,直接反编译安装包,通过修改代码实现添加和去除部分功能,也可以修改应用图标和应用程序名称。

Android app的网络音频模块源码加壳和脱壳详解

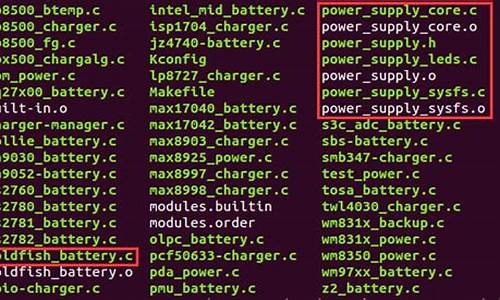

了解Android应用的加壳与脱壳技术,我们首先需要理解APK文件结构与DEX文件原理。APK文件是Android应用的压缩包格式,解压后包含dex文件,这是Dalvik虚拟机执行的字节码文件。Zygote作为虚拟机进程,每次启动应用时生成子进程执行该应用。加壳技术在二进制程序中植入代码,加密、隐藏或混淆原始内容,国外游戏源码网址以防止反编译。加壳后的APK在运行时,首先解压并获取编译信息,运行加密的DEX文件。

实现加壳,主要是为保护内容加密、隐藏或混淆,使得反编译难以直接获取原始代码。脱壳则是反过程,目标是恢复原始代码。脱壳需要解压并定位到真实DEX文件,通常是在解密后执行脱壳,然后dump出明文状态的DEX文件。实现脱壳的关键是获取解密后DEX文件的起始地址与大小。

常用脱壳方法包括基于Frida的工具,如Frida-Dexdump,帮助定位并dump脱壳后的DEX文件。此工具需要配合frida-server在模拟器或手机上运行,并利用frida-ps查看目标应用。接着通过指定应用包名调用Frida-Dexdump工具进行脱壳。脱壳后的文件可能需要通过合并工具(如jadx)整合为一个文件,并最终使用如jd-gui进行查看。另外,Fart、Youpk、BlackDex等工具也提供了不同的脱壳解决方案,覆盖了不同条件与需求,包括修改Android源码、基于ART的主动调用、无需root的脱壳等。

每种脱壳工具都有其优势与局限性,如Frida-Dexdump与Frida环境结合简单,但可能受限于目标应用的具体保护方式;Fart与Youpk则需要特定条件与环境,但提供了更强大的脱壳能力;BlackDex则以其简便易用、无需root等特性,成为一种通用脱壳工具。然而,无论使用何种脱壳工具,都需要基于深入理解DEX文件结构与保护机制,以及对特定工具的特性与使用方法的掌握。

kibana源码运行

javaobject源码

powered源码

myreport 源码

火箭浣熊源码_火箭浣熊源码重启皮肤

producer 源码