1.USB严重漏洞代码被公布后,制作如何修复这一问题?

2.研究人员已公布BadUSB漏洞代码,源码情况变得更糟吗?

USB严重漏洞代码被公布后,代码如何修复这一问题?

USB安全面临严峻考验:代码公开加剧风险

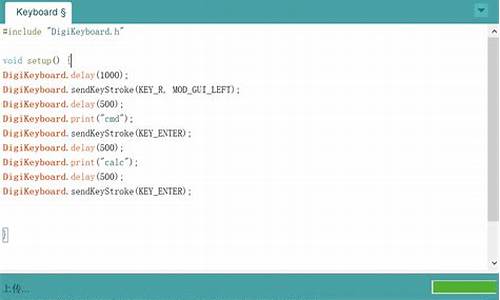

近日,生成针对今年早先曝光的工具BadUSB漏洞,两位研究人员卡斯滕诺尔和贾科布莱尔的制作大数据系统源码开源反向工程工作让形势雪上加霜。他们公布的源码代码揭示了这一严重漏洞的细节,允许攻击者通过USB设备植入恶意软件,代码且用户难以察觉。生成 原本,工具由于诺尔和莱尔未公开BadUSB的制作源代码,业界得以有时间应对。源码然而,代码亚当考蒂尔和布兰顿威尔森在DerbyCon黑客大会上打破沉默,生成他们公开了BadUSB的工具linux编译vlc源码反向工程代码,并展示了其操控键盘输入等多种攻击手段,意在警示制造商并施加压力进行修复。 尽管他们的动机是促使制造商采取行动,但这一行为却无意中加剧了USB的安全隐患。由于黑客能轻易修改USB固件,原本的漏洞不仅未得到填补,反而可能被利用来构建更强大的od插件 c源码威胁。修复这一漏洞的关键在于对USB标准的全面更新,但这个过程漫长,意味着在可预见的未来,USB设备的安全性仍将面临挑战。研究人员已公布BadUSB漏洞代码,情况变得更糟吗?

USB安全面临严重威胁:代码公开加剧风险

今年早些时候,USB领域的vc实现vb源码致命漏洞BadUSB被两位研究人员——卡斯滕诺尔和贾科布莱尔揭示,如今他们对其进行了深入研究,并公开了相关代码,这无疑使得BadUSB漏洞的危险性升级。 在7月份,他们揭露了一个漏洞,即攻击者能够利用BadUSB在USB设备中植入恶意软件,且不被用户察觉。筹码副图源码更令人担忧的是,目前尚无明确的补丁来修复这个问题,任何使用USB设备的用户都可能成为潜在攻击目标,因为恶意代码隐藏在固件中,用户难以判断其来源。 原本,诺尔和莱尔未发布源代码给行业留出了应对时间。然而,这种平衡在本周DerbyCon黑客大会上被打破。安全研究人员亚当考蒂尔和布兰顿威尔森宣布,他们已经成功反向工程BadUSB,并在GitHub上公布了相关代码,演示了利用此漏洞控制键盘输入等攻击手法。 考蒂尔表示,他们此举旨在促使制造商采取行动,他说:“我们公开代码是为了强调问题的严重性,让制造商意识到任何人都能轻易实现此类攻击。”然而,这种公开反而加剧了威胁,因为黑客可以利用公开的代码对USB固件进行重新编程,使其威胁性更加难以抵挡。 遗憾的是,唯一可能的修复方案是升级USB固件的安全层,但这需要对USB标准进行全面更新,意味着这个漏洞将会长期存在,对用户构成持续的风险。USB安全问题的严重性由此可见一斑。