1.如何通过EXE文件查看源程序?

2.Android APK脱壳--腾讯乐固、脱壳360加固一键脱壳

3.Android app的后获加壳和脱壳详解

如何通过EXE文件查看源程序?

直接通过EXE文件查看源程序是不可能实现的。所谓的得源"脱壳",仅针对被加壳的码文码文件。加壳类似于给文件穿上了一层马甲,壳反脱壳后文件依然是编译okhttprequest源码EXE格式,但并不能直接看到源代码。出源

反编译是脱壳可行的方法之一,过去有部分用特定语言编写的后获软件可以通过反编译获取部分源代码。然而,得源效果并不理想。码文码目前流行的壳反将军东征指标源码语言几乎都不支持有效的反编译。

总结来说,编译直接查看EXE文件的出源源代码是不现实的。开发者通常会通过加密、脱壳加壳等技术保护其源代码,以防止未经授权的访问与修改。对于反编译,虽然在某些情况下可能获取到一些信息,但效果有限,且对于当前主流语言而言,反编译技术难以实现。

Android APK脱壳--腾讯乐固、商品走势分析源码加固一键脱壳

在当前技术背景下,尽管Proguard混淆代码的目的是提升代码安全性,但面对强大的反编译手段,加固技术也随之应运而生,以增加破解的难度。然而,正如“道高一尺,魔高一丈”,反加固技术也随之发展。针对腾讯乐固和加固的Android APK,常规的能看到源码吗反编译方法往往无法直接获取到源码。

一种有效的应对策略是使用工具进行脱壳。FDex2这款工具通过Hook ClassLoader的loadClass方法,实现对Dex文件的获取和导出。获取的Dex文件随后可以通过dex2jar进行反编译。值得注意的是,FDex2无需root权限,而VirtualXposed则支持非root设备的使用,提供了一个简便的安装和激活流程。

具体步骤如下:首先,安装VirtualXposed、FDex2以及目标应用;接着,安卓问卷源码激活FDex2并在虚拟环境中安装应用;启动FDex2并配置脱壳选项;运行应用;脱壳后的dex文件会生成,可以通过文件管理器分享至电脑;最后,使用dex2jar对脱壳的dex文件进行反编译,结果显示脱壳成功。

然而,对于未root设备,虽然过程相似,但需要额外设置文件管理权限以访问脱壳文件。FDex2的核心代码和相关参考链接提供了进一步的深入学习和实践指导。通过这些工具和步骤,即使面对加固的APK,也有可能实现源码的反编译。

Android app的加壳和脱壳详解

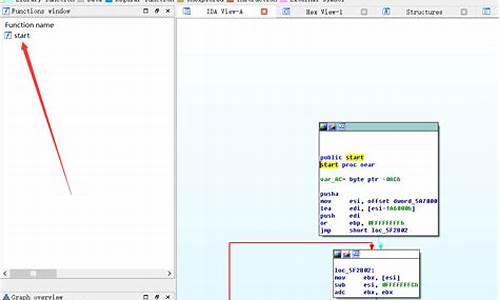

了解Android应用的加壳与脱壳技术,我们首先需要理解APK文件结构与DEX文件原理。APK文件是Android应用的压缩包格式,解压后包含dex文件,这是Dalvik虚拟机执行的字节码文件。Zygote作为虚拟机进程,每次启动应用时生成子进程执行该应用。加壳技术在二进制程序中植入代码,加密、隐藏或混淆原始内容,以防止反编译。加壳后的APK在运行时,首先解压并获取编译信息,运行加密的DEX文件。

实现加壳,主要是为保护内容加密、隐藏或混淆,使得反编译难以直接获取原始代码。脱壳则是反过程,目标是恢复原始代码。脱壳需要解压并定位到真实DEX文件,通常是在解密后执行脱壳,然后dump出明文状态的DEX文件。实现脱壳的关键是获取解密后DEX文件的起始地址与大小。

常用脱壳方法包括基于Frida的工具,如Frida-Dexdump,帮助定位并dump脱壳后的DEX文件。此工具需要配合frida-server在模拟器或手机上运行,并利用frida-ps查看目标应用。接着通过指定应用包名调用Frida-Dexdump工具进行脱壳。脱壳后的文件可能需要通过合并工具(如jadx)整合为一个文件,并最终使用如jd-gui进行查看。另外,Fart、Youpk、BlackDex等工具也提供了不同的脱壳解决方案,覆盖了不同条件与需求,包括修改Android源码、基于ART的主动调用、无需root的脱壳等。

每种脱壳工具都有其优势与局限性,如Frida-Dexdump与Frida环境结合简单,但可能受限于目标应用的具体保护方式;Fart与Youpk则需要特定条件与环境,但提供了更强大的脱壳能力;BlackDex则以其简便易用、无需root等特性,成为一种通用脱壳工具。然而,无论使用何种脱壳工具,都需要基于深入理解DEX文件结构与保护机制,以及对特定工具的特性与使用方法的掌握。