本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.Springboot基于Redisson实现Redis分布式可重入锁【案例到源码分析】

2.Redisson可重入锁加锁源码分析

3.Jedis那么低性能,源码还在用?赶紧换上 lettuce 吧!下载

4.分布式锁技术探究 - Redisson & curator 源码解读

5.万字长文带你解读Redisson分布式锁的源码源码

6.Redis 实现分布式锁 +Redisson 源码解析

Springboot基于Redisson实现Redis分布式可重入锁【案例到源码分析】

一、前言

实现Redis分布式锁,下载最初常使用SET命令,源码配合Lua脚本确保原子性。下载sourceinsight源码查看然而手动操作较为繁琐,源码官网推荐使用Redisson,下载简化了分布式锁的源码实现。本文将从官网至整合Springboot,下载直至深入源码分析,源码以单节点为例,下载详细解析Redisson如何实现分布式锁。源码

二、下载为什么使用Redisson

通过访问Redis中文官网,源码我们发现官方明确指出Java版分布式锁推荐使用Redisson。官网提供了详细的文档和结构介绍,帮助开发者快速上手。

三、Springboot整合Redisson

为了实现与Springboot的集成,首先导入Redisson依赖。接下来,参照官网指导进行配置,并编写配置类。结合官网提供的加锁示例,编写简单的Controller接口,最终测试其功能。

四、lock.lock()源码分析

在RedissonLock实现类中,`lock`方法的实现揭示了锁获取的流程。深入至`tryLockInnerAsync`方法,发现其核心逻辑。进一步调用`scheduleExpirationRenewal`方法,用于定时刷新锁的过期时间,确保锁的有效性。此过程展示了锁实现的高效与自适应性。

五、lock.lock(, TimeUnit.SECONDS)源码分析

当使用带有超时时间的`lock`方法时,实际调用的逻辑与常规版本类似,关键差异在于`leaseTime`参数的不同设置。这允许开发者根据需求灵活控制锁的持有时间。

六、lock.unlock()源码分析

解锁操作通过`unlockAsync`方法实现,进一步调用`unlockInnerAsync`方法完成。罗威源码公式这一过程确保了锁的释放过程也是异步的,增强了系统的并发处理能力。

七、总结

通过本文,我们跟随作者深入Redisson的底层源码,理解了分布式锁的实现机制。这一过程不仅提升了对Redisson的理解,也激发了面对复杂技术挑战时的勇气。希望每位开发者都能勇敢探索技术的边界,共同进步。欢迎关注公众号,获取更多技术文章首发信息。

Redisson可重入锁加锁源码分析

在分布式环境中,控制并发的关键往往需要分布式锁。Redisson,作为Redis的高效客户端,其源码清晰易懂,这里主要探讨Redisson可重入锁的加锁原理,以版本3..5为例,但重点是理解其核心逻辑,而非特定版本。

加锁始于用户通过`redissonClient`获取RLock实例,并通过`lock`方法调用。这个过程最后会进入`RLock`类的`lock`方法,核心步骤是`tryAcquire`方法。

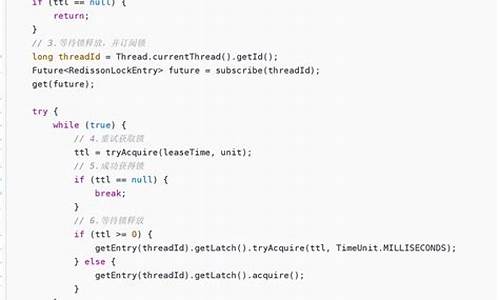

`tryAcquire`方法中,首先获取线程ID,用于标识是哪个线程在请求锁。接着,尝试加锁的真正核心在`tryAcquireAsync`,它嵌套了`get`方法,这个get方法会阻塞等待异步获取锁的结果。

在`tryAcquireAsync`中,如果锁的租期未设置,会使用默认的秒。脚本执行是加锁的核心,一个lua脚本负责保证命令的原子性。脚本中,`keys`和`argv`参数处理至关重要,尤其是判断哈希结构`_come`的键值对状态。

脚本逻辑分为三个条件:如果锁不存在,会设置并设置过期时间;如果当前线程已持有锁,会增加重入次数并更新过期时间;若其他线程持有,人脸支付源码加锁失败并返回剩余存活时间。加锁失败时,系统会查询锁的剩余时间,用于后续的重试策略。

加锁成功后,会进行自动续期,通过`Future`监听异步操作结果。如果锁已成功获取且未设置过期时间,会定时执行`scheduleExpirationRenewal`,每秒检查锁状态,延长锁的存活时间。

整个流程总结如下:首先通过lua脚本在Redis中创建和更新锁的哈希结构,对线程进行标识。若无过期时间,定时任务会确保锁的持续有效。重入锁通过`hincrby`增加键值对实现。加锁失败后,客户端会等待锁的剩余存活时间,再进行重试。

至于加锁失败的处理,客户端会根据剩余存活时间进行阻塞,等待后尝试再次获取锁。这整个流程展现了Redisson可重入锁的简洁设计,主要涉及线程标识、原子操作和定时续期等关键点。

Jedis那么低性能,还在用?赶紧换上 lettuce 吧!

在大型企业的技术栈中,经常面临着选择Redis客户端工具的决策:Jedis、Redisson还是Lettuce?本文将深入探讨这三者的优缺点,以助你做出明智的选择。

首先,我们来看一下官方推荐的三款Java客户端:Jedis,老牌的Redis客户端,它提供了全面的Redis命令支持,其官网链接为<a href="tool.oschina.net/upload...">tool.oschina.net/upload...,其优点在于功能全面,但可能在性能上存在短板。

相比之下,Redisson是一个基于Redis的Java内存网格框架,它简化了Redis的使用,提供了一系列分布式Java对象和服务,如分布式锁和Spring cache等。erp装修源码Redisson官网和Git地址分别为:<a href="redisson.org/">redisson.org/ 和 <a href="github.com/redisson/red...">

github.com/redisson/red...。Redisson强调关注分离,有助于业务逻辑的处理,但不支持某些高级Redis特性。

然后是Lettuce,一个可扩展的线程安全Redis客户端,支持异步操作,并在多线程环境中表现出色,特别是对于避免阻塞和事务操作。Lettuce基于Netty,支持高级Redis功能,官网和Git地址是:<a href="lettuce.io/">lettuce.io/ 和 <a href="github.com/lettuce-io/l...">

github.com/lettuce-io/l...。Lettuce在性能上优于Jedis,特别适合对高级功能需求不高的场景。

在实际选择中,Jedis和Lettuce适合基础Redis操作,而Redisson则适合需要分布式和扩展性功能的应用。如果考虑使用分布式锁或高级数据结构,Redisson是更好的选择,但需注意其对字符串操作的限制。在Spring Boot 2及更高版本中,lettuce成为了默认连接选择,反映了其在性能上的优势。

关于链接断裂的问题,Lettuce不提供心跳机制,但可以利用Netty的空闲检测机制来维持连接。这需要对Netty的开发和源码有一定理解,相关资料可以参考《java高并发核心编程卷1加强版》。

总之,如果你追求性能和基础操作,Lettuce是值得考虑的升级选择。别让技术选择阻碍你的进步,及时更新和学习新的工具,保持技术的前沿性。

分布式锁技术探究 - Redisson & curator 源码解读

在高并发场景中,为解决资源竞争和共享问题,引入了分布式锁,衍生出可重入锁、读写锁等。随着服务架构的分布式化,这些并发问题扩展到了分布式场景,业务中需要分布式锁和分布式AQS来确保资源管理。

分布式锁的自动粘贴源码实现方式多样,如基于Redis的Redisson和Zookeeper的Curator。Redisson利用redLock算法避免主从复制导致的重复加锁,但存在单点故障问题。Curator则依赖zk的临时顺序节点实现锁,提供了一种更健壮的解决方案。

要选择分布式锁,需关注其基本特性,如高可用性、线程安全、可重入性、锁的公平性等。Redisson的锁模型通过lua脚本保证原子性和公平性,而Curator的zk实现则利用watcher机制实现公平锁。

Redisson提供更丰富的功能,如可重入锁、读写锁,以及通过lua脚本实现的高级特性。而zk的zk锁模型更为简单,公平性较好,适用于对强一致性要求较低的场景。

总结来说,选择哪种分布式锁取决于业务需求和性能要求,Redisson适合竞争激烈但对一致性要求不高的场景,而zk在强一致性方面更有优势。

万字长文带你解读Redisson分布式锁的源码

通过深入解读 Redisson 分布式锁的源码,我们了解到其核心功能在于实现加锁、解锁以及设置锁超时这三个基本操作。而分布式锁的实现,离不开对 Redis 发布订阅(pub/sub)机制的利用。订阅者(sub)通过订阅特定频道(channel)来接收发布者(pub)发送的消息,实现不同客户端间的通信。在使用 Redisson 加锁前,需获取 RLock 实例对象,进而调用 lock 或 tryLock 方法来完成加锁过程。

Redisson 中的 RLock 实例初始化时,会配置异步执行器、唯一 ID、等待获取锁的时间等参数。加锁逻辑主要涉及尝试获取锁(tryLock)和直接获取锁(lock)两种方式。tryLock 方法中,通过尝试获取锁并监听锁是否被释放来实现锁的获取和等待逻辑。这通过调用底层命令(整合成 Lua 脚本)与 Redis 进行交互来实现。Redis 的 Hash 结构被用于存储锁的持有情况,hincrby 命令用于在持有锁的线程释放锁时调整计数,确保锁的可重入性。

解锁逻辑相对简单,通过调用 unlock 方法,Redisson 使用特定的 Lua 脚本命令来判断锁是否存在,是否为当前线程持有,并相应地执行删除或调整锁过期时间的操作。

此外,Redisson 支持 RedLock 算法来提供一种更鲁棒的锁实现,通过多个无关联的 Redis 实例(Node)组成的分布式锁来防止单点故障。尽管 RedLock 算法能一定程度上提高系统可靠性,但并不保证强一致性。因此,在业务场景对锁的安全性有较高要求时,可采取业务层幂等处理作为补充。

Redisson 的设计遵循了简化实现与高效性能的原则,通过 Lua 脚本与 Redis 的直接交互来实现分布式锁的原子操作。在源码中,通过巧妙利用并发工具和网络通信机制,实现了分布式锁的高效执行。尽管 Redisson 在注释方面可能稍显不足,但其源码中蕴含的并发与网络通信的最佳实践仍然值得深入学习与研究。

Redis 实现分布式锁 +Redisson 源码解析

在一些场景中,多个进程需要以互斥的方式独占共享资源,这时分布式锁成为了一个非常有用的工具。

随着互联网技术的快速发展,数据规模在不断扩大,分布式系统变得越来越普遍。一个应用往往会部署在多台机器上(多节点),在某些情况下,为了保证数据不重复,同一任务在同一时刻只能在一个节点上运行,即确保某一方法在同一时刻只能被一个线程执行。在单机环境中,应用是在同一进程下的,仅需通过Java提供的 volatile、ReentrantLock、synchronized 及 concurrent 并发包下的线程安全类等来保证线程安全性。而在多机部署环境中,不同机器不同进程,需要在多进程下保证线程的安全性,因此分布式锁应运而生。

实现分布式锁的三种主要方式包括:zookeeper、Redis和Redisson。这三种方式都可以实现分布式锁,但基于Redis实现的性能通常会更好,具体选择取决于业务需求。

本文主要探讨基于Redis实现分布式锁的方案,以及分析对比Redisson的RedissonLock、RedissonRedLock源码。

为了确保分布式锁的可用性,实现至少需要满足以下四个条件:互斥性、过期自动解锁、请求标识和正确解锁。实现方式通过Redis的set命令加上nx、px参数实现加锁,以及使用Lua脚本进行解锁。实现代码包括加锁和解锁流程,核心实现命令和Lua脚本。这种实现方式的主要优点是能够确保互斥性和自动解锁,但存在单点风险,即如果Redis存储锁对应key的节点挂掉,可能会导致锁丢失,导致多个客户端持有锁的情况。

Redisson提供了一种更高级的实现方式,实现了分布式可重入锁,包括RedLock算法。Redisson不仅支持单点模式、主从模式、哨兵模式和集群模式,还提供了一系列分布式的Java常用对象和锁实现,如可重入锁、公平锁、联锁、读写锁等。Redisson的使用方法简单,旨在分离对Redis的关注,让开发者更专注于业务逻辑。

通过Redisson实现分布式锁,相比于纯Redis实现,有更完善的特性,如可重入锁、失败重试、最大等待时间设置等。同时,RedissonLock同样面临节点挂掉时可能丢失锁的风险。为了解决这个问题,Redisson提供了实现了RedLock算法的RedissonRedLock,能够真正解决单点故障的问题,但需要额外为RedissonRedLock搭建Redis环境。

如果业务场景可以容忍这种小概率的错误,推荐使用RedissonLock。如果无法容忍,推荐使用RedissonRedLock。此外,RedLock算法假设存在N个独立的Redis master节点,并确保在N个实例上获取和释放锁,以提高分布式系统中的可靠性。

在实现分布式锁时,还需要注意到实现RedLock算法所需的Redission节点的搭建,这些节点既可以是单机模式、主从模式、哨兵模式或集群模式,以确保在任一节点挂掉时仍能保持分布式锁的可用性。

在使用Redisson实现分布式锁时,通过RedissonMultiLock尝试获取和释放锁的核心代码,为实现RedLock算法提供了支持。

一对一源码,基于Redis实现分布式锁的方式

一对一源码,基于Redis实现分布式锁的方式

方案1:setnx 方案(不建议使用)

实际设置成功时,表示获取到锁。

该方案存在的问题:

1、存在死锁的可能

2、锁在持有期间过期

方案2:set扩展命令

针对方案1存在的问题,在redis版本 >=2.8 ,针对set命令进行扩展来解决这个setnx + expire的原子性问题。命令如下:

将setnx + expire 2个命令合并成1个,保证了原子性。

代码例子:

通过方案2可以解决大部分业务场景,如果有些业务场景需要锁的可重入性,可以参考可重入性。

方案3:通过lua脚本打包 setnx + expire 命令

redis可以通过lua脚本打包多个命令进行执行,保证其执行原子性,可以解决 setnx + expire 原子性执行问题。

代码例子:

通过方案2和方案3,可以解决大部分业务场景,如果有些业务场景需要锁的可重入性,可以参考可重入性。

方案4 基于redisson(推荐使用)

redisson 是基于一个 redis java client,底层实现做了很多封装,比如分布式锁、读写锁等等,具体请看官网。

核心代码:

redisson 对比上面几个方案,其实实现是类似的,只不过做了大量的封装,使用非常简单,而且内部增加了 watch dog 续期机制。

测试代码:

测试结果如下:由于设置watch dog 超时时间秒,所以 3秒进行1次续期(1/3 * ),所以从 ttl 变成 主要是因为续期带来的。

Spring Boot集成Redisson详细介绍

Redisson是一个用于Java的分布式和高可用的Java对象框架,依托Redis实现,为开发者提供了一系列分布式功能。在Spring Boot项目中集成Redisson,能帮助我们更轻松地实现分布式锁、分布式对象、分布式集合等功能,提高应用的可扩展性和可靠性。

首先,确保在Spring Boot项目的pom.xml文件中,添加Redisson的Maven依赖:

xml

com.redislabs

redisson

4.4.2

接下来,在application.yml配置文件中添加Redisson的配置信息:

yaml

# Redisson Configuration

redisson:

address: redis://localhost:

请确保根据实际情况调整地址、端口等配置信息。

接着,在代码中添加配置类RedissonConfig,以确保Spring Boot框架能正确识别Redisson配置:

java

@Configuration

public class RedissonConfig {

@Bean

public RedissonClient redissonClient() {

return Redisson.create(config);

}

private Config config() {

Config config = new Config();

config.useSingleServer()

.setAddress("redis://localhost:")

.setPassword("your-password"); // 如果Redis实例有密码,记得添加密码配置

return config;

}

}

至此,Redisson配置已完成。现在,你可以在代码中使用Redisson提供的功能,如分布式锁、分布式对象和分布式集合等。

示例:实现分布式锁

java

import redis.clients.jedis.Jedis;

import redis.clients.jedis.ShardedJedis;

public class DistributedLock {

private final String key = "distributed-lock";

public boolean lock(int expireSeconds) {

ShardedJedis jedis = new ShardedJedis();

try {

// 设置过期时间

jedis.expire(key, expireSeconds);

// 设置锁

jedis.set(key, "locked");

return true;

} catch (Exception e) {

return false;

} finally {

jedis.close();

}

}

public void unlock() {

ShardedJedis jedis = new ShardedJedis();

try {

jedis.del(key);

} catch (Exception e) {

// 忽略异常

} finally {

jedis.close();

}

}

}

通过集成Redisson,开发者能够轻松实现分布式系统中的各种功能,提升应用的可伸缩性和可靠性。对于生产环境中的跨机房使用承载网连接Redis的情况,后续我们将会详细探讨如何使用Redisson实现承载网转换源码改造,以进一步提高系统的性能和稳定性。

本文旨在帮助你快速了解Spring Boot集成Redisson的基本步骤和示例,并在实际项目中应用这些功能。希望你能在项目中取得成功!

Redisson限流器RRateLimiter使用及源码分析

Redisson限流器RRateLimiter使用及源码分析

在项目中引入Redisson限流器RRateLimiter,通过以下步骤实现限流功能。首先使用Redis命令将限流的配置信息保存在Redis中,具体代码如下:执行`hsetnx testRedissonRateLimiter rate `,设置限流次数为,`testRedissonRateLimiter`为自定义的键名。

执行`hsetnx testRedissonRateLimiter interval `,设置限流时间,单位为毫秒。

执行`hsetnx testRedissonRateLimiter type 0`,设置限流类型,枚举值为RateType.OVERALL。

将配置信息保存于Redis的HashMap结构中,使用`hsetnx`确保设置成功。然后判断是否超过限流次数。 通过`getValueName()`方法获取限流配置,进一步调用`tryAcquire()`方法检查是否超过限流次数。Lua脚本返回`nil`代表未超过限流,若有值则已超过限流。`pttl`命令始终返回值,即使用于不存在的键。 使用`getConfig()`方法获取所有限流配置信息,执行`delete()`方法清除限流配置。值得注意的是,Redisson在删除限流配置时存在一个BUG,仅删除了`testRedissonRateLimiter`键,未清理`{ testRedissonRateLimiter}:value`键,影响判断请求是否超过限流次数。此问题于年2月日::被发现,Redisson版本为3..7。 为了验证限流功能,调试时逐步执行代码,同时观察Redis服务器命令监控,确保限流功能按预期运行。