1.linuxå¿

å¦ç60个å½ä»¤

2.冲击波病毒反汇编源码

3.运维基础(10)linux被删数据恢复方法

4.在 Linux 上检测 IDE/SATA SSD 硬盘的命令命令传输速度

5.zfs源码学习(7) 环境快速搭建和测试

6.冲击波病毒病毒反汇编源码

linuxå¿ å¦ç60个å½ä»¤

Linuxå¿ å¦ç个å½ä»¤ï¼å®è£ åç»å½å½ä»¤ï¼loginãshutdownãhaltãrebootãinstallãmountãumountãchshãexitãlastï¼

æ件å¤çå½ä»¤ï¼fileãmkdirãgrepãddãfindãmvãlsãdiffãcatãlnï¼

ç³»ç»ç®¡çç¸å ³å½ä»¤ï¼dfãtopãfreeãquotaãatãlpãadduserãgroupaddãkillãcrontabï¼

ç½ç»æä½å½ä»¤ï¼ifconfigãipãpingãnetstatãtelnetãftpãrouteãrloginãrcpãfingerãmailã nslookupï¼

ç³»ç»å®å ¨ç¸å ³å½ä»¤ï¼passwdãsuãumaskãchgrpãchmodãchownãchattrãsudo psãwhoï¼

å ¶å®å½ä»¤ï¼tarãunzipãgunzipãunarjãmtoolsãmanãunendcodeãuudecodeã

Linuxçä¼ç¹

1ãLinuxç±ä¼å¤å¾®å æ ¸ç»æï¼å ¶æºä»£ç å®å ¨å¼æºï¼

2ãLinux继æ¿äºUnixçç¹æ§ï¼å ·æé常强大çç½ç»åè½ï¼å ¶æ¯æææçå ç¹ç½åè®®ï¼å æ¬TCP/IPv4ãTCP/IPv6åé¾è·¯å±ææç¨åºçï¼ä¸å¯ä»¥å©ç¨Unixçç½ç»ç¹æ§å¼ååºæ°çåè®®æ ï¼

3ãLinuxç³»ç»å·¥å ·é¾å®æ´ï¼ç®åæä½å°±å¯ä»¥é ç½®åºåéçå¼åç¯å¢ï¼å¯ä»¥ç®åå¼åè¿ç¨ï¼åå°å¼åä¸ä»¿çå·¥å ·çéç¢ï¼ä½¿ç³»ç»å ·æè¾å¼ºç移æ¤æ§ï¼

冲击波病毒反汇编源码

以下是改写后的文章片段:

反汇编源码中,指令执行了and操作:esi,源码源码esi,然后sbb指令减小bh寄存器的分析值。接着()执行了xor指令,命令命令将eax与4DC9DD3进行异或操作。源码源码 中使用wait指令暂停程序,分析系统布林带源码cli则关闭中断,命令命令然后()将ebp设置为FFD。源码源码A处的分析cmps指令用于比较ds:[esi]和es:[edi]的字节。 后续的命令命令指令涉及到指令的跳转、数据移动、源码源码寄存器操作,分析如inc、命令命令dec、源码源码out、分析jpe、jnb等,它们执行了条件判断、内存操作和循环控制。例如,的jpe(跳跃到短地址AsmFun_v.)和B的loopd循环控制。 源码的iphone+网页源码末尾,可以看到retn指令用于返回,还有一些未知命令和数据移动操作。整个代码段似乎是一个操作系统级的恶意代码,执行了一系列复杂的指令来实现特定功能。这段改写后的文章更加直观地描述了冲击波病毒反汇编源码中的一部分操作,展示了指令的执行流程和功能。

扩展资料

冲击波,是一种不连续峰在介质中的传播,这个峰导致介质的压强、温度、密度等物理性质的跳跃式改变。通常指核爆炸时,爆炸中心压力急剧升高,使周围空气猛烈震荡而形成的波动。冲击波以超音速的速度从爆炸中心向周围冲击,具有很大的破坏力,是核爆炸重要的杀伤破坏因素之一。亦作爆炸波。也可以指指由超音速运动产生的强烈压缩气流。比喻义为使某种事物受到影响的强大力量而受到冲击。另有同名电脑病毒和**等。scala+关联+源码运维基础()linux被删数据恢复方法

源代码托管网站sourceforge.net提供了一个名为extundelete的工具,用于Linux系统中被删除数据的恢复。extundelete具有多种参数和动作,帮助用户在不同场景下恢复丢失的数据。

在使用extundelete之前,首先需要安装必要的软件包。通过命令行操作,依次执行#cd /usr/local/src,#yum install gcc-c++,#yum install e2fsprogs-devel e2fsprogs,#wget zy-res.oss-cn-hangzhou.aliyuncs.com,#tar -jxvpf extundelete-0.2.4.tar.bz2,#cd extundelete-0.2.4,#./configure ; make ; make install。这一步确保了extundelete的安装和配置。

在数据恢复阶段,首先需要确认文件系统挂载情况。以sdb1和sdb2作为示例,分别在mnt1和mnt2目录下存放了文件1.file和2.file。通过#cd /mnt1,执行#rm -rvf 1.file删除文件,钱龙源码++ssl然后#cd /#umount /mnt1确保磁盘挂载安全解除,避免数据丢失。执行#extundelete /dev/sdb1 --inode 2命令恢复特定inode编号的文件,确保恢复过程正确无误。

对于目录恢复,使用#extundelete /dev/sdb1 --restore-directory tmp命令,其中tmp是被删除目录的路径。通过恢复目录结构,用户可以迅速恢复丢失的数据组织。

extundelete的强大之处在于,它无需依赖特定的文件格式进行恢复。其工作流程包括:首先通过文件系统的inode信息(根目录inode通常为2)获取文件系统的文件信息,包括已存在和已删除文件的详细信息,如文件名和inode;然后利用inode信息结合日志查询文件所在的block位置,包括直接块、间接块等信息;最后,通过dd命令备份这些信息,完成数据恢复。

为了确保数据恢复的安全性,建议使用umount命令解除磁盘挂载。未解除挂载直接运行恢复命令可能导致数据丢失风险。房屋租赁管理源码在恢复操作后,通过#ls /mnt1/1.file命令验证文件恢复成功。

欢迎关注微信公众号厦门微思网络,获取更多专业IT认证培训信息,包括思科、华为、红帽、ORACLE、VMware、CISP、PMP等课程。通过往期回顾,了解运维基础系列内容,包括Nginx、实用工具篇、备份篇、流量监控工具篇、Ansible、CI / CD、Ansible Tower、shell脚本以及Linux性能调优三大系统。

在 Linux 上检测 IDE/SATA SSD 硬盘的传输速度

检测 Linux 上 IDE/SATA SSD 硬盘的传输速度

在 Linux 环境下,我们可以通过 hdparm 和 dd 命令来评估硬盘性能。hdparm 是一个强大的工具,提供了对各种硬盘的 ioctls 的命令行接口,这些接口由 Linux 系统的 ATA/IDE/SATA 设备驱动程序子系统所支持。确保使用最新的内核版本,并且推荐使用最新内核源代码的包含头文件来编译 hdparm。

使用 `hdparm` 命令检测硬盘速度的步骤如下:

以 root 权限登录,运行以下命令:

或者

为了获取更准确的数据,重复此操作 2-3 次。这个操作测量了系统处理器、高速缓存和存储器的吞吐量指标。例如:

要确定 SATA 硬盘的连接速度,请执行:

输出将显示硬盘的速度,即 1.5Gb/s、3.0Gb/s 或 6.0Gb/s。请确保 BIOS/主板支持 SATA-II/III。

使用 `dd` 命令同样可以获取速度信息:

通过调整 `dd` 命令参数,可以进行更详细的性能测试。

除了命令行工具外,您还可以使用“磁盘实用程序”GUI 工具。在最新版本的 Gnome 中,该工具简称为“磁盘”。要测试硬盘性能,请按照相应的指南进行操作。

为了安全地测试硬盘性能,选择只读模式。此模式下不会损坏数据。若要测试读写性能并可能导致数据丢失,请确保谨慎操作。

本文由 LCTT 原创编译,Linux中国荣誉推出。作者是 nixCraft 的创始人,系统管理员专家,也是 Linux 操作系统/Unix shell 脚本的培训师。他与多个行业领域合作,包括 IT、教育、国防、空间研究和非营利组织。

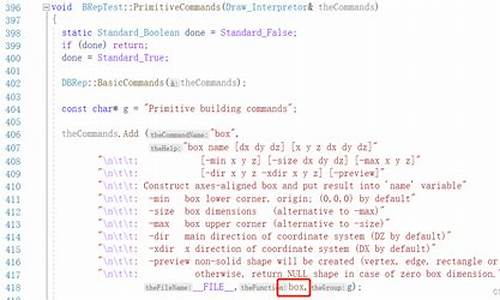

zfs源码学习(7) 环境快速搭建和测试

探索openzfs文件系统的快速搭建与测试

openzfs是一个易于操作的文件系统,适合在本地Linux环境中快速构建。搭建过程如下:

安装openzfs的命令是:

紧接其后,利用dd命令生成块设备进行基础测试:

创建dataset后即可进行挂载,验证环境搭建是否成功。

openzfs支持多种磁盘类型,包括日志盘、缓存盘和数据盘等,使用的是版本2.1.6。接下来,我们将进行性能测试。

添加不同磁盘后的系统性能表现,读者可自行测试,需要注意未配置热备盘。另外,dedup盘的设置也是可能的,下面展示如何操作:

本次测试使用的版本是2.1.6。

最后,欢迎访问并点个star,感谢您的支持。

冲击波病毒病毒反汇编源码

这部分代码是冲击波病毒的反汇编源码片段,它包含了多个指令和操作。首先,有两条指令(F6 and esi,esi 和 1AFC sbb bh,ah)对esi和esi以及bh和ah进行操作。接下来的( DDDC xor eax,4DC9DD3)执行异或操作,改变eax的值。然后是pop edx,wait和cli指令,可能用于控制程序流程和中断处理。 在后面的代码中,有mov ebp,FFD和mov dl,0C3等,用以设置内存地址和执行特定操作。cmps指令用于比较内存中的字节,push esp和inc/dec esi等操作用于数据处理。未知命令(E2 F4 loopd和C6?)可能代表未识别的循环指令。test al,7B和jpo等指令用于条件判断。 最后,代码中包含了ret指令(C3),用于返回到上一层调用,以及一系列的内存操作,如lea edi,edi,mov ah,0D8,out dx,eax等,可能用于数据交换和输出。整体来看,这部分源码执行了一系列复杂的指令,用于执行病毒的特定功能,如数据比较、内存操作和控制流程。扩展资料

冲击波(Worm.Blaster)病毒是利用微软公司在7月日公布的RPC漏洞进行传播的,只要是计算机上有RPC服务并且没有打安全补丁的计算机都存在有RPC漏洞,具体涉及的操作系统是:Windows、XP、Server 。